0x00 文件包含靶场测试

包括:

- 本地文件包含

- session文件包含漏洞

- 远程文件包含

- 利用PHP伪协议

靶场首页

下面开始今天的测试~~

0x01 本地文件包含

通过目录遍历包含本地文件

成功包含PHPStudy的Mysql配置文件

读取文件上传关上传的可执行文件。

看了一下源码,无任何限制

那我们多测几个~~

0x02 session文件包含漏洞

当session的存储位置可以获取时能利用此漏洞

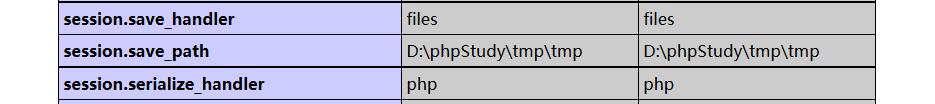

从读取文件上传关上传的phpinfo页面中可获取session的存储位置

然后利用浏览器工具查看PHPSESSID

理论上应该解析成phpinfo页面的啊

为啥空空如也,不是很懂

0x03 远程文件包含

开启我的小蜜蜂虚拟机来help一下

测试下是否能包含远程文件

OK~~

0x04 利用PHP伪协议读取

这里就用php://filter(本地磁盘文件进行读取)测试一下

?filename=php://filter/read=convert.base64-encode/resource=