0x00 准备工作

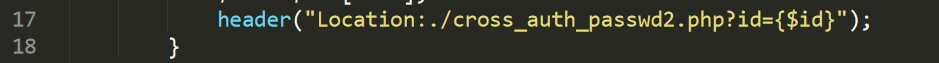

1.先修改/control/auth_cross/cross_auth_passwd.php第17行代码为下图代码

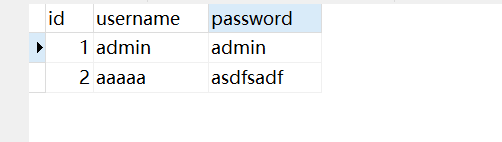

2.查看user表,发现有两个账号可供测试

0x01 测试过程

用aaaaa账户登录网站后台系统,进入越权漏洞修改密码页面。

输入正确旧密码和新密码,可成功修改密码。

再尝试输入错误的旧密码qweasd,看系统是否会对输入的旧密码进行判断正误(现在的旧密码为hhhhh)

可以看到,使用错误密码也能成功修改aaaaa账户密码,没有对账户的旧密码进行正误判断。

因此我们可以通过修改id参数的值,再利用错误密码也可修改密码这个漏洞进行任意用户密码修改。

令id=1,输入错误密码wrpasswd和新密码quan123,可将admin用户密码成功修改为quan123。

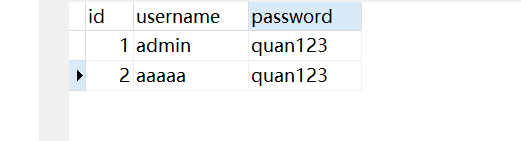

再次查看user表验证是否修改成功。

成功~