0x00 前言

参考《Metasploit渗透测试指南》的学习笔记,冲鸭~

0x01 被动信息收集

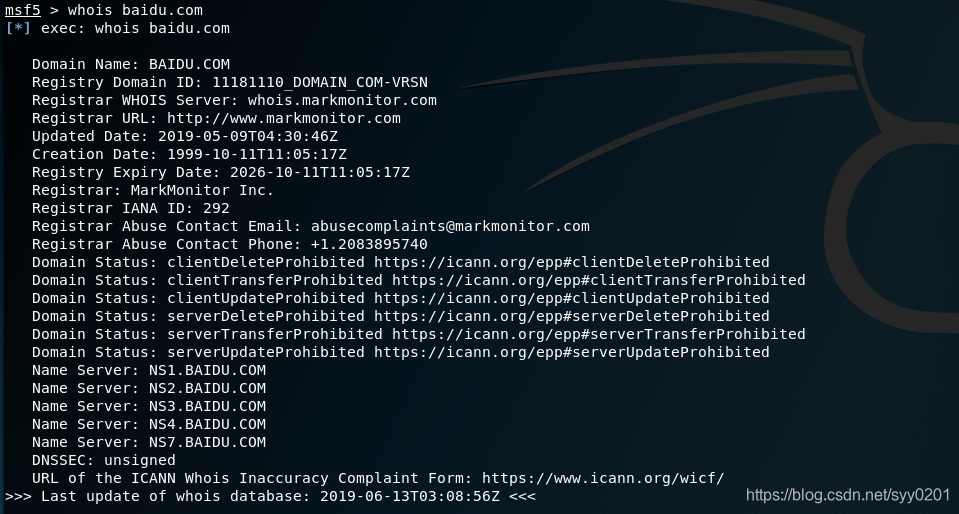

1. whois查询

1.1 直接使用whois命令

whois

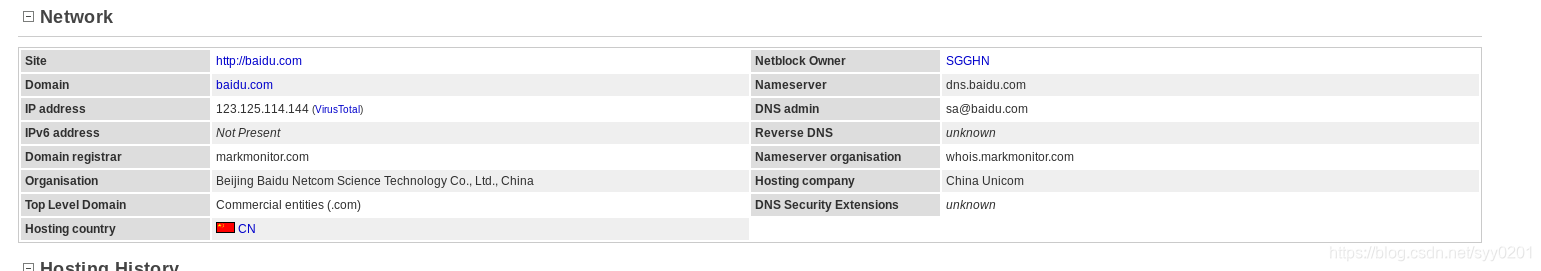

1.2 使用Netcraft查询某个网站的IP地址

地址:http://searchdns.netcraft.com/

查询结果如下

查询结果如下

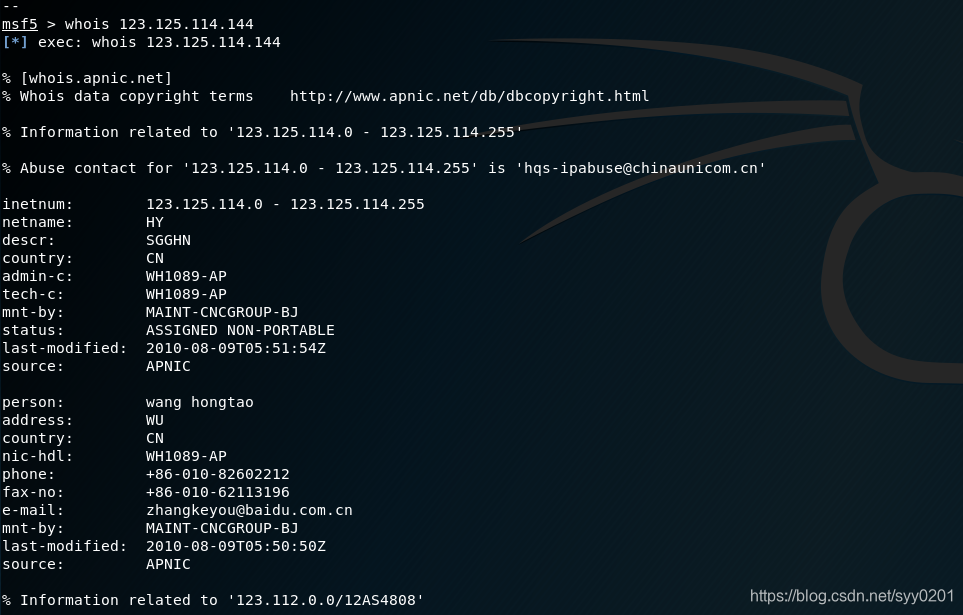

得到IP:123.125.114.144 ,再做一次whois查询

2.NSLookup

nslookup

set type=mx

下面是利用辅助模块来进行被动信息收集

3.DNS记录扫描和枚举

use auxiliary/gather/enum_dns

info

set DOMAIN 子域名

set THREADS X

run

4. CorpWatch 公司名称信息收集

auxiliary/gather/corpwatch_lookup_name

set COMPANY_NAME xxx

set LIMIT x

run

5. 搜索引擎子域名搜集器

use auxiliary/gather/searchengine_subdomains_collector

从Yahoo和Bing收集域名的子域信息

set TARGET 子域名

run

6. Shodan 搜索引擎

use auxiliary/gather/shodon_search

set QUERY hostname:子域名

set SHODON_APIKEY

run

7. Shodan 蜜罐检查

use auxiliary/gather/shodon_honnyscore

set SHODON_APIKEY

set TARGET IP

run

8. 邮箱信息收集

use auxiliary/gather/search_email_collector

0x02 主动信息扫描

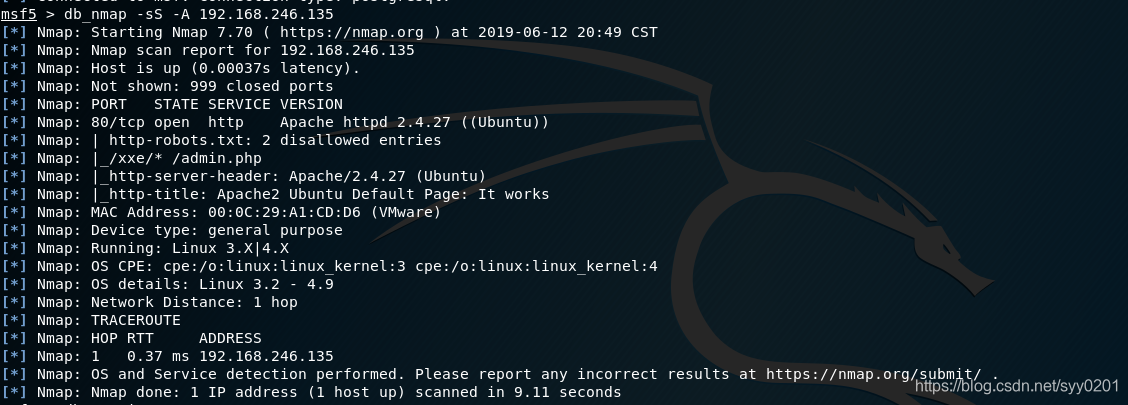

1. 端口扫描

1.1使用db_nmap

启动msfconsole,然后输入db_nmap

1.1.1 TCP扫描,使用-sT 参数

1.1.2 TCP SYN扫描,使用-sS参数(推荐)

1.1.3 UDP扫描使用-sU参数

1.1.4 操作系统和版本检测 -O

1.5 对开放端口服务的版本检测,参数是-sV

1.6 隐蔽扫描 -D

推荐使用选项:

-sS:执行一次隐秘的TCP扫描

-A:进行深入的服务枚举、旗标获取

-Pn:不使用ping预先判断所有主机是否存活,而是默认所有主机存活

1.2 使用NMAP进行端口扫描

语法同上

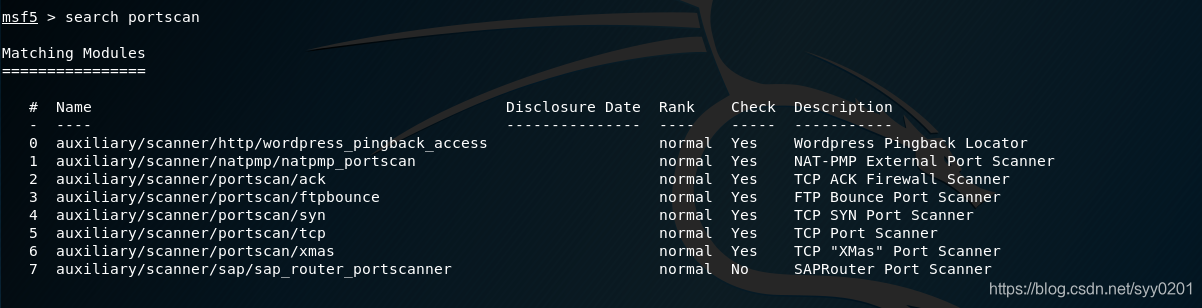

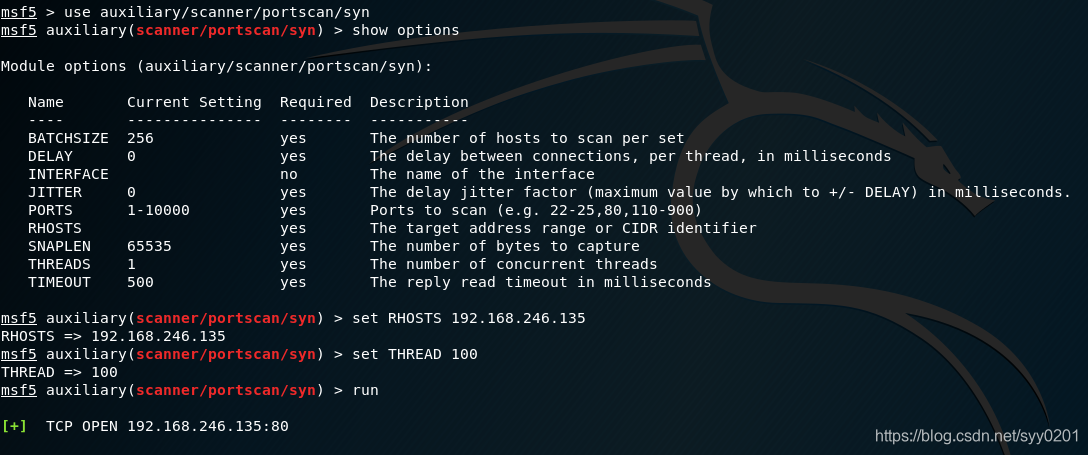

1.3 使用Metasploit进行端口扫描

Metasploit提供的端口扫描工具portscan

使用portscan模块

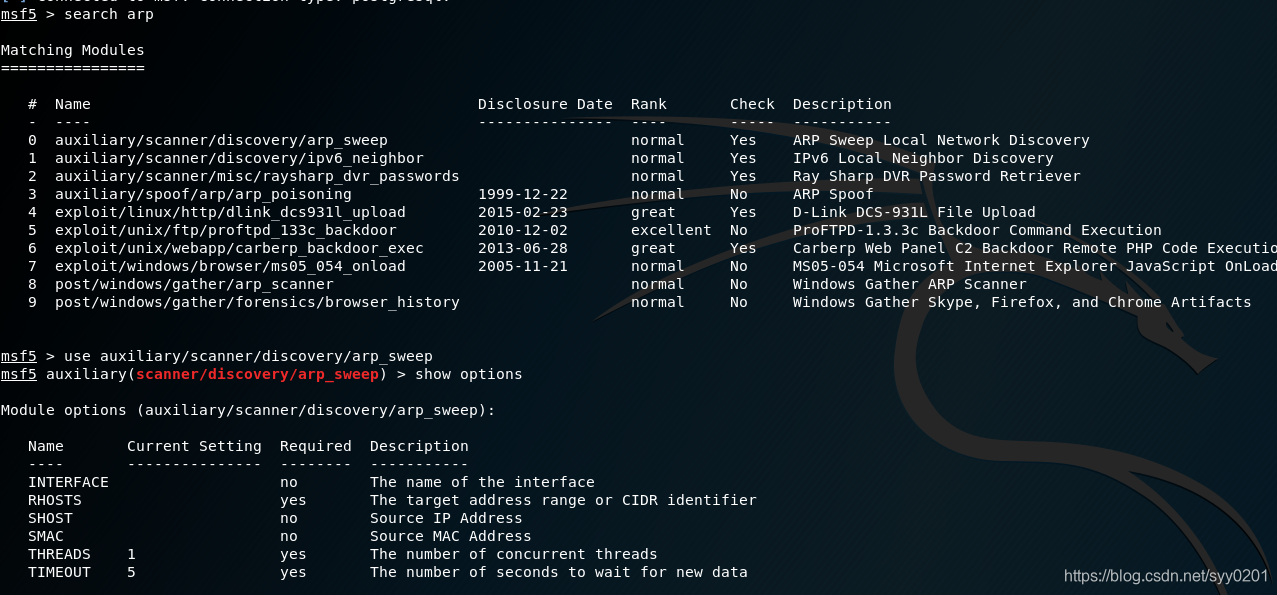

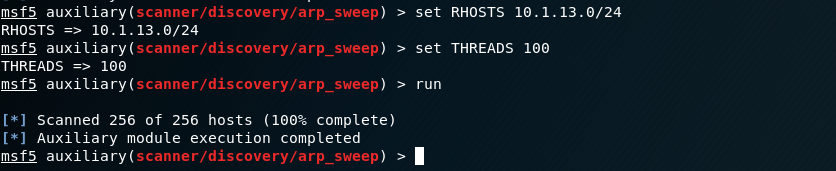

2. 基于ARP的主机发现

通过ARP请求可以枚举本地网络中的存活主机,

模块:use auxiliary/scanner/discovery/arp_sweep

设置目标地址范围和并发线程,然后运行。

3. UDP服务识别

auxiliary/scanner/discovery/udp_sweep

设置目标范围,然后运行扫描即可

4. SMB扫描和枚举

SMB:服务器消息块协议

auxiliary/scanner/smb/smb_enumshares

5. SSH 版本扫描和检测

auxiliary/scanner/ssh/ssh_version

6. FTP扫描

auxiliary/scanner/ftp/ftp_version

设置好扫描范围和线程

查看是否能匿名登录

auxiliary/scanner/ftp/anonymous

7. SMTP枚举

auxiliary/scanner/smtp/smtp_enum

设置好目标和线程,然后开始。

8. SNMP枚举

SNMP:简单网管协议

auxiliary/scanner/snmp/snmp_login

9. HTTP扫描

auxiliary/scanner/http/cert

0x03 结语

总之都是在auxiliary模块中,忘记全名就search snmp

然后不会设置参数就 show options

然后就run起来

再用hosts命令查看数据库中保存结果

Metasploit真好玩~