- 解题过程多次用到burpsuite的repeater功能

- 涉及到一些http请求头

右键选择send to Repeater

就可以在Repeater中更改请求包内容,然后点击GO

获取相应响应包的数据

1.key在哪里?

右键查看源码即可

2.再加密一次你就得到key啦~

加密后的数据再加密一次就得到了密文,这正是rot-13加密的加密方法。

3.猜猜这是经过了多少次加密

用python写解密脚本

import base64

code = 'Base64密文'

count = 0

try:

print '

网络信息安全攻防学习平台基础关第3题

'

while True:

code = base64.decodestring(code)

count += 1

except Exception:

print '密文加密了%d次,解码后的结果为:

%s' % (count, code)

4.据说MD5加密很安全,真的是么?

在线md5解密即可

https://www.cmd5.com/

5.种族歧视

更改Accept-Languange为en-US;en;q=0.5即可

6.HAHA浏览器

改UA头为HAHA

7.key究竟在哪里呢?

在响应包里查看

8.key又找不到了

抓包,发现响应包有提示

进入提示页面,获得key

9.冒充登陆用户

更改login=1即可,了解一下Cookie

10.比较数字大小

方法一:查看元素,发现限制了输入长度为3

更改为5,回车,输入11111得到key

方法二:

利用burpsuite抓包,将输入的数字改为更大的数提交就行

11.本地的诱惑

构造XFF:127.0.0.1

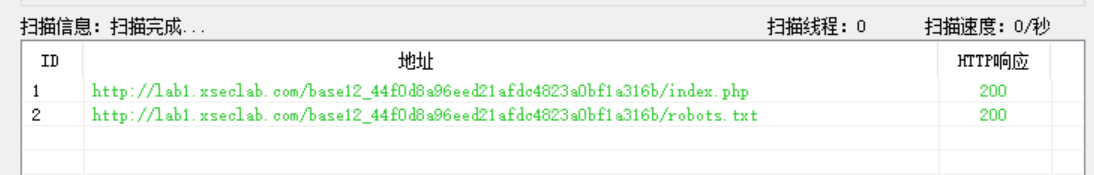

12.就不让你访问

进入admin.php。。。并没有

用御剑扫一下还有啥路径

robots.txt

进入 /9fb97531fe95594603aff7e794ab2f5f/

给出提示:login.php