0x01. 暴力破解

什么是暴力破解?

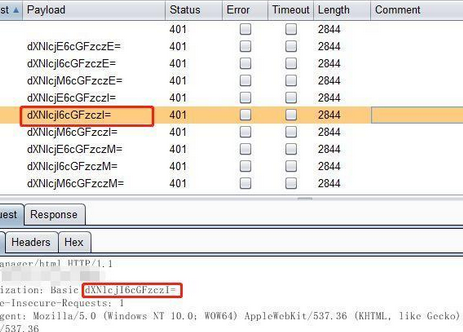

通过利用大量猜测和穷举的方式来尝试获取用户口令的攻击方式。就是猜口令,攻击者一直枚举进行请求,通过对比数据包的长度可以很好的判断是否爆破成功,因为爆破成功和失败的长度是不一样的,所以可以很好的判断是否爆破成功。

因为burp爆破返回的页面长度不一样,从而得到正确的账号密码

有些时候会遇到加密或者编码的

可以先解密,看下这是什么加密类型,然后可以加密爆破

效果如下,就会成功编码了

0x02. 加密传输测试

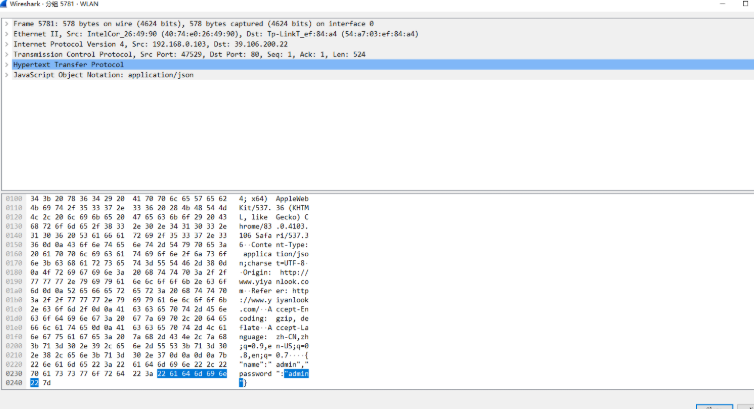

针对客户端和服务器之间的数据传输,查看数据是否采用SSL加密方式加密

使用wirshark进行抓包,查看数据

这边发现没有加密

0x03. Session会话固定

session是存放在服务器端的对象,一般对象的销毁不是即时性的,关闭浏览器后(在session失效时间内),再次访问会拿你cookie中的sessionID去找这个session

测试方法:

步骤一:登陆系统,保存sessionID

步骤二:退出系统,重新登陆,并对比步骤一的sessionID是否一致

内容简单,图片不贴

其他

session会话注销:浏览器退出登陆,然后在bp重放查看是否可以访问

cookie仿冒:其实跟越权差不多意思,修改某些参数导致可以使用其他人的权限或者查看其他人信息

登陆失败信息测试:登陆失败会提示密码不正确或者账号不正确