诱导方式

1、含有正常APP功能的伪装

2、文件图标伪装

RAR

1、Android

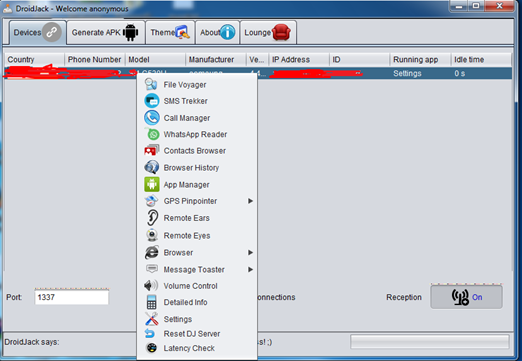

DroidJack

SpyNote

Windows

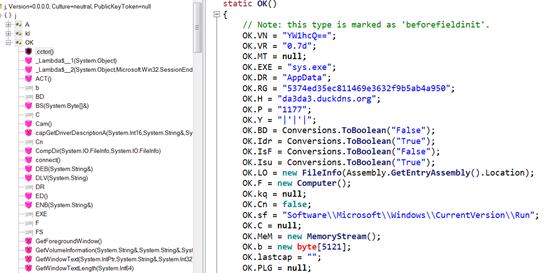

njRAT

njRAT[2]又称Bladabindi,通过控制端可以操作受控端的注册表,进程,文件等,还可以对被控端的键盘进行记录。同时njRAT采用了插件机制,可以通过不同的插件来扩展njRAT的功能。

该组织在使用njRAT时大多不是直接使用,而是在njRAT的基础上进行了二次封装,使用C#为njRAT加了一层壳,并对壳的代码进行了大量的混淆。该壳的作用是在内存中加载njRAT运行,防止njRAT被杀毒软件检测,而上述提到的Amaq网站被该组织用来水坑攻击时使用的伪装成Adobe Flash Player就属于这种。

H-Worm

H-Worm是一个基于VBS(Visual Basic Script)的RAT,该RAT情况信息可参阅FireEye之前发表的详细报告《Now You See Me - H-worm by Houdini》[3]。此次攻击使用的是混淆变异后的H-Worm版本,去除混淆后进行分析,我们发现其指令列表并无变化。

指令 功能

excecute 执行服务端命令

update 更新载荷

uninstall 卸载自身

send 下载文件

site-send 指定网站下载文件

recv 上传数据

enum-driver 枚举驱动

enum-faf 枚举指定目录下的文件

enum-process 枚举进程

cmd-shell 执行shell

delete 删除文件

exit-process 结束进程

sleep 设置脚本休眠时间

Fkn0wned

fkn0wned是一款通过VB.NET编写的RAT,此次攻击使用的属于一个早期版本,仅接收“DOWNLOAD”指令,DDoS功能代码并未起作用,该RAT实际是个下载者。

溯源与关联

通过对此次拍拍熊攻击活动的分析,结合之前对黄金鼠组织的分析,两个组织除掉攻击目标和各自的专属RAT外,两者在下面几个方面有很强的关联性。

- 均熟悉阿拉伯语,持续数年针对Android和Windows平台,擅长水坑攻击。

- 均使用多种RAT,其中大多数双方都有使用。

- 两个组织在两个时间段内使用了处于同一网段的C&C。

隐藏自身的技术

http://duckdns.org/install.jsp

比特币支付的免费DNS