文件包含漏洞(Files Inclusion)

文件包含漏洞: File Inclusion

本地文件包含漏洞

远程文件包含漏洞

根据不同的配置环境,文件包含漏洞分为如下两种情况:

1.本地文件包含漏洞:仅能够对服务器本地的文件进行包含,由于服务器上的文件并不是攻击者所能够控制的,因此该情况下,攻击着更多的会包含一些 固定的系统配置文件,从而读取系统敏感信息。

2.远程文件包含漏洞:能够通过url地址对远程的文件进行包含,这意味着攻击者可以传入任意的代码,因此,在web应用系统的功能设计上尽量不要让前端用户直接传变量给包含函数,如果非要这么做,也一定要做严格的白名单策略进行过滤。

文件包含漏洞(Files Inclusion)

在各种开发语言中都提供了内置的文件包含函数,其可以使开发人员在一个代码文件中直接包含(引入)另外一个代码文件。 比如 在PHP中,提供了:

include(),include_once()

require(),require_once()

这些文件包含函数,这些函数在代码设计中被经常使用到。

大多数情况下,文件包含函数中包含的代码文件是固定的,因此也不会出现安全问题。 但是,有些时候,文件包含的代码文件被写成了一个变量,且这个变量可以由前端用户传进来,这种情况下,如果没有做足够的安全考虑,则可能会引发文件包含漏洞。 攻击者会指定一个“意想不到”的文件让包含函数去执行,从而造成恶意操作。

文件包含漏洞攻击: 引用配置文件 也可以是引用了url 但是url是恶意站点 就会对代码造成影响 待用恶意站点的php代码 在本地执行。

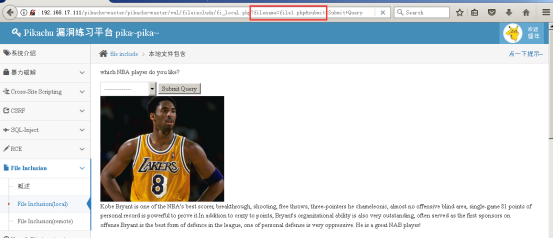

一、本地文件包含

提交查询,查看链接,从前端传了一个文件名到后台;

那么我们可以在路径那修改

比如修改成http://192.168.17.111/pikachu-master/pikachu-master/vul/fileinclude/fi_local.php?filename=../../../../../../../etc/password&submit=Submit+Query

就会跳转到相应的页面;

查看源码,没有做过任何的过滤,变量传进去直接包含;

解决:使用白名单 看是不是指定的这几个,如果不是就不允许传进去。

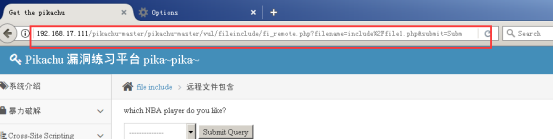

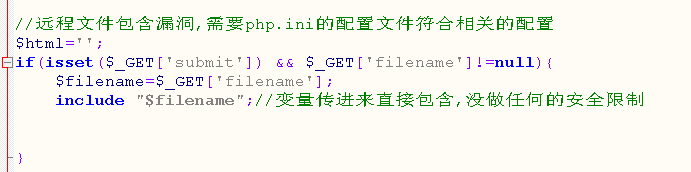

二、远程文件包含

攻击者可以通过访问外部地址来加载远程的代码,远程包含漏洞的前提是,如果使用include和require 修改php.ini 配置,如下所示;

随便选择一个球员,点击提交;

查看源码;

可以看到这个是目标文件路径,然后可以通过修改成一个远端的路径,让他读取远程的文件

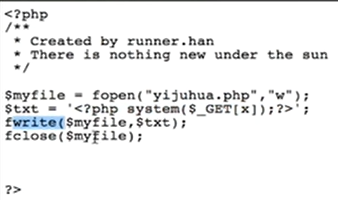

这个远程的文件(一句话木马)如下:

1.文件包含漏洞之文件上传漏洞的利用

思路:

有时候当我们发现了一个本地的文件包含漏洞,但我们也仅仅只能去读取一些本地的文件,没有办法去进行更深层次的利用,然后又在这个网站上发现了一个文件上传漏洞,同时这个文件上传漏洞如果单个来看是比较鸡肋的,比如它做了限制,只能发送图片,而这个图片却没有做严格的限制,我们可以通过一些图片木马来绕过上传,而这两个漏洞结合一下的话,就能达到很大效果了

比如我们上传了一个图片木马,没法单独去使用,但我们可以使用文件包含漏洞,去对这个文件进行包含,也就是说两个文件互相结合进行利用

p