20145120《网络攻防》网络欺诈技术防范

回答问题

(1)通常在什么场景下容易受到DNS spoof攻击

不同局域网要实现DNS攻击难度很大,通常在同一局域网内容易受到攻击,例如商店、饭店公开的wifi之类的

(2)在日常生活工作中如何防范以上两攻击方法

不要连公开wifi,不要打开可疑链接,用安全浏览器(例如360,可以看到网页信息,真的网站360会显示安全)

真网站

假网站

实验总结与体会

以前一直不知道网上那些奇奇怪怪的链接怎么做出来的,现在知道了,短网址生成。还有,免费wifi果然靠不住啊,真是危险,如果再能操作一下DNS缓存,或者是通过社会工程学攻击诱骗靶机进入新网址(例如说登录CMCC的wifi什么的),我做实验的时候360成功发现我的是假网站,希望实际生活中360浏览器也能靠得住啊。

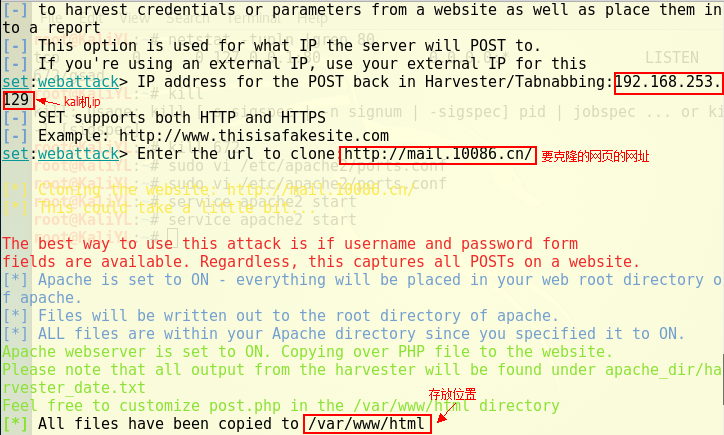

应用SET工具建立冒名网站

先看看80端口是否被占用,如果被占用了就kill掉占用端口的进程

然后输入sudo vi /etc/apache2/ports.conf修改apache的配置,改为监听80端口,并打开apacheapachectl start

输入setoolkit打开SET工具,依次选择1(社会工程学攻击),2(网页攻击),3(钓鱼网站攻击),2(克隆网页),按提示输入攻击机(kali)的ip192.168.253.129,以及要克隆网页的网址http://mail.10086.cn/(139邮箱登录页)

在靶机访问kali的ip会登录的克隆的钓鱼网站

当然一般没人直接用ip骗你,将攻击机ip拿到http://short.php5developer.com修饰一下,得到一个url,靶机访问这个url和访问ip产生的效果是一样的

把个人信息(例如:账户、密码)填到这个钓鱼网站的话就会被攻击机记录下来

不知道是不是我关的太快,生成的txt文件是空的。。。

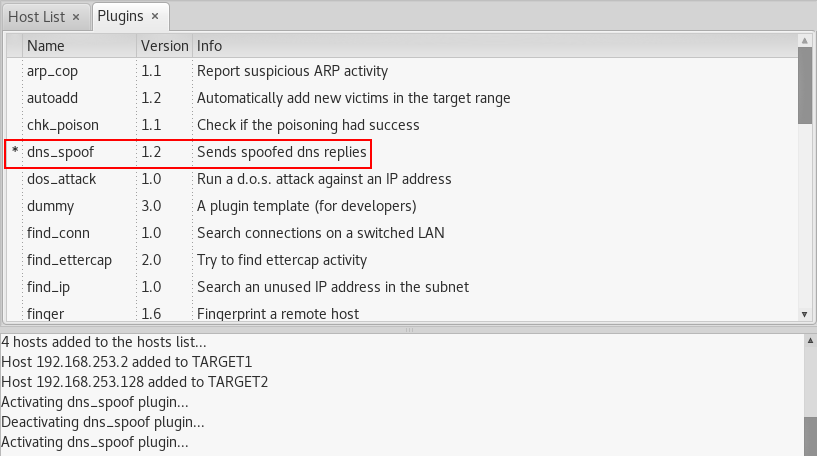

ettercap DNS spoof结合SET

靶机的ip和网卡如图

kali攻击机先把网卡改成混杂模式,再修改ettercap的配置文件

往配置文件添加如下指令

输入ettercap -G打开ettercap工具

Sniff选项卡选择unified sniffing,弹出窗口eth0,点OK

Host选项卡,先选Scan for hosts扫描活动主机,再选Hosts list

把网卡和靶机的ip分别作为Target1,Target2

Plugins选项卡选Manage the plugins,双击选择dns_spoof

start选项卡选start sniffing

然后。。。失败了,访问的139邮箱是真货

ping一下果然不是kali的ip

一开始,我感觉是前面配置文件填错了,应该不加mail的,然后又失败,然后我想到还有DNS缓存的问题,毕竟之前才刚访问过,再用博客园的网址试试(我虚拟机没访问过博客园,清理DNS缓存应该也可以),果然就可以了