20145219《网络对抗》信息搜集与漏洞扫描

基础问题回答

-

哪些组织负责DNS,IP的管理?

美国政府授权ICANN统一管理全球根服务器,负责全球的域名根服务器、DNS和IP地址管理,全球根域名服务器绝大多数在欧洲和北美(全球13台,用A~M编号),中国仅拥有镜像服务器(备份)。全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

-

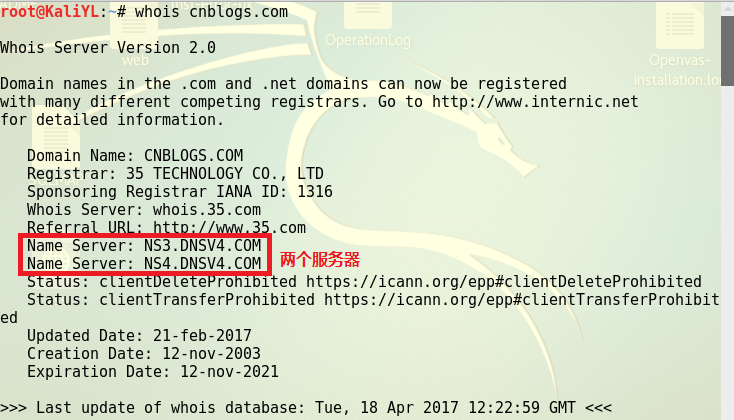

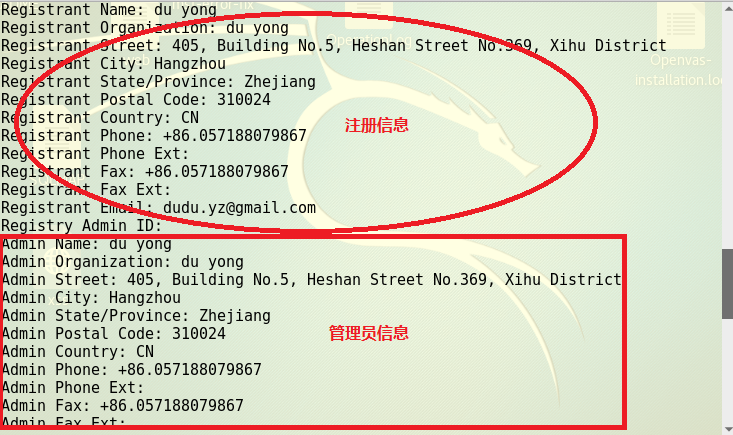

什么是3R信息?

3R注册信息:注册人-注册商-官方注册局,可以通过

whois命令查询。

实践过程记录

- 靶机1:WinXPenSP3,IP地址:192.168.87.127

- 主机:Windows 7,IP地址:192.168.1.114

- Kali IP地址:192.168.87.128

信息搜集

whois

在kali终端输入whois 网址,查看注册的公司、服务、注册省份、传真、电话等信息。

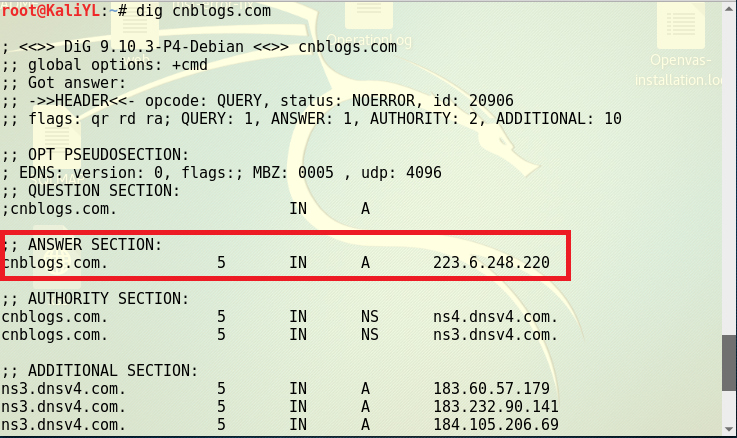

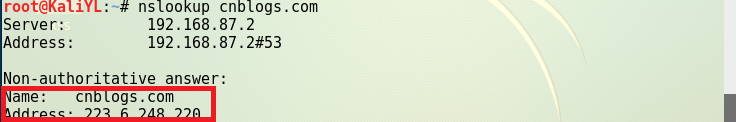

dig或nslookup

在kali终端输入dig 网址或nslookup 网址,可以查看到网址对应的IP地址。

然后可以在百度中搜索到这个IP地址的对应具体地理位置。

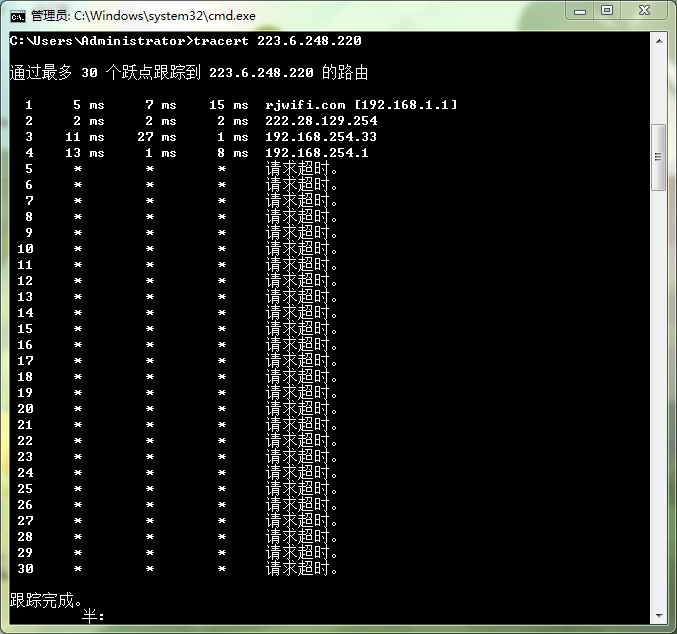

Tracert路由探测

Tracert命令会显示出数据包经过的ip,可以通过ip查询到这些路由或者机器的地理位置。

在Windows7下输入Tracert IP地址会显示出几个走过的ip。

在网络上可以批量查询这些IP对应的路由或地理位置。

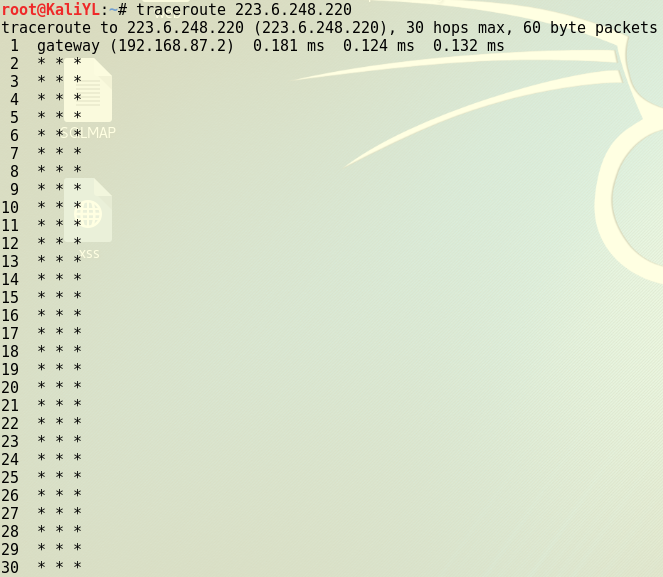

但是在Kali下输入Traceroute IP地址就……只有一个网关了……

通过阅读学姐的指导,我知道了,当虚拟机网络设置为NAT模式时traceroute返回的消息无法映射到源IP地址、源端口、目的IP地址、目的端口和协议,因此无法反向NAT将消息路由传递回来。

搜索引擎查询

在百度的搜索栏里输入filetype:xls 关键字 site:edu.cn可以搜索到包括关键字在内的具有xls格式文件的网址。

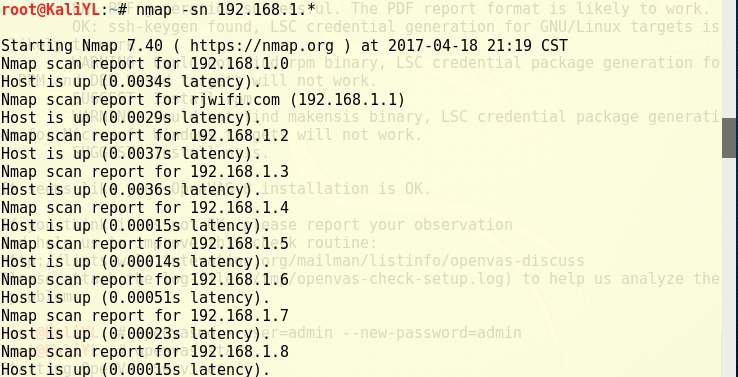

nmap扫描

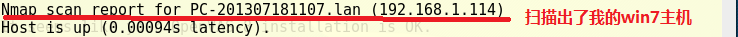

在Kali终端下输入nmap -sn IP地址扫描存活主机,既可以扫描某一台主机,也可以扫描一整个网段的主机,我扫描了包含我的Win7主机在内的一整个网段,得到了如下结果:

在Kali终端下输入nmap -sS IP地址可以扫描目标主机开放的tcp端口,-sS表示属于tcp syn扫描。

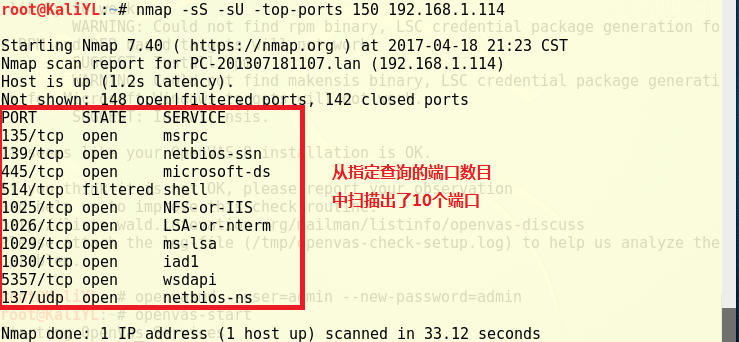

在Kali终端下输入nmap -sS -sU -top-ports 150 IP地址,-sU表示扫描UDP端口,-top-ports 150表示分别扫描tcp和udp最有可能开放的150个端口。

在Kali终端下输入nmap -sV IP地址检测目标主机的服务版本。

在Kali终端下输入nmap -O IP地址检测目标主机的操作系统。

漏洞扫描

openvas配置

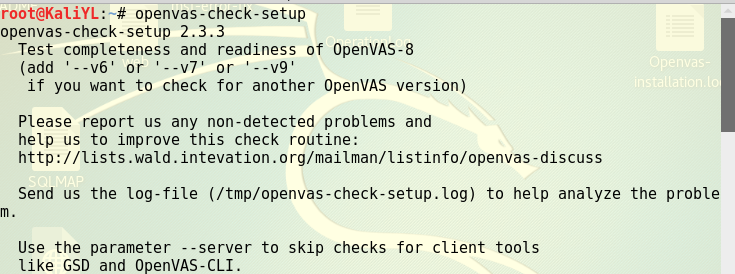

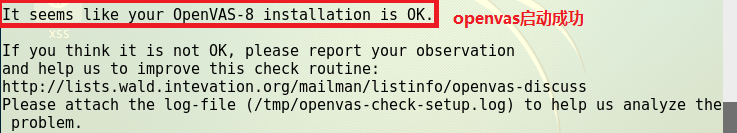

在Kali中输入openvas-check-setup来查看openvas的安装状态:

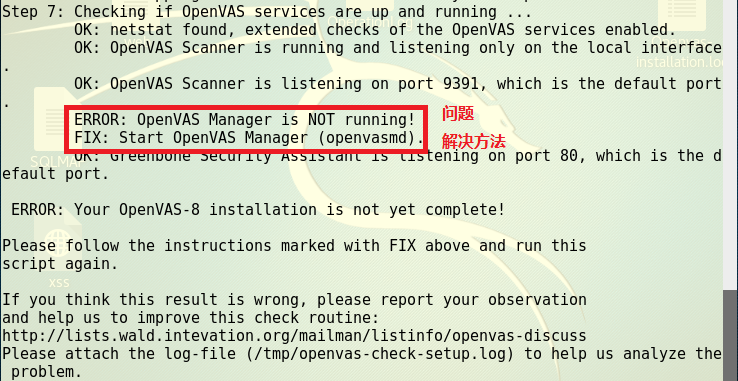

经查看发现有一个错误:

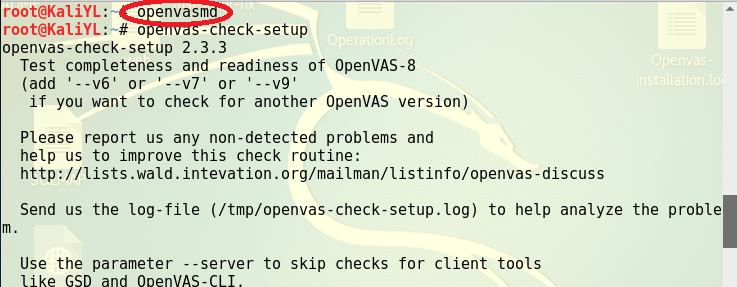

按照Kali给出的解决方案在Kali中输入openvasmd解决错误。

再次输入openvas-check-setup命令,我看到openvas安装成功。

输入openvasmd --user=admin --new-password=admin命令添加用户账号和密码。

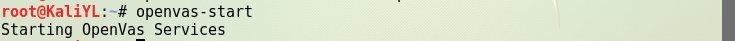

输入openvas-start开启openvas。

扫描目标主机

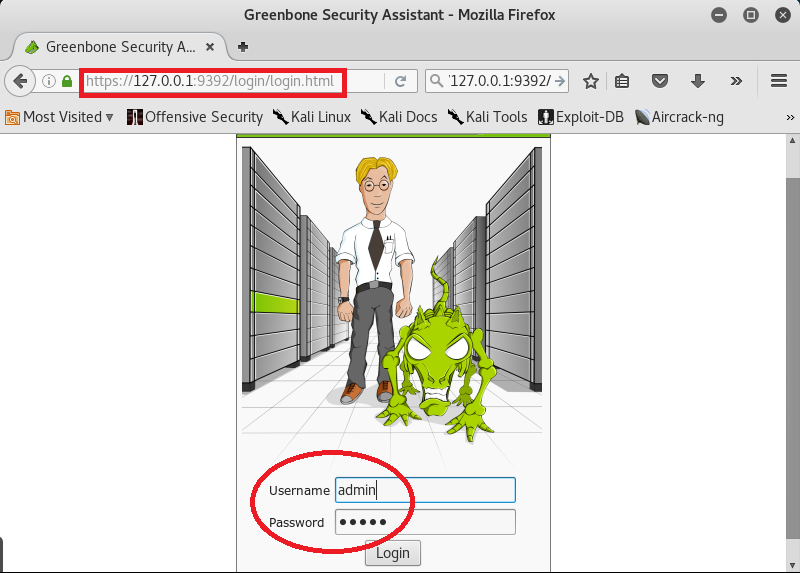

在kali中访问https://127.0.0.1:9392/网址,可以看到登录界面,并且登录界面中已经自动显示了我们刚刚添加的账号和密码,点击login跳转到有很多扫描任务的界面。

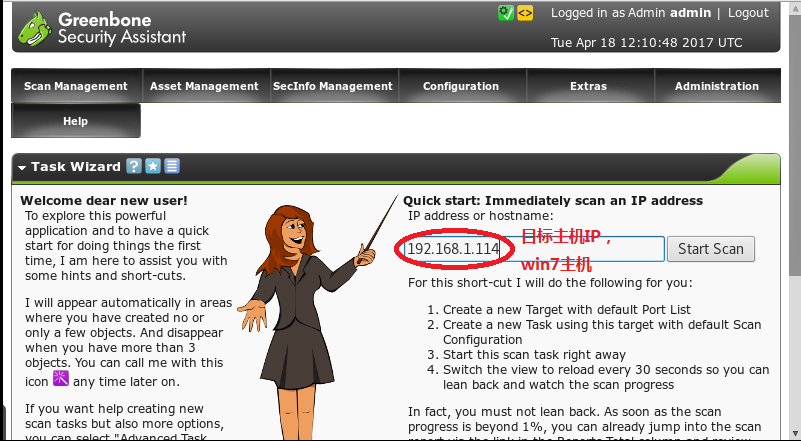

点击界面上的紫色图标新建一个目标,在扫描栏中输入目标主机的IP,开始扫描目标主机。

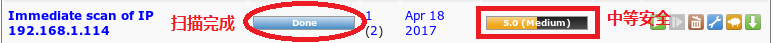

当扫描完成后我们看到目标主机的安全等级为中等。

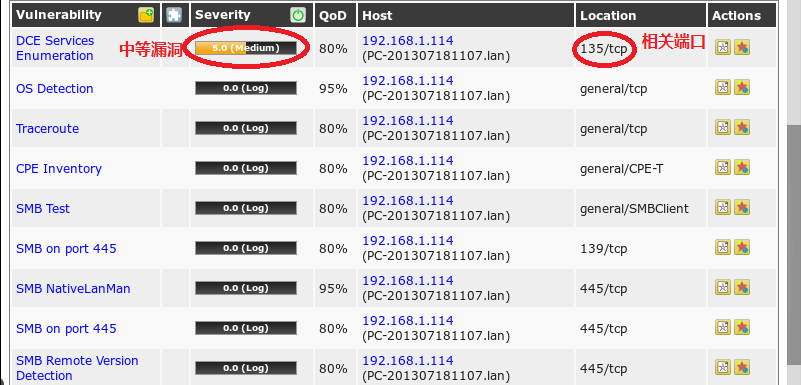

点击目标主机的status可以查看到扫描出来目标主机的一个中等漏洞。

点击漏洞名可以看到漏洞的具体信息。

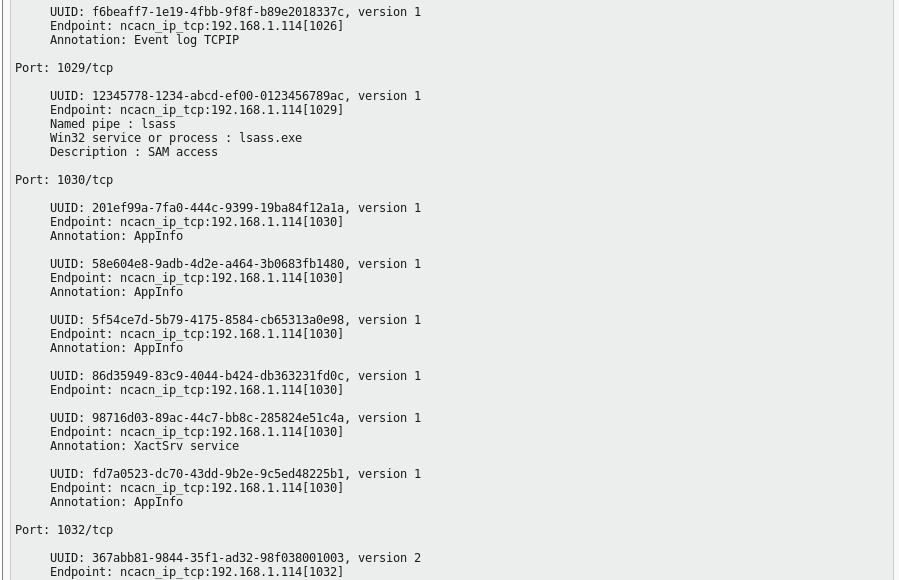

分析得知这个漏洞会访问135端口,列举dce服务,获得目标主机的很多信息(嗯……英语不好,就只是简单翻译了一下summary)。

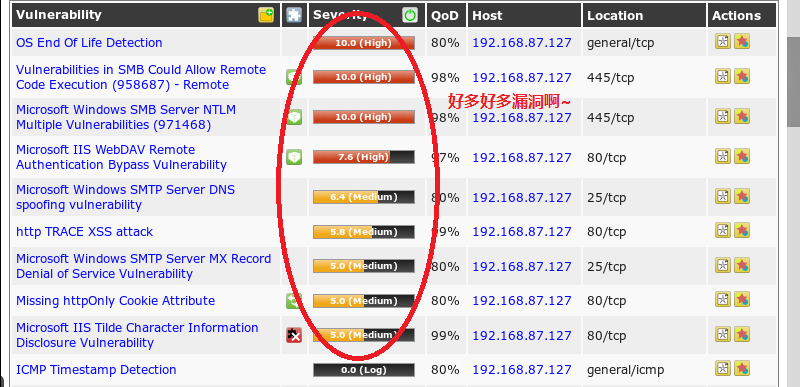

我的win7之前就打过很多补丁,所以就只扫出来这一个中等漏洞。之后,我又扫描了上次用的WinXPenSP3,这个就有很多漏洞了,如下图:

关闭openvas。

实验总结与体会

这一次的实验按照步骤来做相对比较容易,没有出现什么问题,尤其是在加装了内存条后,电脑再也不卡了(o)/~!所以这次博客交的比以前都早一些。这次实验的重点是学会使用各种扫描技术,这对于我们来说不仅是要学会怎么扫描,更是要学会怎么分析扫描的结果。在细节分析时大多都是英文,所以说英语好真的是十分重要!嗯,不多说了,我又要去背单词了……希望以后能更顺利的读懂这些漏洞,也希望这学期六级能过_