20145319 《计算机病毒》动态分析lab3-2(实践六)

实践过程

基础分析

-

拿到恶意代码时,首先使用

PE ID打开,查看其中一些基础信息以及观察该恶意代码是否加壳,来确定下一步分析方向 -

-

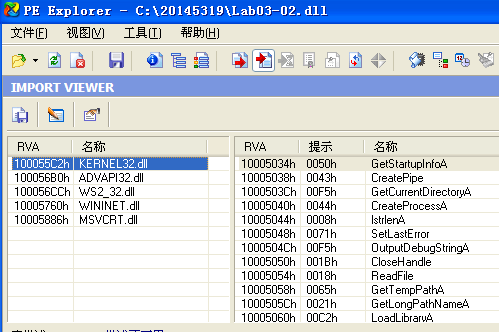

从结果上来看,该恶意代码并未加壳,所以我们可以进行之前我们常用的一些静态分析手段,我们最关心的,则是这个恶意代码的导入导出表信息,通过分析其中调用的函数,对我们分析该代码功能有很大帮助

-

-

-

其中导入表函数与我们之前分析的恶意代码并无太大分别,内存操作相关的

kernel32.dll提供c语言库函数wsvcrt.dll以及网络连接,套接字相关ws2_32.dll等,还有大量注册表相关函数advapi.dll.因此导出表中尤其是install相关函数则更引人关注

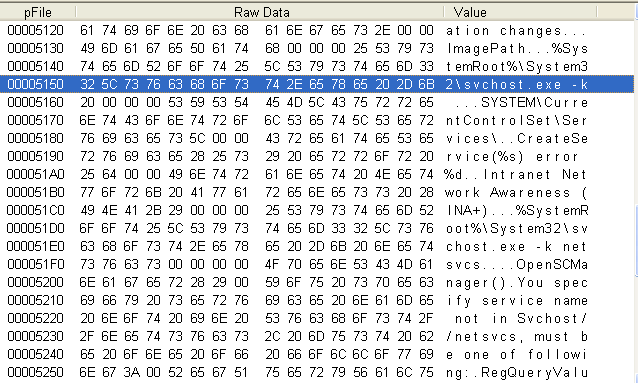

如何让该恶意代码自行安装

-

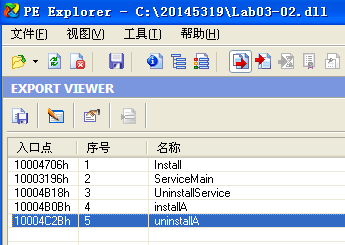

dll文件无法直接运行,因此需要通过加载到其他进程中完成功能,如何安装此恶意代码,则与我们之前看到的导出函数有关,从函数名上来看,最可能的函数就是

install和installA(两者在参数的字符集的要求上有所不同,功能相同),我们可以大胆猜测,通过运行恶意代码的该函数,应该就可以完成代码安装 -

-

rundll32.exe dll文件名,函数名

安装之后如何让这个恶意代码运行

- 通过对比注册表,我们可以知道,该恶意代码新建了一个名为IPRIP的服务,因此我们可以通过运行该服务来运行恶意代码

怎么找到该恶意代码的宿主进程

-

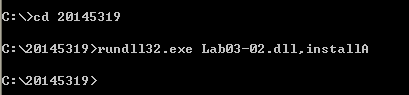

dll文件无法单独运行,因此只能寄宿在其他进程中,我们先通过

pe view打开,看是否能查看到信息,可以看到在可识别的字符串中,提到了一个系统进程scvhost.exe -

-

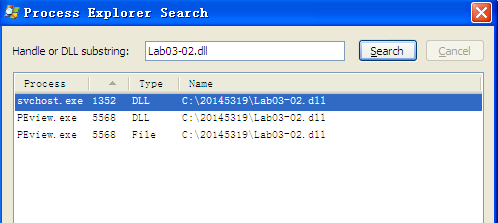

我们同时运行

process exploer等软件,对进程列表进行监控,点击find搜寻lab03-02.dll我们就可以找到是哪些进程正在调用该dll文件 -

-

因此我们就可以找到,其宿主进程是一个pid为1352的scvhost.exe

precess moniter工具中设置怎样的过滤器来搜集信息

- 通过上一步的结果我们可以很清楚的找到该进程的pid,因此我们想搜集相关信息只需要限制Pid来查找即可

恶意代码中网络连接相关的特征码

-

在查看导入表的时候,我们明确看到了其中与套接字相关的dll文件,因此该恶意代码是肯定与网络连接相关的

-

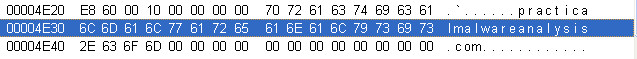

我们再次通过Pe view来观察一下其中字符串中是否有相关信息,可以观察到其中有一个网址

-

-

具体信息我们通过wirshark进行抓包分析

-

通过对dns,以及ip地址的过滤,找到相应数据包进行分析,我们就可以知道,在访问一个serve.html的网页文件