EXP4:恶意代码分析

实验目标:

使用schtasks指令监控系统运行;

使用wps表格分析schtasks数据;

使用sysmon工具监控系统运行;

使用systracer工具分析恶意软件;

使用wireshark分析恶意软件回连情况;

使用Process Monitor分析恶意软件;

使用Process Explorer分析恶意软件;

使用PEiD分析恶意软件;

实验内容:

(1)schtasks指令监控

首先生成一个txt文本文件,在里面输入

date /t

反正我只用这几布就可以完成计划任务的设置,主要是我不能运行schtasks /create /TN netstat /sc MINUTE /MO 2 /TR "c: etstatlog.bat"

这条语句,我就用这个方法来完成效果是一样的。

然后就等着就完了。经过长时间的等待我们可以得到长时间的检测数据如下:

(2)使用wps表格进行数据分析:

先导入数据,选择间隔符,这里还是简单的,然后就可以把数据完美导入进来了!(忘记截图了,这也不是很重要)

然后我们使用数据透视表来分析就完了。

我们选择每一行来逐行分析,先看看那个程序出现频率最多

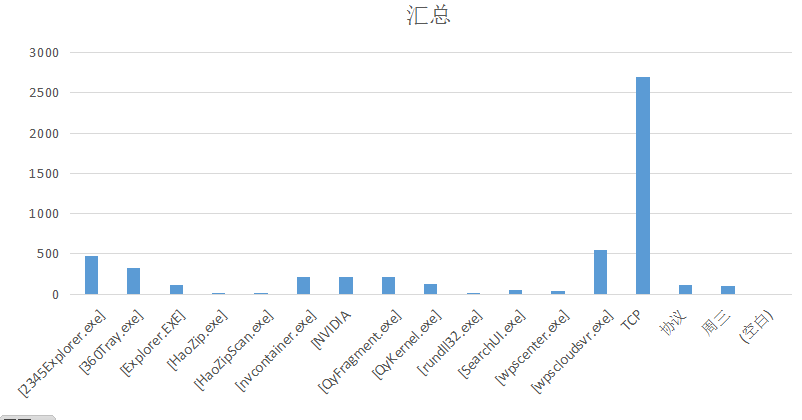

有效数据就只有tcp之前的数据。我们可以看到2345explorer.exe是出现最多的,毕竟是浏览器正常,还有wpscloudsvr.exe出现的多,就是wps的云服务也很正常,整体来看我的电脑没有什么异常。

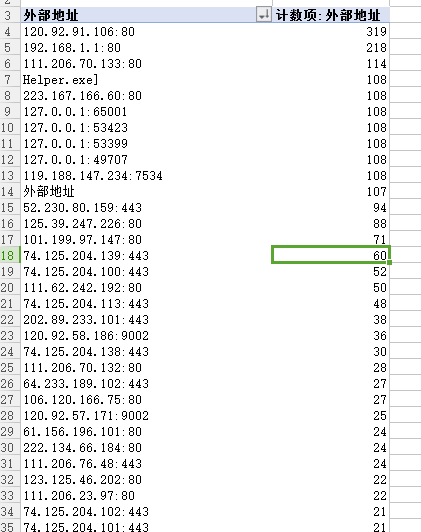

然后我们看看链接的外部ip:

这个图我自己都看不太清楚,我们还是来看看更具体的:

舒服了舒服了,降序排列后就可以看到120.92.91.106是最多的,端口80说明是使用wep服务,

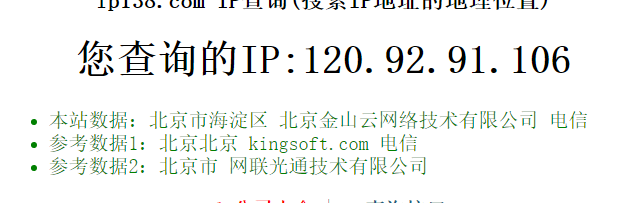

查一下这个ip

金山云网络,我想应该就是wps的云服务。

其次是192.168.1.1就是网关也是正常。我可以确定现在看来我的机器还是很安全的呀。

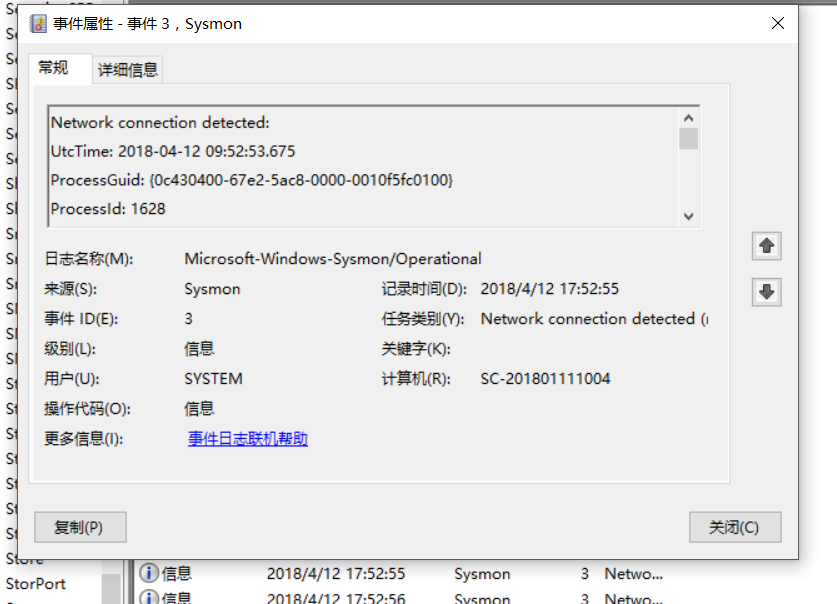

(3)sysmon监测

这一部分就是重点是怎么去写配置文件,其他的比较简单

我就是在老师给出的指导书下进行了更改,让其可以监控network filecreatetime processcreate

这三项。

看看结果吧:

很难受,显示的东西有点多,并且监控时我没看后门,所以我就只能看到系统的操作,将就看看吧。

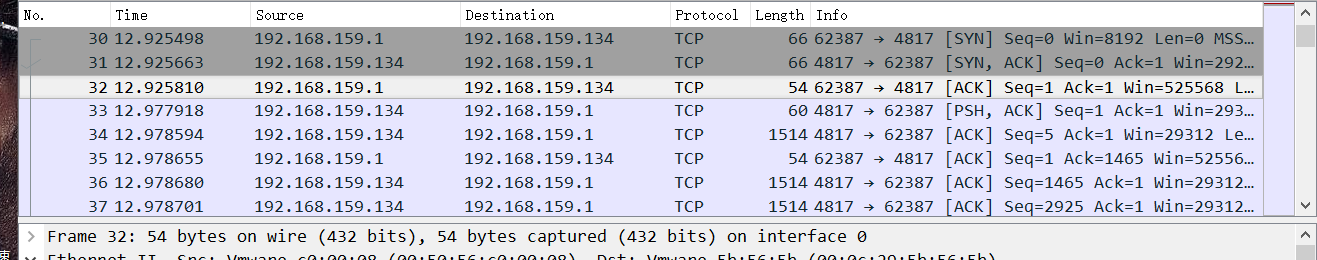

(4)wireshark

使用抓包工具,我们首先要选择好监控的网卡,我一开始选错了,选择的本机的网卡导致一直抓不到想要的包,后来发现要选择虚拟网卡才行。先开启捕获然后我们就可以进行回连了。

下面是抓到的包:

通过tcp的三次握手建立起连接

我们在kali端操作win然后抓包:

[PSH ACK]应该就是发送的命令吧。

(5)systracer

分别在装了后门不连接,进行回连,进行截屏操作,三个状态抓快照。

比较不回连和回连:

171717是我的后门,可以看到回连是多了很多东西,虽然不太能理解。

进行操作后:

可以看到变化不大。

(6)process monitor

筛选一下只看我们的后门程序,可以看到大多是是名叫Process profieling操作

我到网上查了查,给大家看看:这里是用网页翻译过的本来是英文网站。

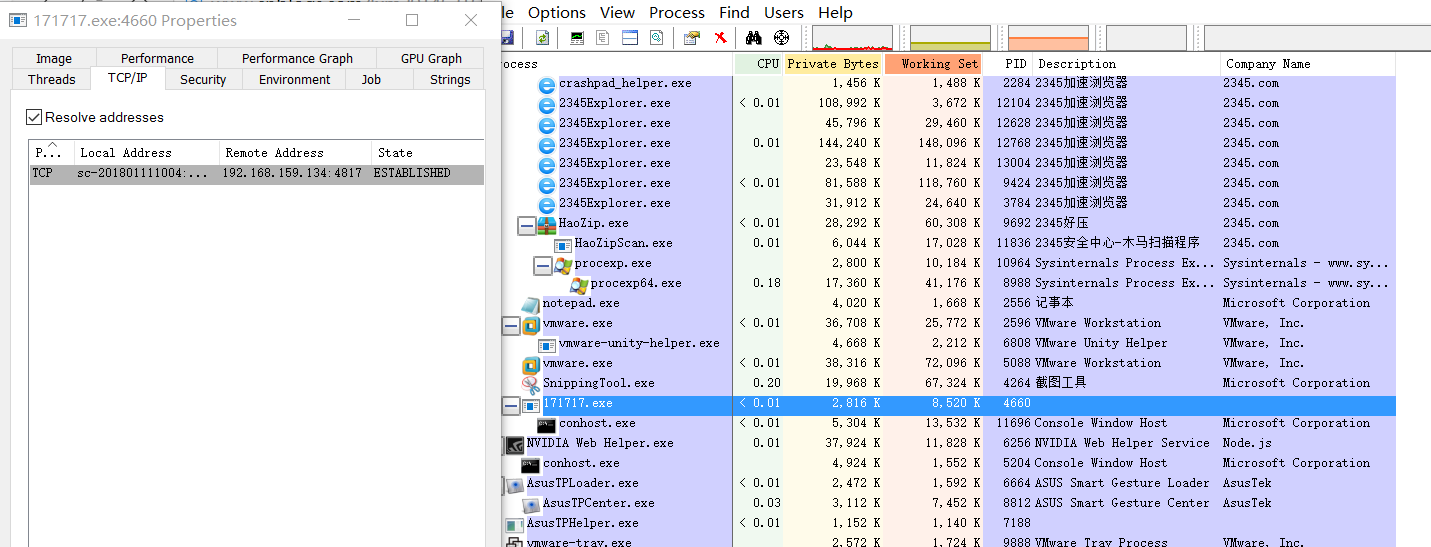

(7)process explorer

可以看到后门程序和它的属性。

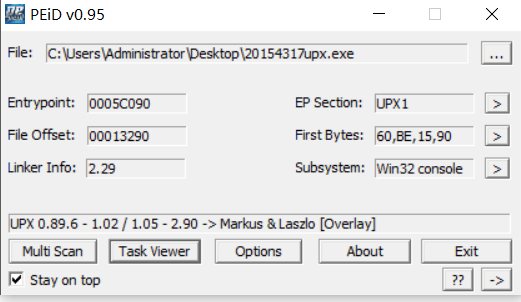

(8)pide

对加壳的后门进行分析,分析出事upx加壳。