20154331 Exp4 恶意代码分析

实验内容:

1、计划任务监控

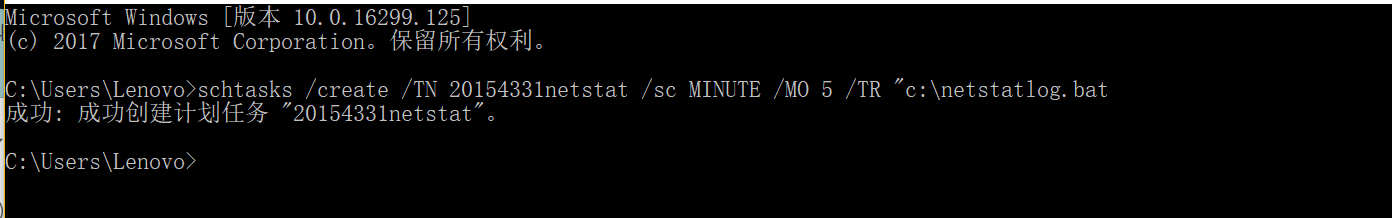

在windows下使用计划任务schtacks监控系统运行

这里表示每5分钟监测一次系统运行情况,指令创建一个任务,记录每隔5分钟计算机的联网情况。

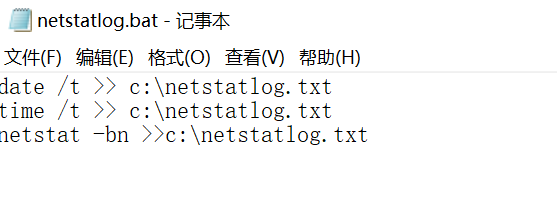

创建一个批处理文件,右键编辑添加内容为如下:

![]()

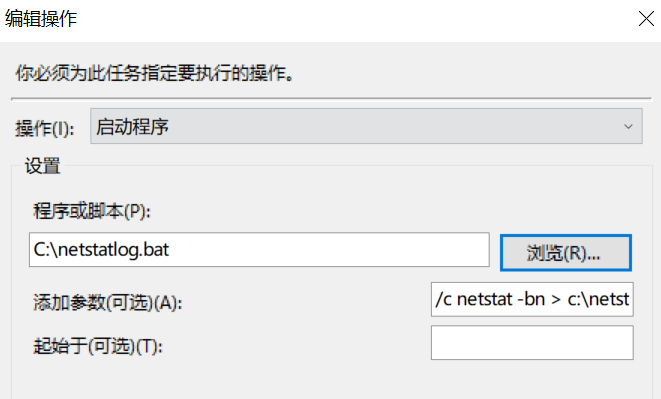

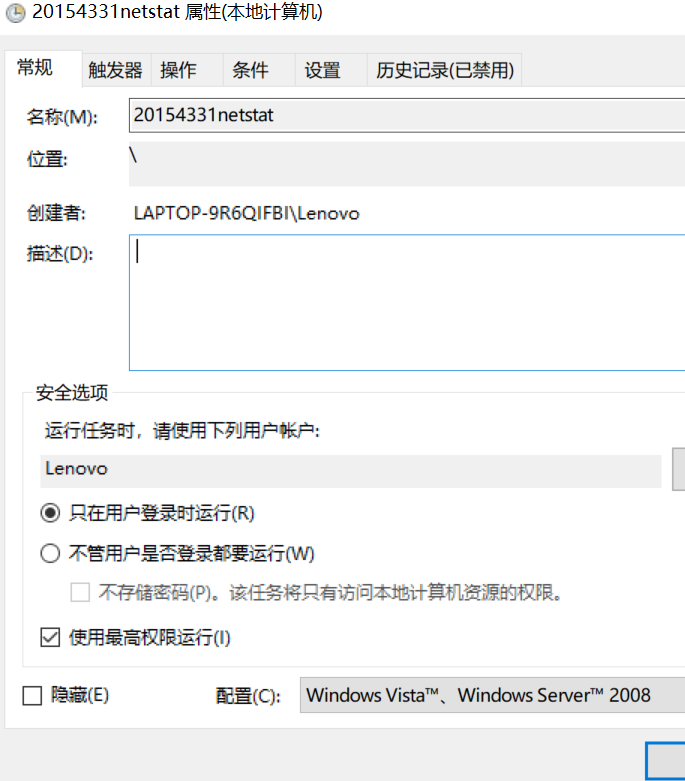

打开计划任务,运行20154331netstatlog:

设置任务里的操作:

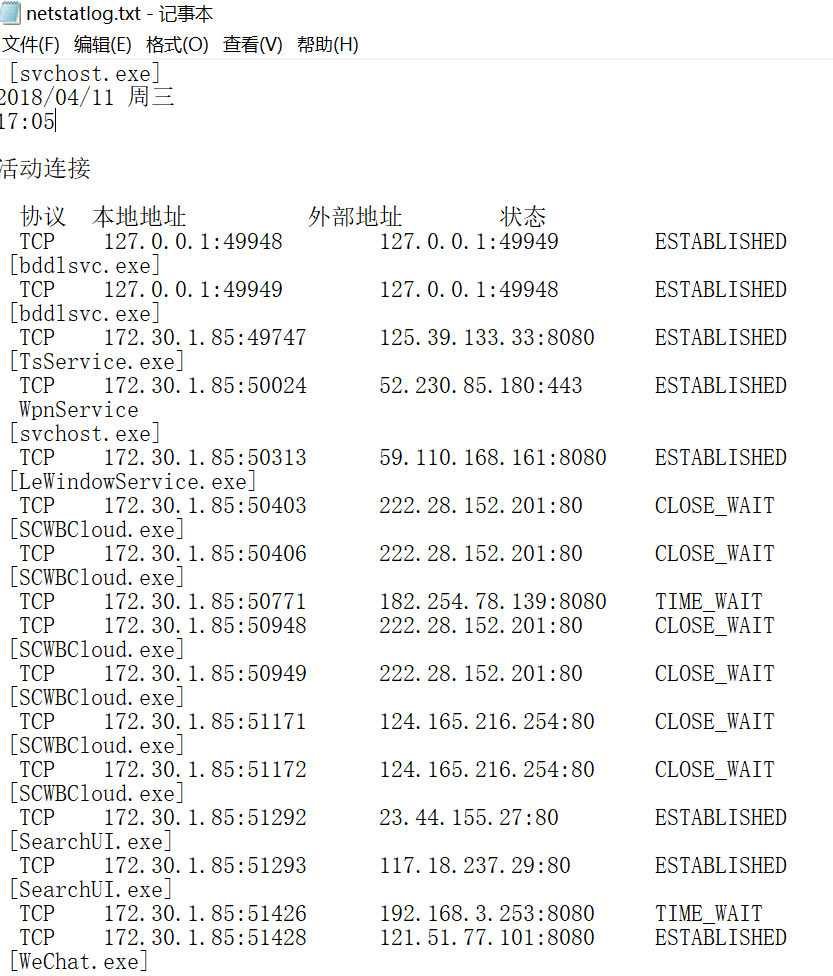

然后电脑会闪一下,这就表示监测完成,并将记录放在之前弄的netstatlog.txt中。如下图:

有时候监测的时候他会出现这个问题,那么就需要做如下一步:

在属性里把使用最高权限勾上。

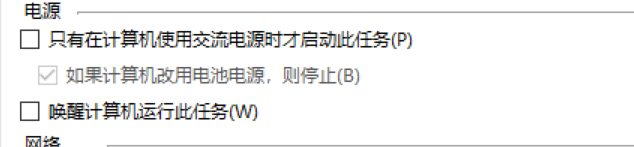

还要将下面这个勾给叉掉,不然如果你电脑不插电的话就不能监测运行,很烦。

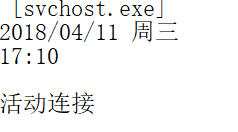

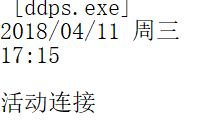

我之前设置的每隔5分钟检测一次,如下例举了几个时间段:

netstat命令是个监控TCP/IP网络的非常有用的工具,它可以显示路由表、世纪的网络连接以及每个网络接口设备的状态信息。

我这里用了一些命令。我这里用了netstat -n,表示以数字形式显示地址和端口号,我在下面发现了我虚拟机的ip地址和端口。192.168.116.130 4331

下面还有很多命令可以试一试:

-a 显示所有连接和侦听端口。

-b 显示在创建每个连接或侦听端口时涉及的可执行程序。在某些情况下,已知可执行程序承载多个独立的组件,这些情况下,显示创建连接或侦听端口时涉及的组件序列。在此情况下,可执行程序的名称位于底部 [] 中,它调用的组件位于顶部,直至达到 TCP/IP。注意,此选项可能很耗时并且在你没有足够权限时可能失败。

-e 显示以太网统计信息。此选项可以与 -s 选项结合使用。

-f 显示外部地址的完全限定域名(FQDN)。

-n 以数字形式显示地址和端口号。

-o 显示拥有的与每个连接关联的进程 ID。

-p proto 显示 proto 指定的协议的连接;proto可以是下列任何一个: TCP、UDP、TCPv6 或 UDPv6。如果与 -s选项一起用来显示每个协议的统计信息,proto 可以是下列任何一个:IP、IPv6、ICMP、ICMPv6、TCP、TCPv6、UDP 或 UDPv6。

-q 显示所有连接、侦听端口和绑定的非侦听 TCP 端口。绑定的非侦听端口不一定与活动连接相关联。

-r 显示路由表。

-s 显示每个协议的统计信息。默认情况下,显示 IP、IPv6、ICMP、ICMPv6、TCP、TCPv6、UDP 和 UDPv6 的统计信息;

-p 选项可用于指定默认的子网。

-t 显示当前连接卸载状态。

-x 显示 NetworkDirect 连接、侦听器和共享终结点。

-y 显示所有连接的 TCP 连接模板。无法与其他选项结合使用。

sysmon工具监控

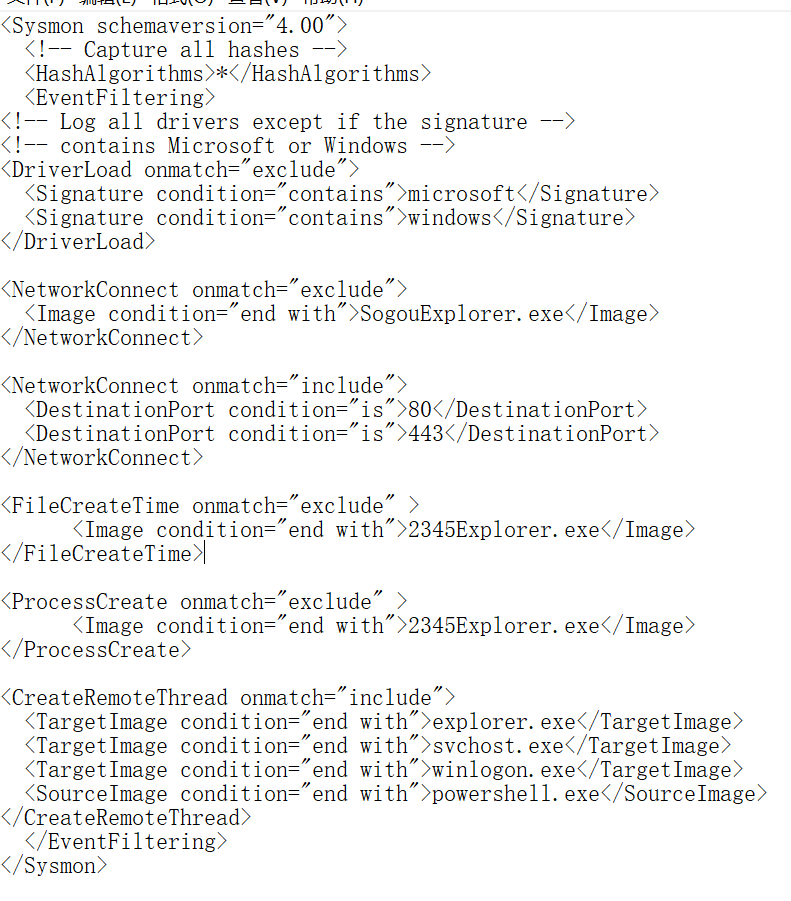

配置xml:

使用sysmon -accepteula –i -n一键安装,再在在命令行下使用sysmon -c 1.xml命令可以对sysmon进行配置指定配置文件

然后我们在事件查看器下可以查看日志信息,日志位置在 应用程序和服务日志/Microsoft/Windows/Sysmon/Operational下

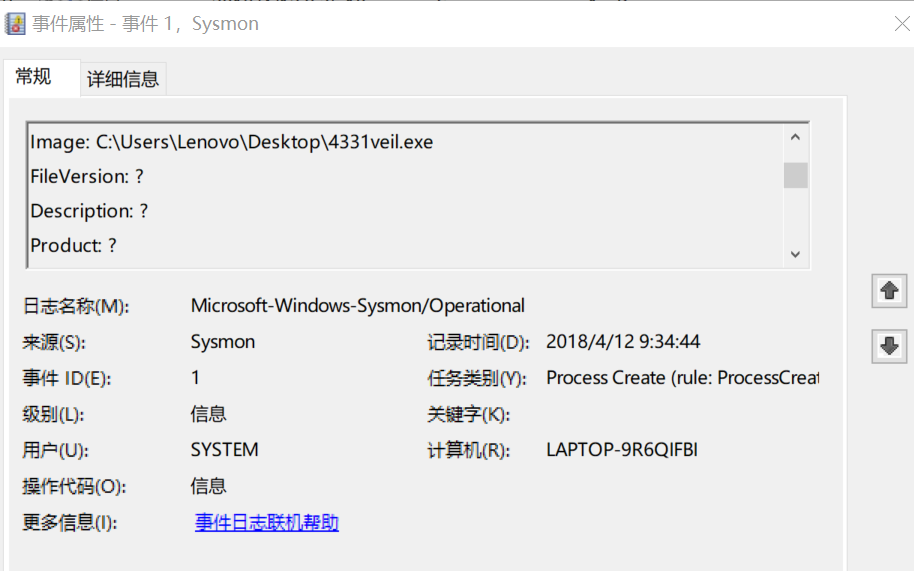

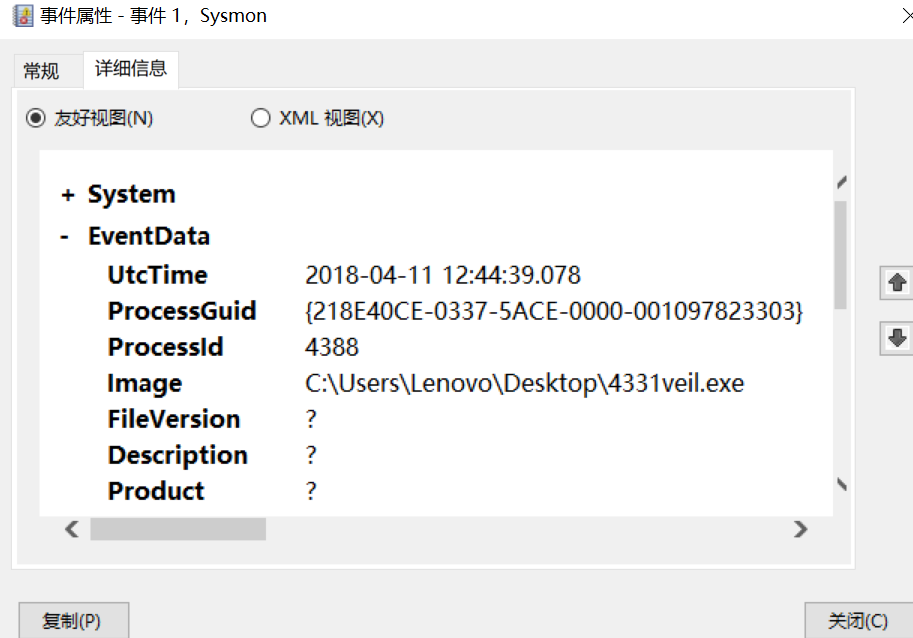

进程创建:

文件创建时间以更改:

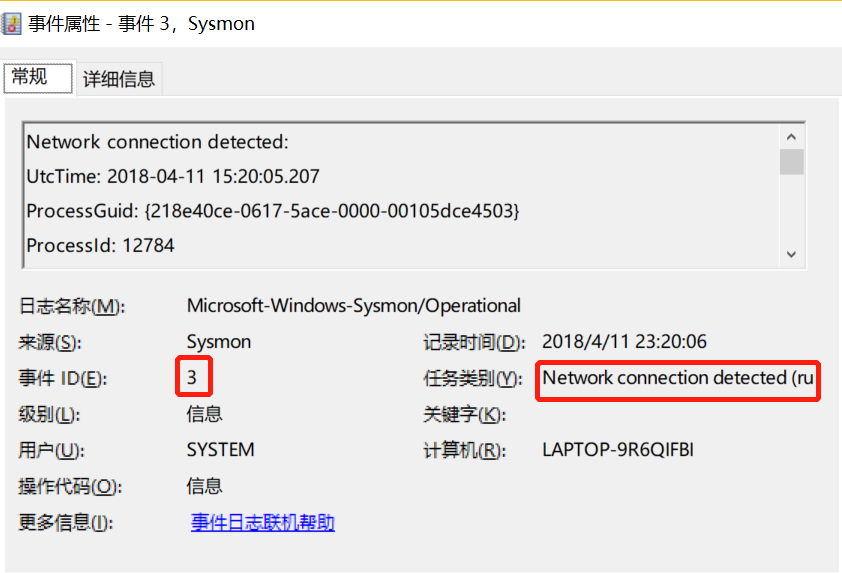

网络连接检测:

这个2345浏览器正在运行:

本机ip就为172.30.1.85.

VirusTotal

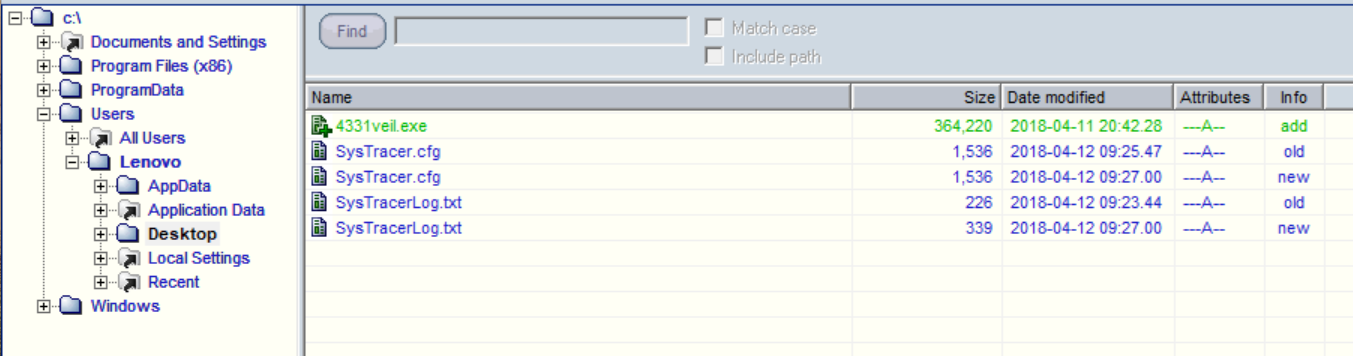

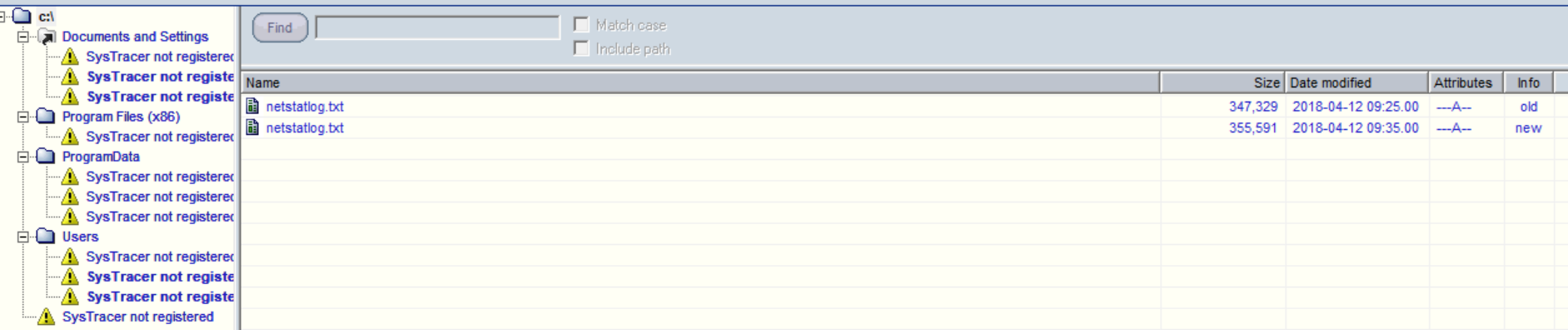

使用systracer工具分析恶意软件

首先下载systracer软件,

这里Snapshot #1表示正常情况下我们快照保存;

Snapshot #2表示我们将kali生成的后门文件托到主机后快照保存;

Snapshot #3表示回连以后再抓屏后的快照保存。

将#1与#2进行compare后发现在C盘增加了我刚才托过去的文件。

表示kali尝试连接我的主机,并且成功。

将#2与#3进行compare后发现有文件被修改。上面是old,下面是new.

c盘里的表也发生了变动。

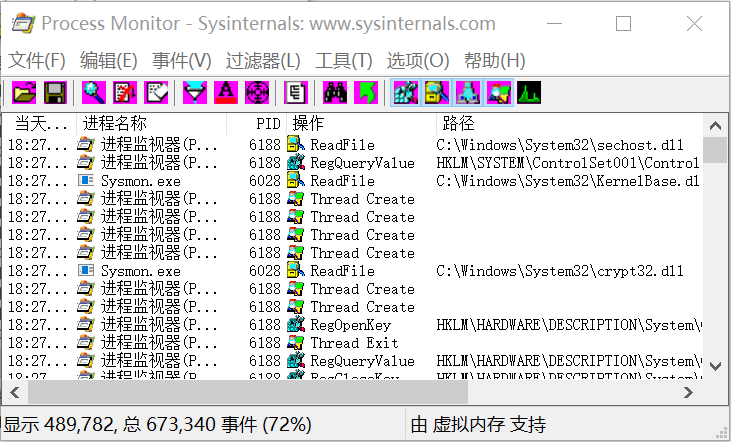

Process Monitor分析

Process Monitor分析

我们先在网上下载Process Monitor,然后打开就能看到按时间排序的winxp执行的程序的变化。

找到我们的后门程序4331veil.exe.

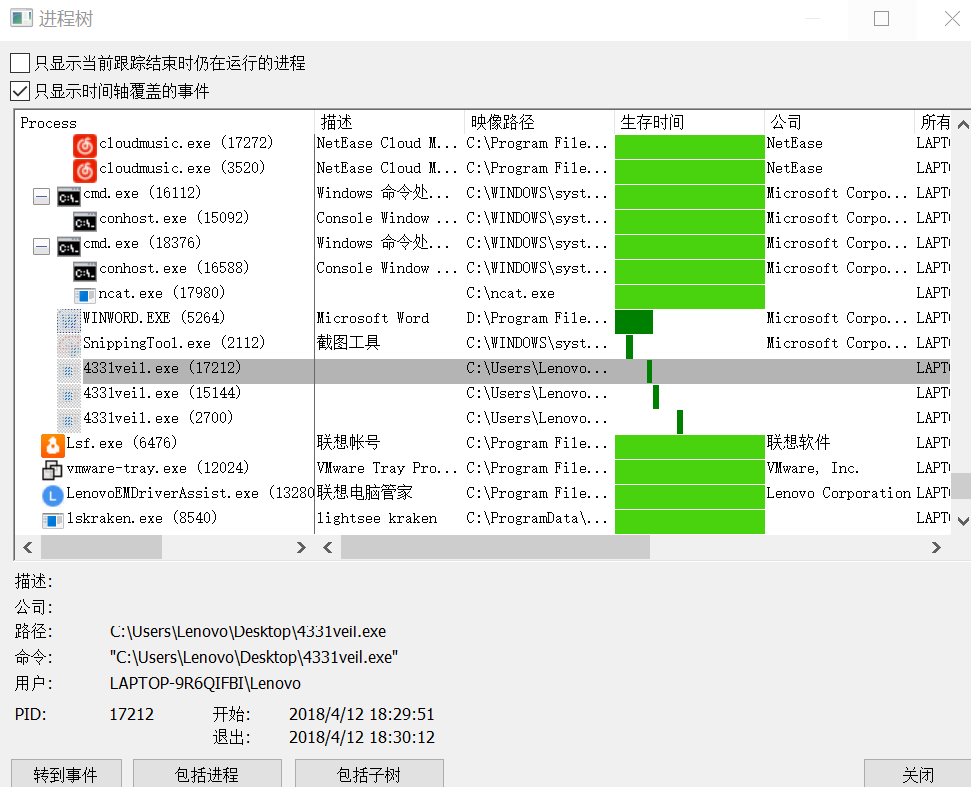

Process Explorer分析

和以前一样也在网上找到Process Explorer并且下载它,打开这个软件然后运行4331veil.exe后门程序,在Process栏可以找到4331veil.exe。

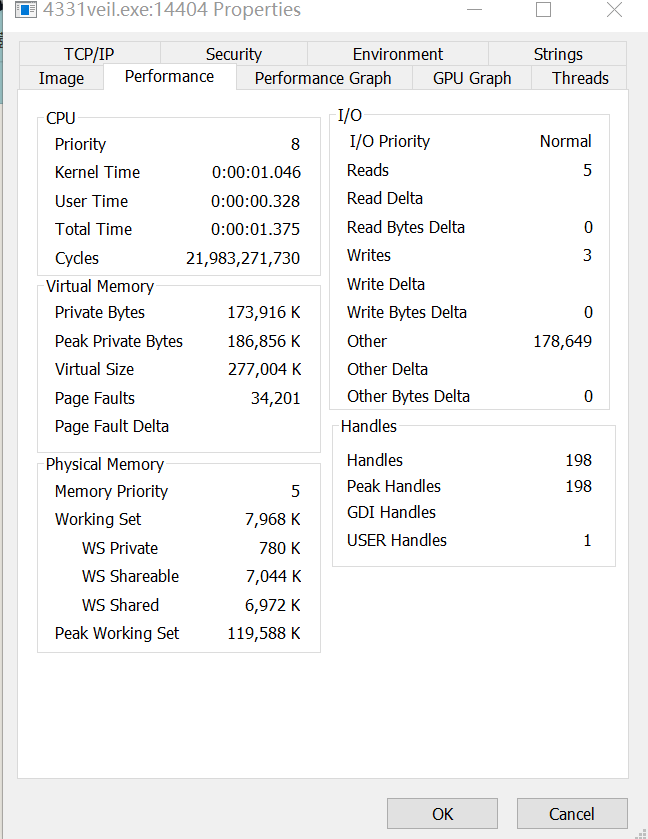

双击后门程序4331veil.exe那一行,点击不同的页标签可以查看不同的信息:

TCP/IP页签有程序的连接方式、回连IP、端口等信息。

Performance页签有程序的CPU、I/O、Handles等相关信息。

还有总的状态监控:

基础问题回答:

1、如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控?

(1)可以使用监控程序,帮助我们分析是否存在恶意代码

(2)如第二个实验使用sysmon,监控几乎所有的重要操作,并可通过事件查看器中找到日志查看。

2、如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

(1)利用wireshark动态分析程序动向。

(2)PE explorer工具,它可以对程序调用库等信息进行分析查看。

(3)利用systrace监控系统运行

实验体会:

这次的实验大多都是分析,有一种到处找东西的感觉,用了这么多软件来分析恶意代码,仿佛打开了新世界的大门,除了说网络真的是一个有趣又庞大而且还可怕的东西,真不知道怎么去形容他。还有很多软件等着我们去发掘,这样的监控感觉好强大。