网络攻防环境搭建

连接方式

运行在VMware虚拟机软件上操作系统的网络连接方式有三种:

桥接方式(Bridge):在桥接方式下,VMware模拟一个虚拟的网卡给客户系统,主系统对于客户系统来说相当于是一个桥接器。客户系统好像是有自己的网卡一样,自己直接连上网络,也就是说客户系统对于外部直接可见。

网络地址转换方式(NAT):在这种方式下,客户系统不能自己连接网络,而必须通过主系统对所有进出网络的客户系统收发的数据包做地址转换。在这种方式下,客户系统对于外部不可见。

主机方式(Host-Only):在这种方式下,主系统模拟一个虚拟的交换机,所有的客户系统通过这个交换机进出网络。在这种方式下,如果主系统是用公网IP连接Internet,那客户系统只能用私有IP。但是如果我们另外安装一个系统通过桥接方式连接Internet(这时这个系统成为一个桥接器),则我们可以设置这些客户系统的IP为公网IP,直接从这个虚拟的桥接器连接Internet。

软件配置

攻击机:WinXPattacker、kali linux 1.0.8

靶机:Win2KServer_SP0_target、Metasploitable_ubuntu

工作环境:VMware Workstation 12.0.0

环境搭建

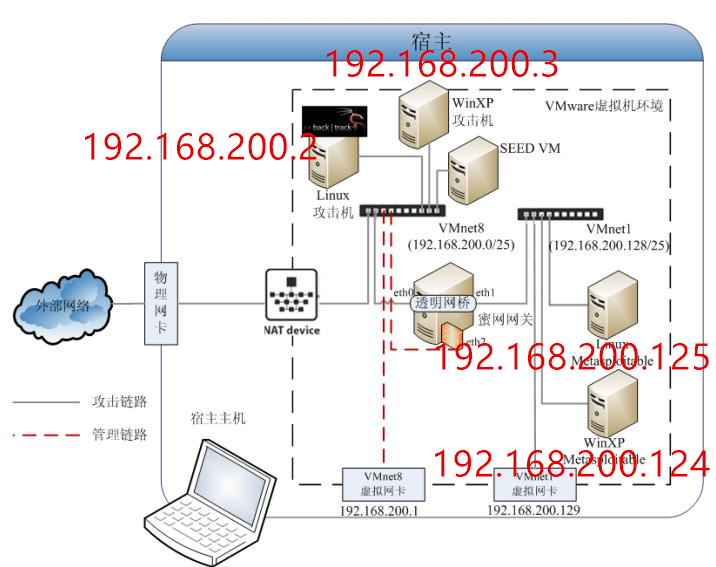

网络拓扑

VMware网络环境配置

- 在VMware中编辑-->虚拟网络编辑器

- 选择VMnet1,设置如下

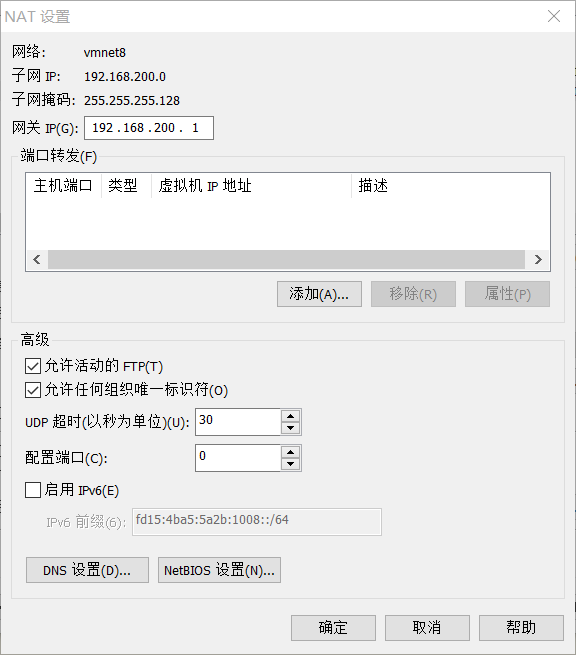

- 选择VMnet8,设置如下

- 点击上图中的NAT 设置,设置如下:

- 点击上图中的DHCP 设置,设置如下:

安装攻击机虚拟机

-

解压WinXPattacker的rar镜像到某一目录

-

文件 --> 打开,选择你的解压目录,选择相应vmx文件

-

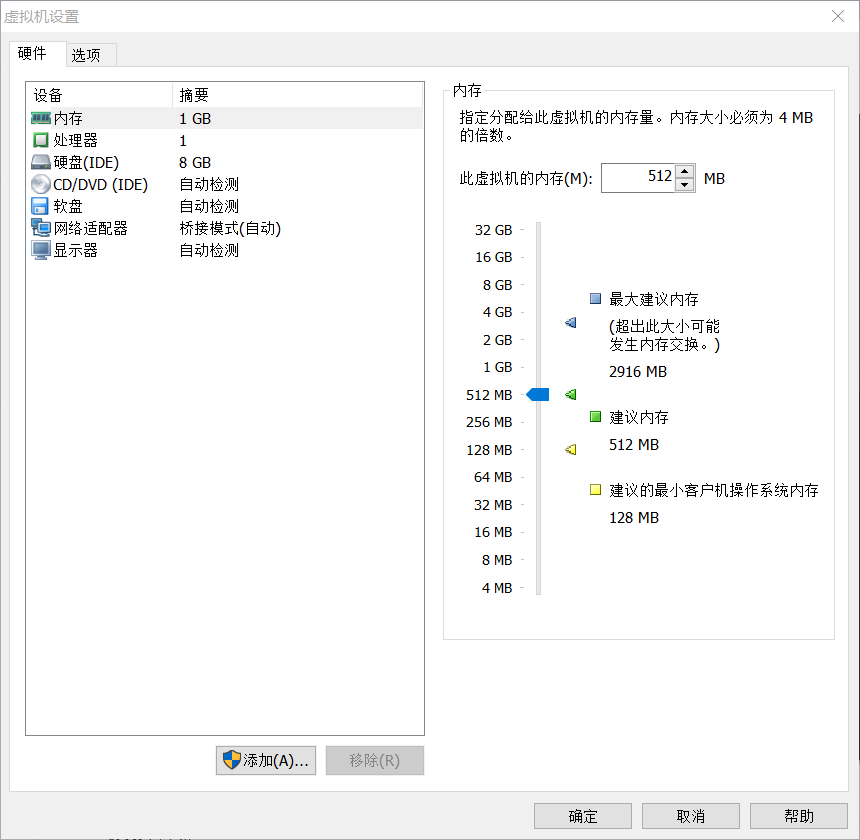

配置攻击机虚拟机的硬件

鼠标选择WinXPattacker、kali linux的选项卡,菜单中选择虚拟机 -->设置,设备选项卡中选择点击内存,在右侧设置合适大小512MB

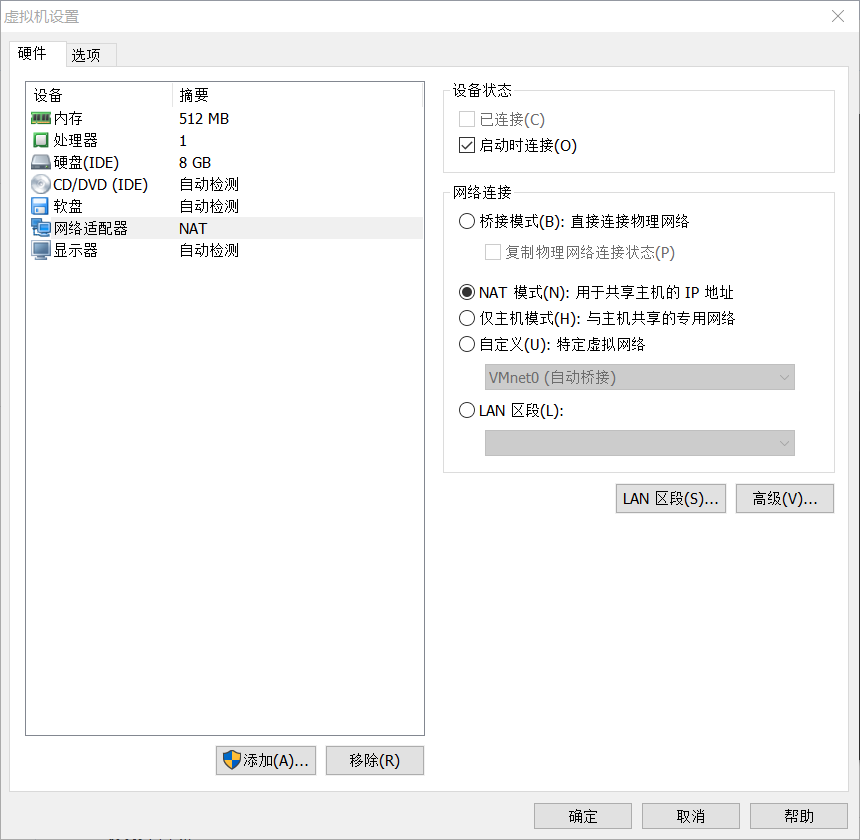

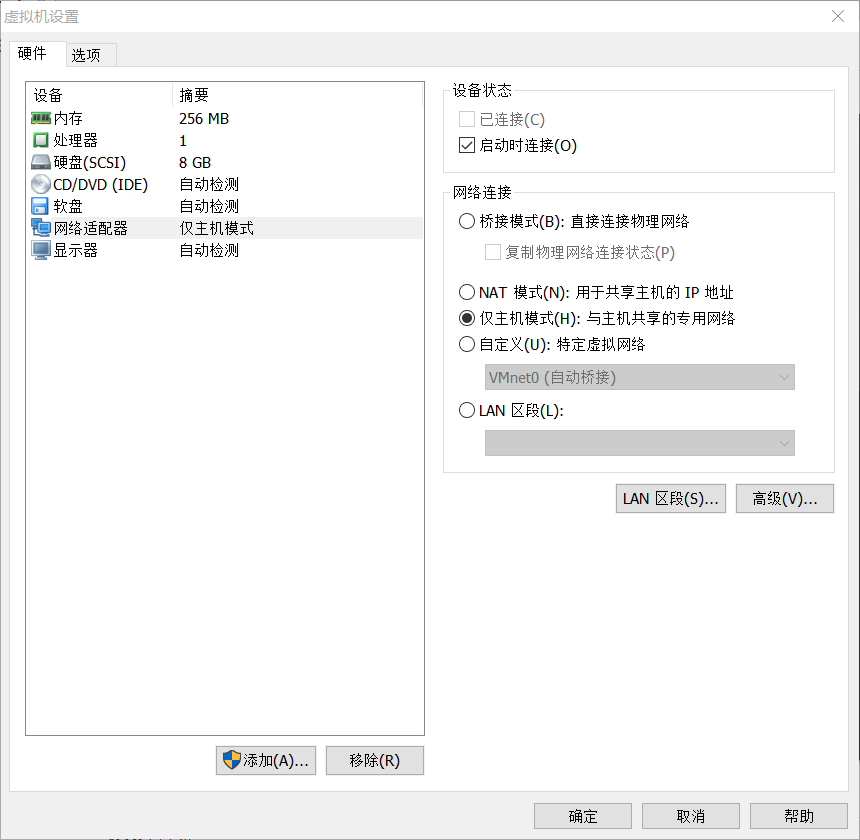

设备选项卡中选择点击网络适配器,在右侧设置为NAT

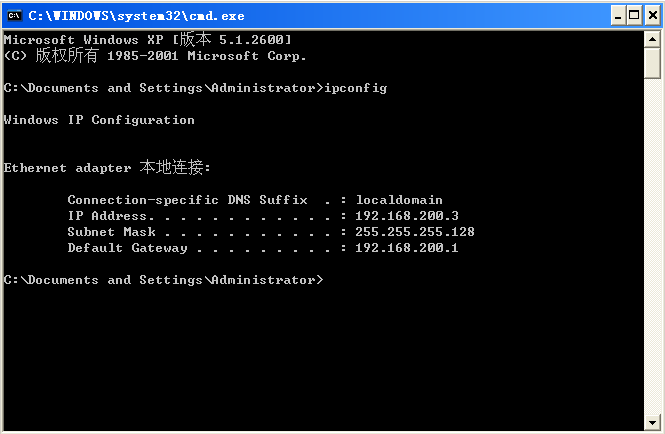

- 查看攻击机虚拟机的ip

安装靶机虚拟机

-

解压Win2kServer_SP0_target的rar镜像到某一目录

-

文件 --> 打开,选择你的解压目录,选择相应vmx文件

-

配置靶机虚拟机的硬件

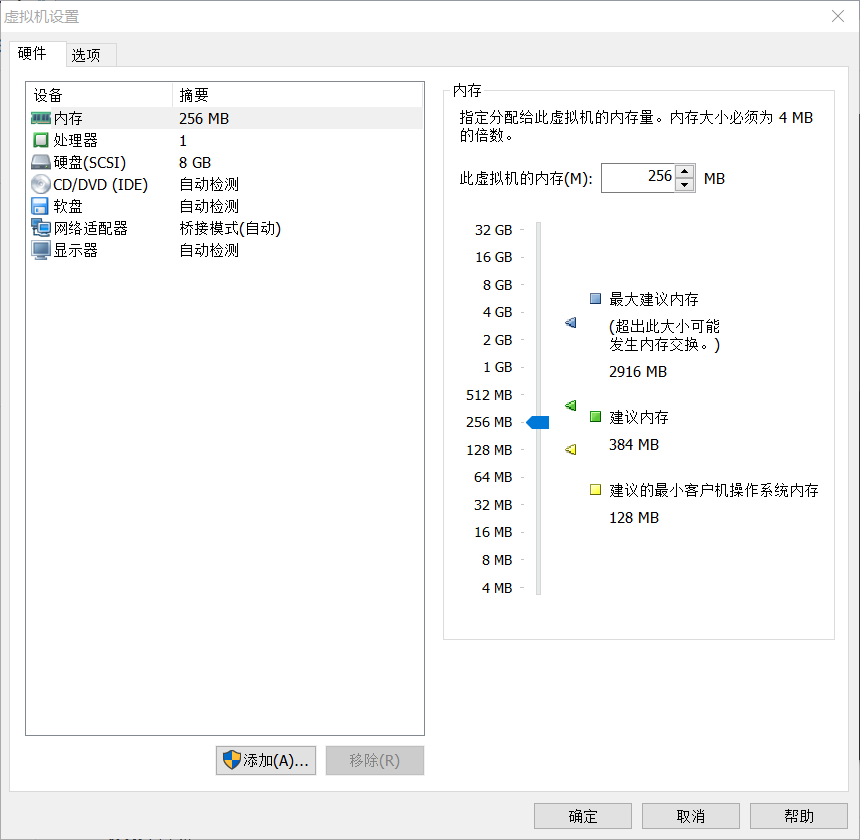

鼠标选择Win2kServer_SP0_target、Metasploitable_ubuntu的选项卡,菜单中选择虚拟机 -->设置,设备选项卡中选择点击内存,在右侧设置合适大小256MB

-

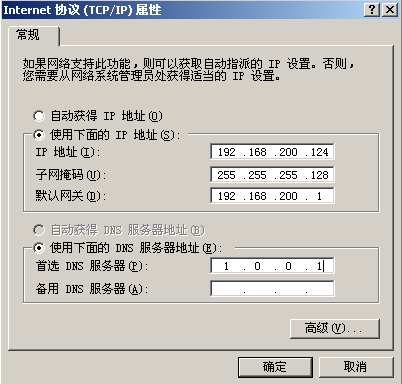

配置靶机虚拟机的ip和网关

找一个在192.168.200.0/25网段的,且不在的DHCP设置分配范围的ip,我们这里选择192.168.200.124,配置如下

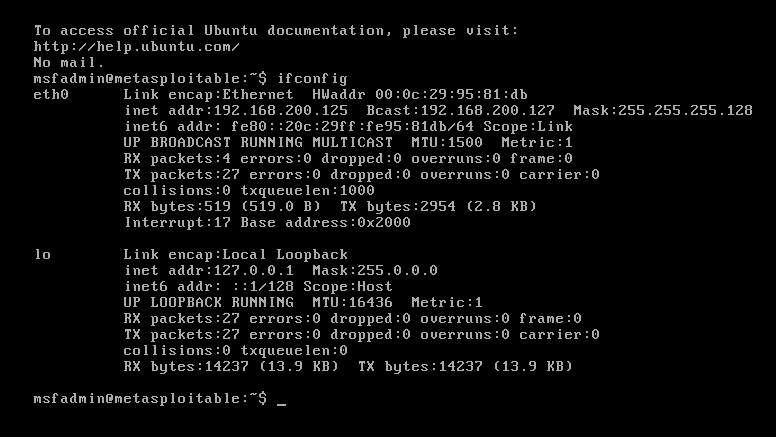

此时Metasploitable_ubuntu内的ip设置则是需要在命令行下输入sudo vim/etc/network/interfaces命令,修改/etc/network/interfaces网卡配置文件如下所示,修改后如下图配置成功:

auto lo

iface lo inet loopback

auto eth0

iface eth0 inet static

address 192.168.200.125

netmask 255.255.255.128

network 192.168.200.127

broadcast 192.168.200.127

实验中遇到的问题及解决方案

本次试验中因为不包含蜜罐,总体来说还是蛮简单的,主要是最后一步Metasploitable_ubuntu内的ip设置出现了一点问题,在网上搜了几种设置ip的方法,有几种不可行的,最后找到的这种,成功设置。