一、实验内容

1.木马分析(隐藏分析)实验。

2.木马分析(控制分析)实验。

二、实验工具

笔记本电脑一台,安装parallels desktop虚拟机,安装控制端系统windows 10。另外安装了vmware虚拟机,安装被控端系统windows XP(安装在同一个虚拟机下的系统在实验时出现版本太高或太低、不兼容等问题,因此在两个虚拟机下做这个实验)。

三、实验步骤

(一)木马分析(隐藏分析)实验

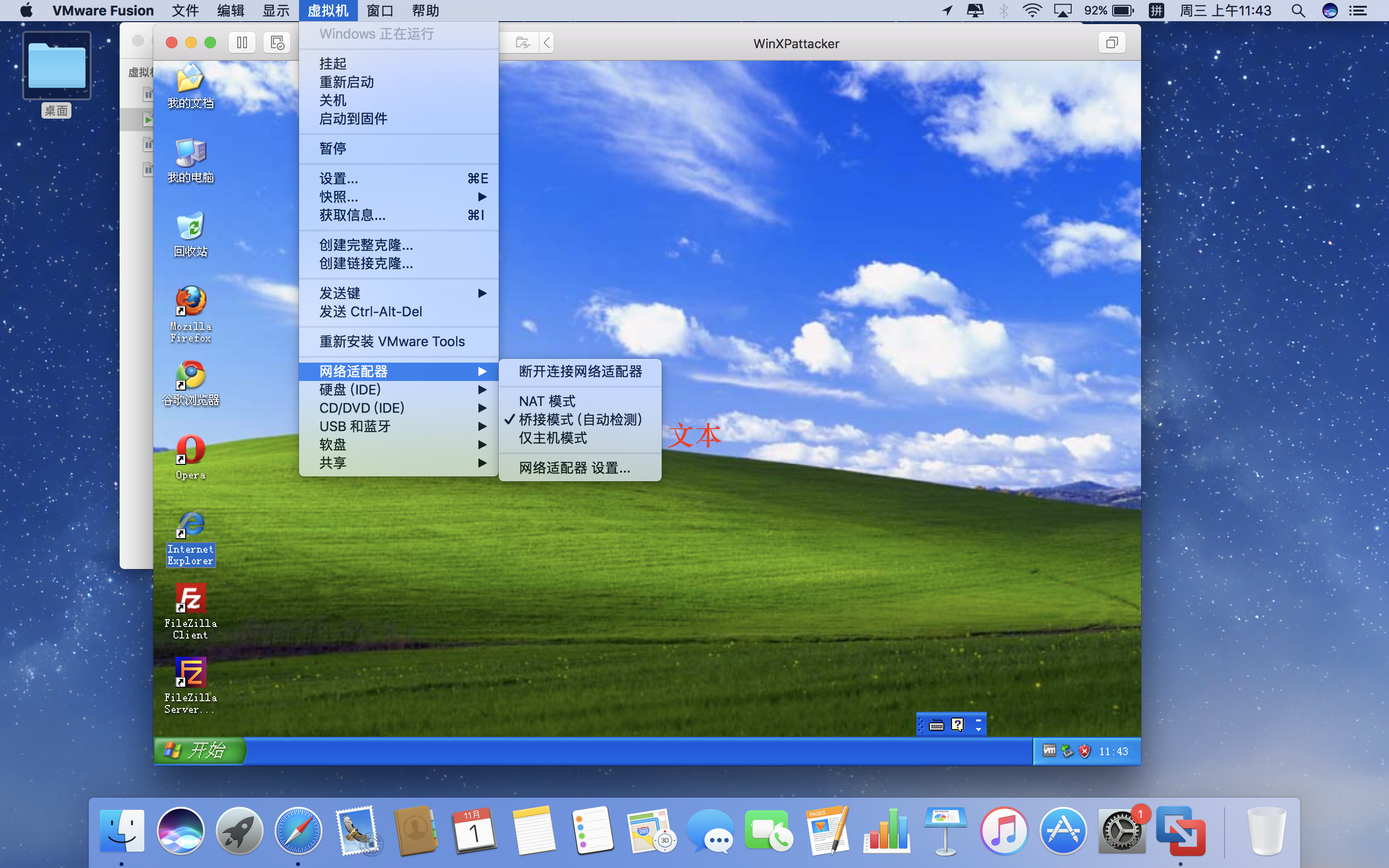

1.在pd虚拟机下安装木马的控制端win10,在虚拟机vmware下安装植入木马的服务端winxp,将winxp虚拟机网络连接模式改为“桥接”模式。

2.获取主机ip地址。

控制端主机ip地址获取:192.168.199.179。

3.利用木马的控制端生成植入虚拟机中的服务端。其中,Ip地址填写192.168.199.179:8181(本机地址和8181端口)。并将生成的木马复制到被控制端主机。

4.在被控制端主机双击木马客户端,使其中植入木马,接受控制端的控制。

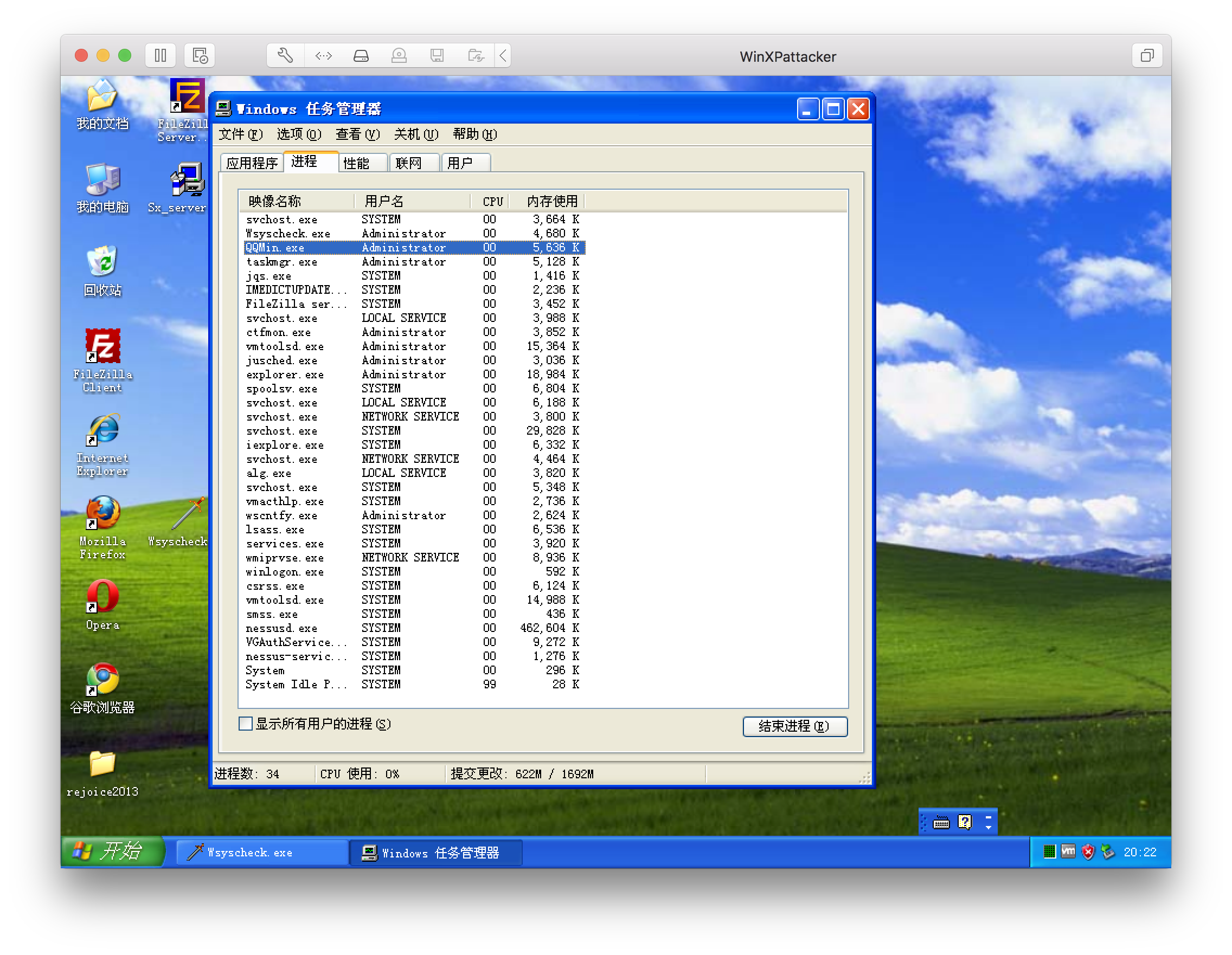

5.打开靶机的任务管理器观察,并下载绿色版wsyscheck工具检查靶机进程,可以发现有几个进程有问题(但是这里对于如何判断哪些进程的问题还有疑问,会进一步学习)。

6.补充说明wsyscheck的使用方法

(1)Wsyscheck是一款手动清理病毒木马的工具,其目的是简化病毒木马的识别与清理工作。 一般来说,对病毒体的判断主要可以采用查看路径,查看文件名,查看文件创建日期,查看文件厂商,微软文件校验,查看启动项等方法,Wsyschck在这些方面均尽量简化操作,提供相关的数据供您分析。

(2)关于Wsyscheck的颜色显示

进程页:红色表示非微软进程,紫红色表示虽然进程是微软进程,但其模块中有非微软的文件。

服务页:红色表示该服务不是微软服务,且该服务非.sys驱动。(最常见的是.exe与.dll的服务,木马大多使用这种方式)。

使用“检查键值”后,蓝色显示的是有键值保护的随系统启动的驱动程序。它们有可能是杀软的自我保护,也有可能是木马的键值保护。在取消了“模块、服务简洁显示”后,查看第三方服务可以点击标题条”文件厂商”排序,结合使用“启动类型”、“修改日期”排序更容易观察到新增的木马服务。

进程页中查看模块与服务页中查看服务描述可以使用键盘的上下键控制。

在使用“软件设置”-“校验微软文件签名”后,紫红色显示未通过微软签名的文件。同时,在各显示栏的"微软文件校验"会显示Pass与no pass。(可以据此参考是否是假冒微软文件,注意的是如果紫红色显示过多,可能是你的系统是网上常见的Ghost精简版,这些版本可能精简掉了微软签名数据库所以结果并不可信)

SSDT管理页:

默认显示全部的SSDT表,红色表示内核被HOOK的函数。查看第三方模块,可以点击两次标签“映像路径”排序,则第三方HOOK的模块会排在一起列在最前面。也可以取消“全部显示”,则仅显示入口改变了的函数。

SSDT页的“代码异常”栏如显示“YES”,表明该函数被Inline Hook。如果一个函数同时存在代码HOOK与地址HOOK,则对应的模块路径显示的是Inline Hook的路径,而使用“恢复当前函数代码”功能只恢复Inline Hook,路径将显示为地址HOOK的模块路径,再使用“恢复当前函数地址”功能就恢复到默认的函数了。

使用“恢复所有函数”功能则同时恢复上述两种HOOK。

发现木马修改了SSDT表时请先恢复SSDT,再作注册表删除等操作。

活动文件页:红色显示的常规启动项的内容。

(二)木马分析(控制分析)实验

1.配置控制端,生成木马。

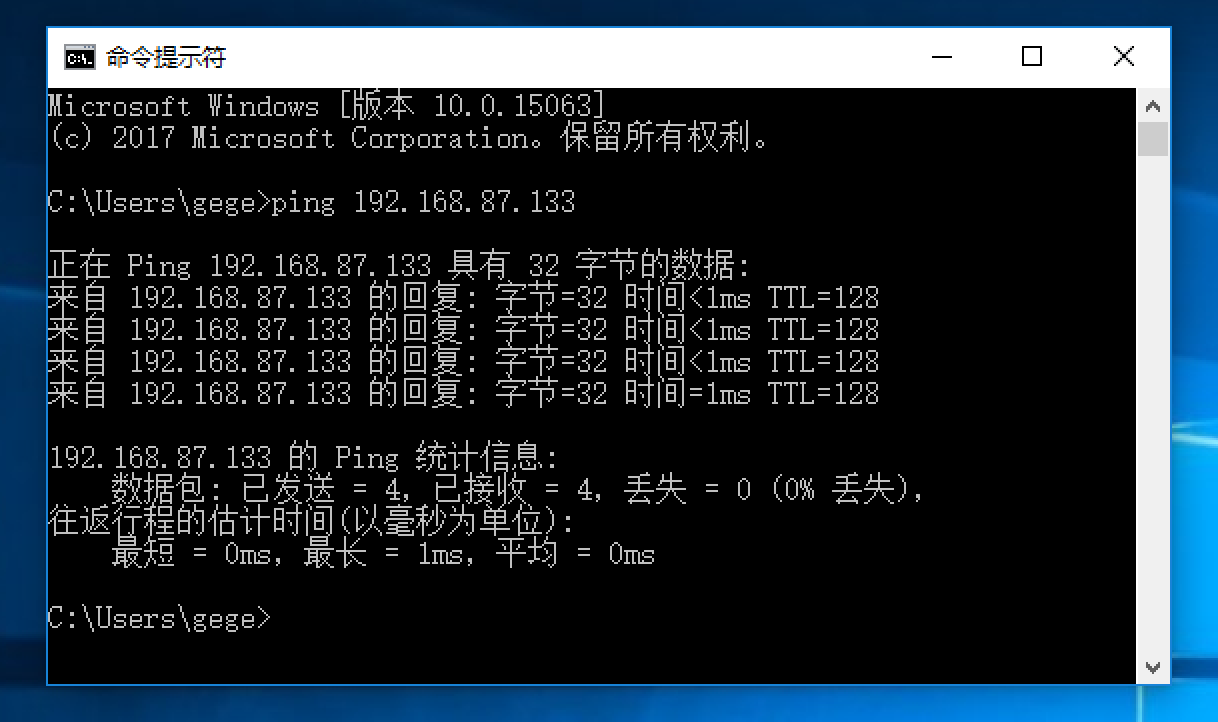

关闭控制端防火墙,确保两个虚拟中的系统可以互相ping通。pd虚拟机下控制端主机ip:10.211.55.3(共享模式),vmware虚拟机下被控制端主机ip:192.168.87.133(nat模式)。

2.打开rejoice.exe,进行配置并点击“生成服务端”按钮,选择木马文件的存放位置和文件名,确定后即在指定位置产生了相应的木马文件,将文件命名为clickme.exe。

3.将控制端配置生成的木马文件clickme.exe复制到受控端。

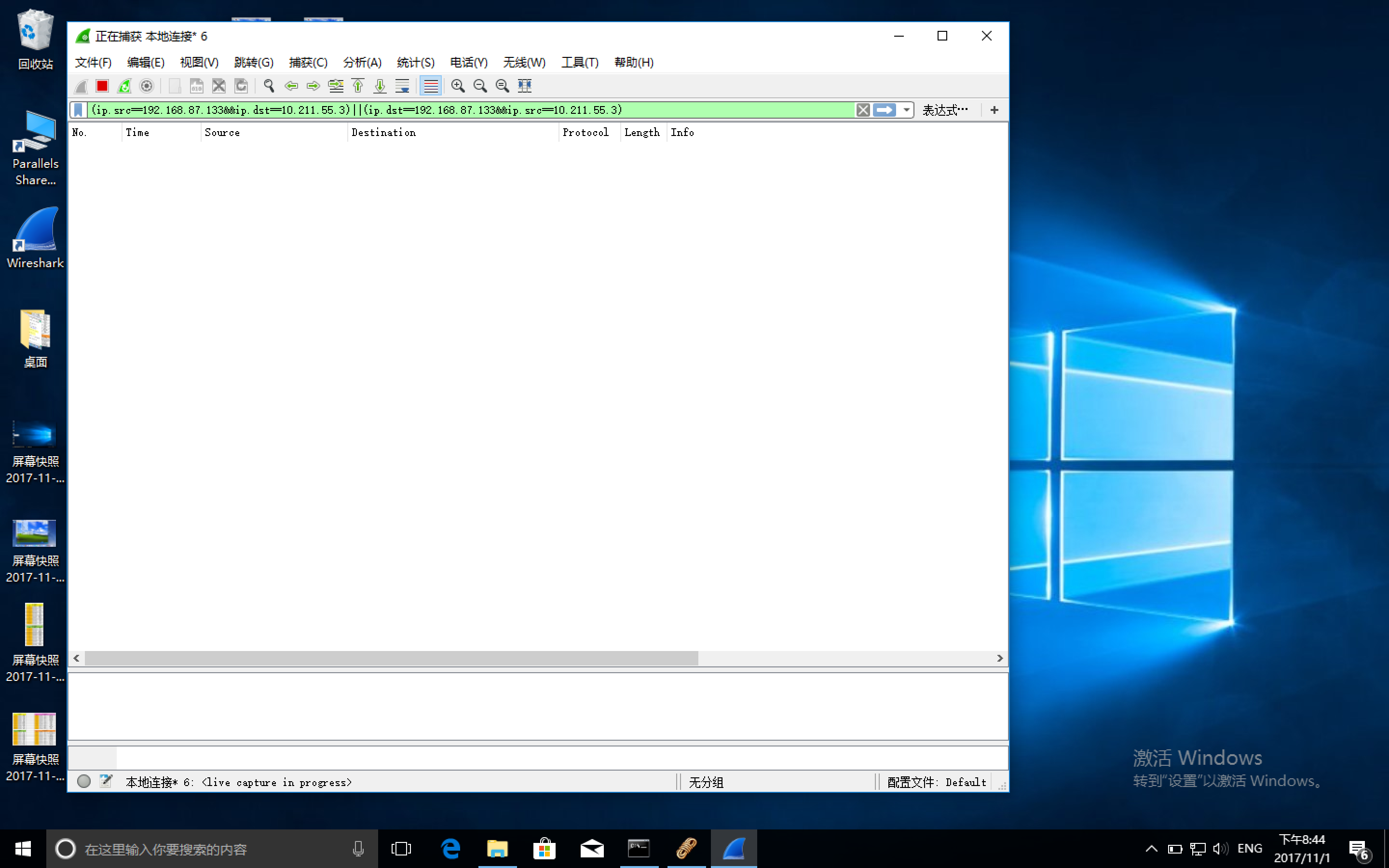

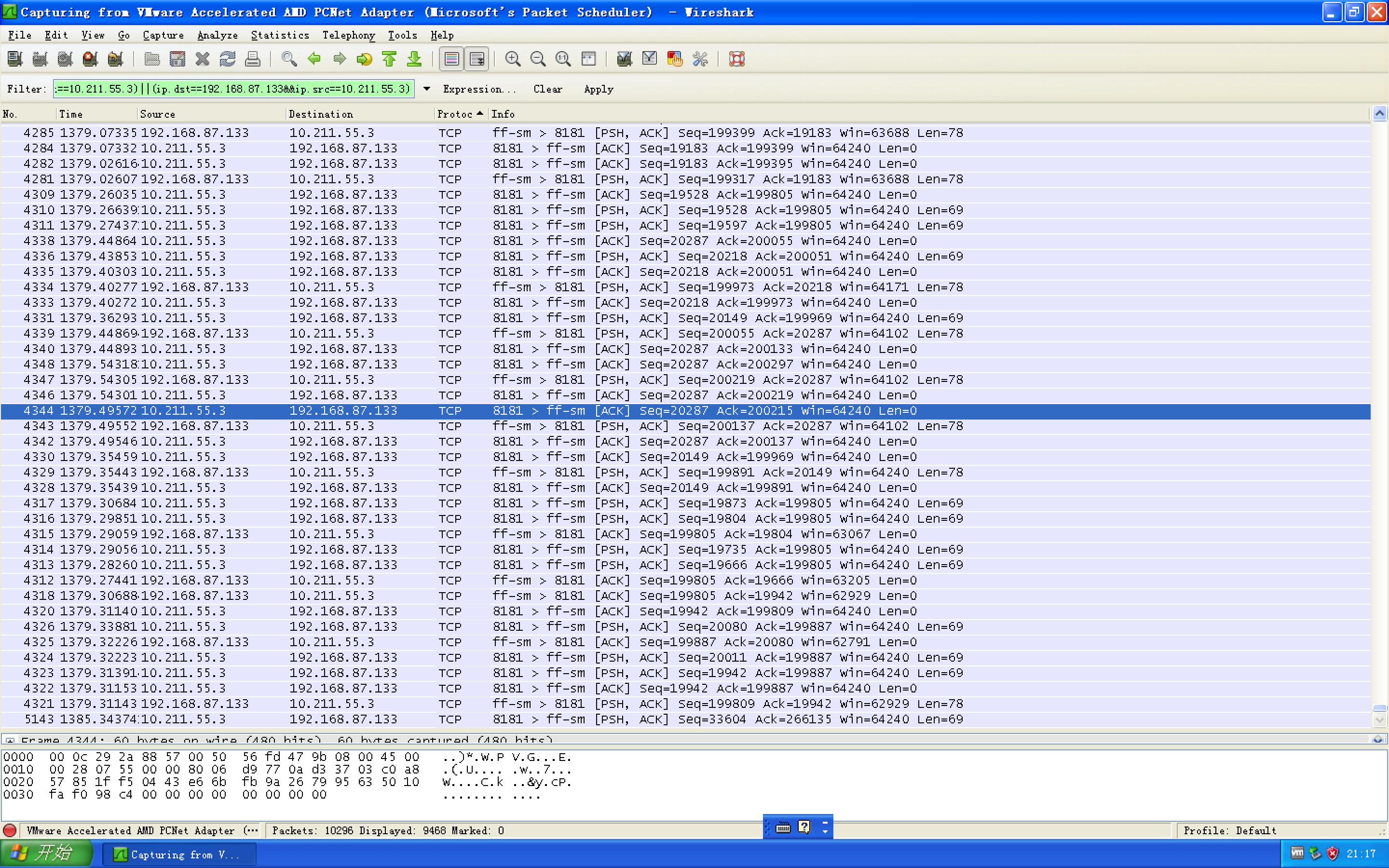

同时在木马控制端和受控端开启网络数据嗅探工具Wireshark,开始数据捕获过程,同时设定数据包过滤规则使之只显示木马控制端和受控端的交互数据:(ip.src192.168.87.133&&ip.dst10.211.55.3)||(ip.dst192.168.87.133&&ip.src10.211.55.3)

4.受控端主机双击运行clickme.exe,进而使受控端感染木马。

5.控制端主机一端提示有受控主机“上线”,此时左侧边栏出现受控主机IP并可点击查看受控主机的文件资源。

这里一定要注意上线端口与前面所填一致,否则不显示上线主机。

6.逐一测试几个控制功能。

(1)单击下方的“发送信息”选项卡,可远程发送信息,以对话框显示在受控端屏幕上。

(2)进入“屏幕监控”界面,在这个界面下,控制端可以远程查看受控端的屏幕内容,并且还可以操控受控端的键盘、鼠标。

(3)进入“摄像头监控”/“声音监控”界面,可以监控受控端主机的话筒输入、摄像头视频输入等信息。

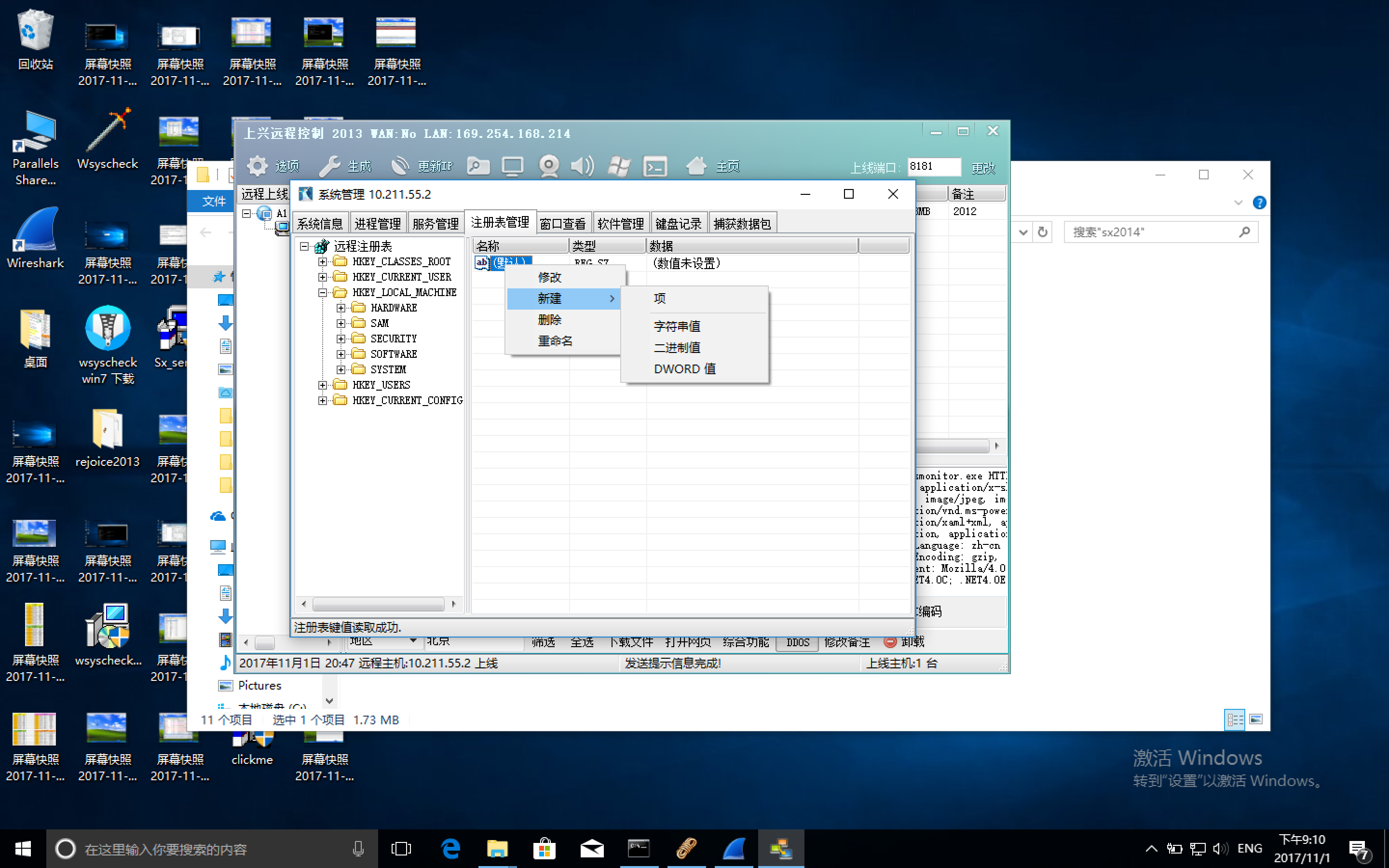

(4)进入“注册表管理”界面,可以对受控端主机的注册表进行查看和修改。

(5)进入“服务管理”界面,可以对受控端主机的系统服务状态进行设置修改。

(6)进入“进程管理”界面,可以对受控端主机的进程状态进行查看,并可以结束进程。

(7)进入“命令提示符”界面,可以获取受控端主机的cmd shell,对受控端主机进行基于命令行外壳下操作。

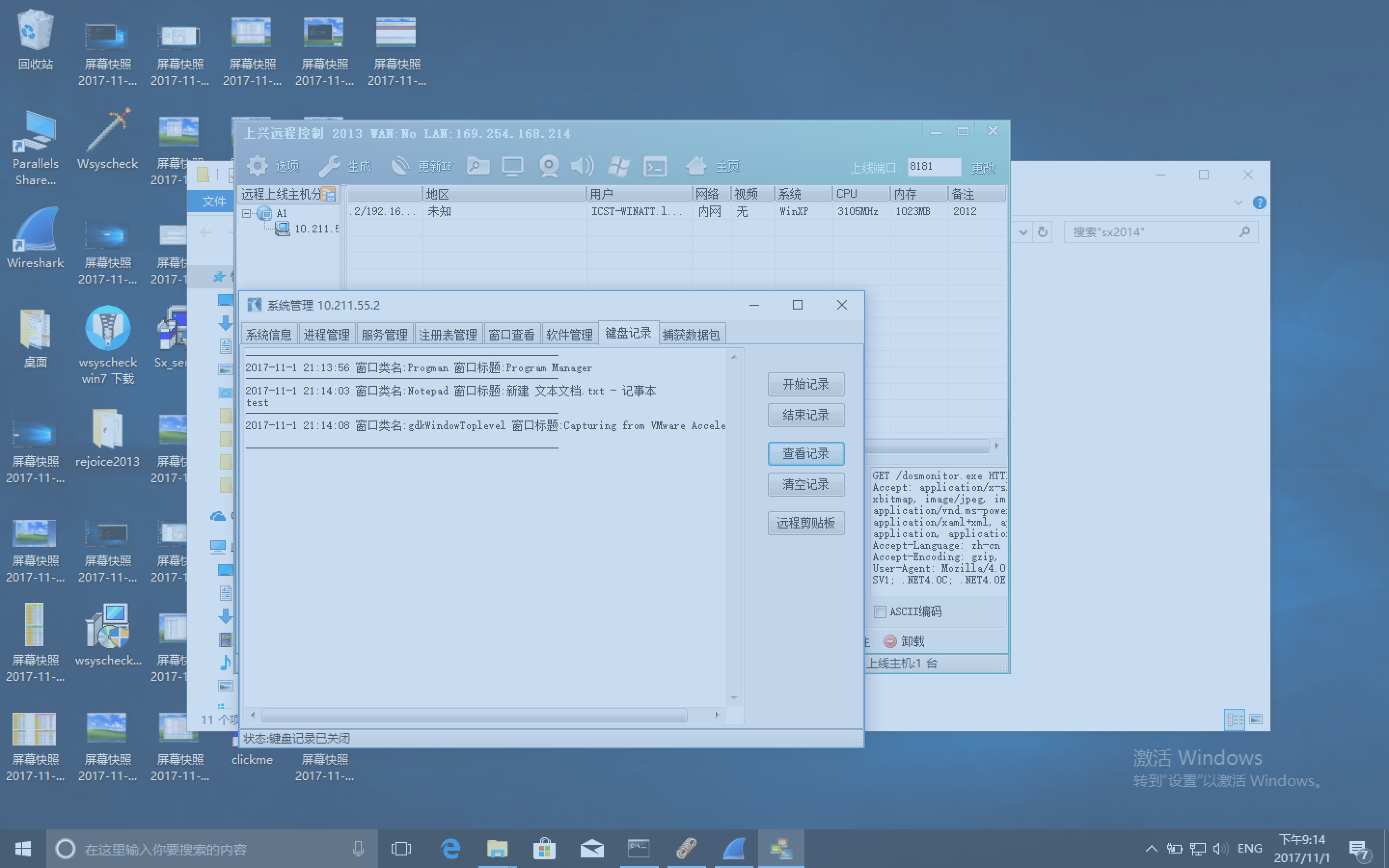

(8)进入“键盘记录”界面,可以获取受控端主机的键盘操作、进程内存等信息。以键盘捕获为例,“开始记录”后,打开受控端主机上的记事本程序,输入test然后回车,然后回到控制端,“结束纪录”——“查看记录”获取键盘捕获结果。

7.查看受控期间网络通信数据。

查看受控端和控制端wireshark嗅探结果。