实践作业5.2 初步动态分析(Lab07_01.exe)

20181309 刘治言

作业要求

以静态分析为基础,对相应代码进行初步动态分析,要求体现出:

1.静态分析确定的线索

2.动态分析对上述线索的验证分析过程

3.动态分析的结论

4.动态分析中尚不能确定,有待进一步分析的内容

1.静态分析确定的线索

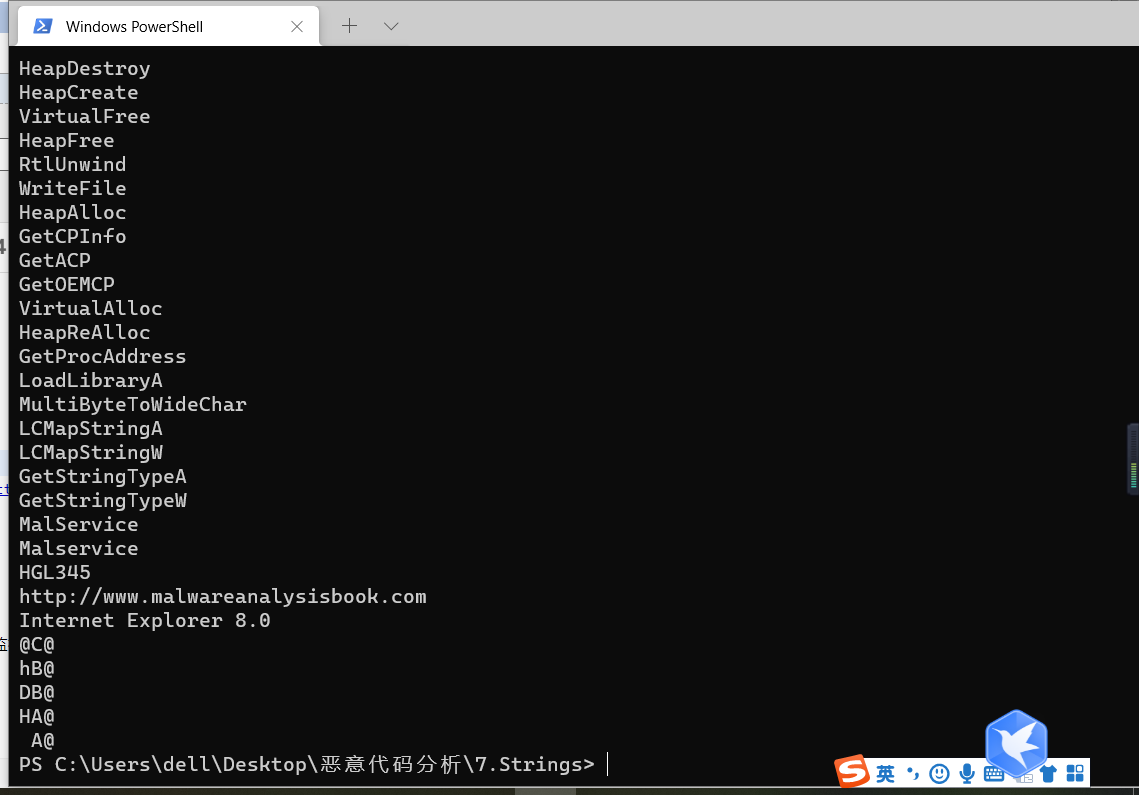

由上次静态分析结果发现可疑网站和导入函数如下:http://www.practicalmalwareanalysis.com

user32.dll

ADVAPI32.dll

KERNEL32.dll

2.动态分析对上述线索的验证分析过程

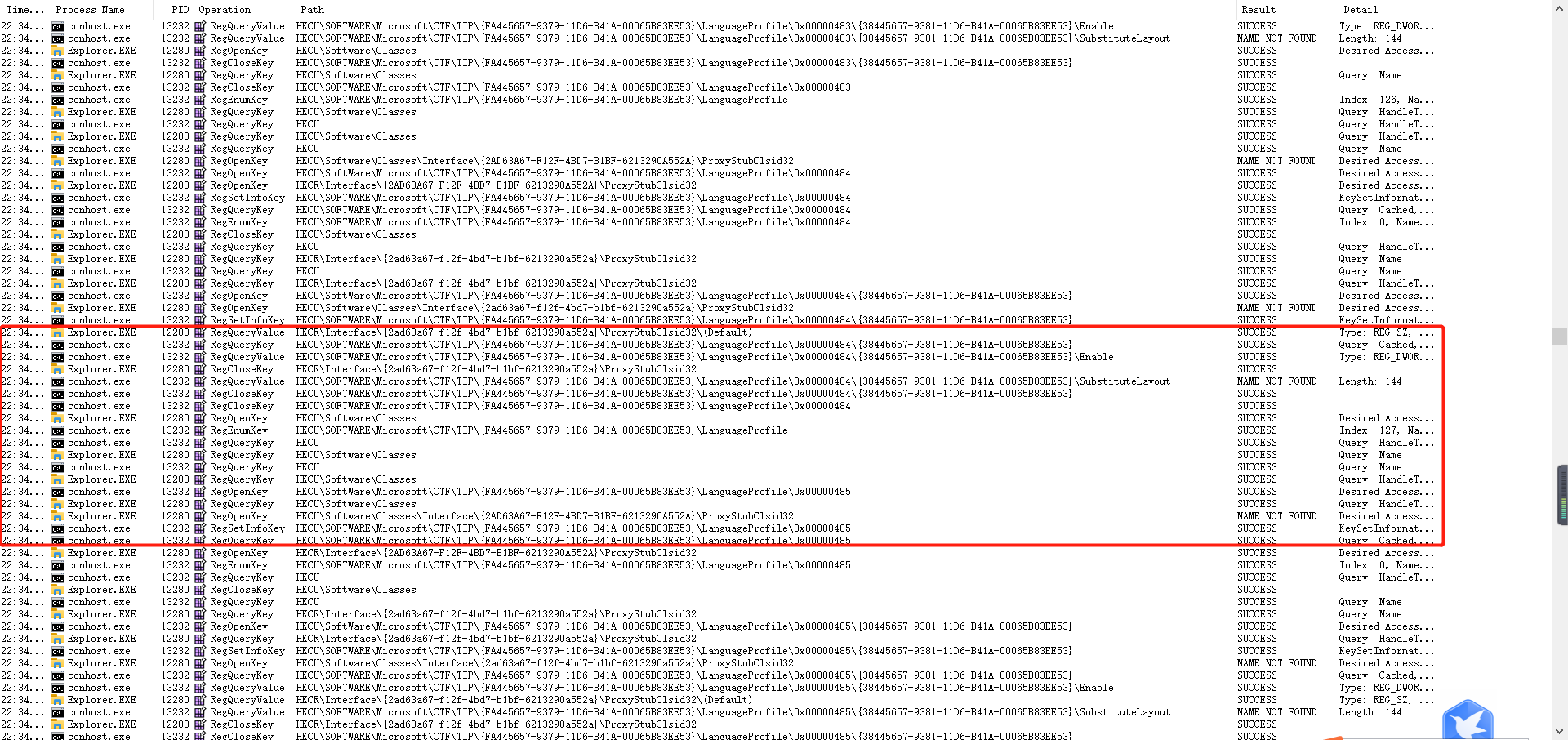

①使用第三发可信工具Process Monitor 进行分析

Process Monitor 是一款由 Sysinternals 公司开发的包含强大的监视和过滤功能的高级 Windows 监视工具,可实时显示文件系统、注册表、进程/线程的活动。

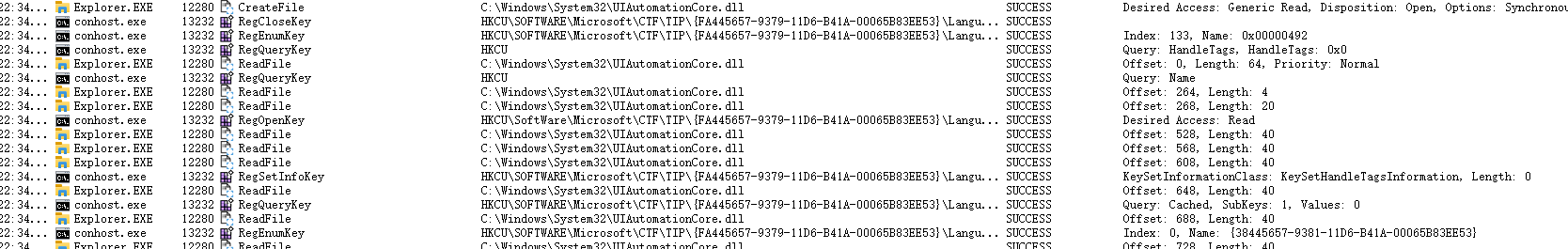

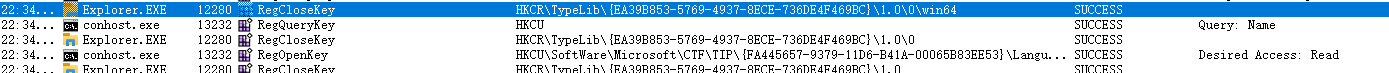

通过Process Monitor比较Lab07_01.exe前后的对比变化,可以发现有conhost.exe和Exploer.exe启动。

通过查阅资料可知下列信息:

conhost.exe全称是Console Host Process, 即命令行程序的宿主进程。简单的说他是微软出于安全考虑,在windows 7和Windows server 2008中引进的新的控制台应用程序处理机制,是微软为其Vista以及Win7、Windows 2008(服务器版)系统定义的系统文件,在系统中被称为“控制台窗口主机”。其功能主要是为命令行程序(cmd.exe)提供类似于Csrss.exe进程的图形子系统等功能支持,而之前在Windows XP系统中Conhost.exe的这一功能是由Csrss.exe进程“兼职”提供的,但这被认为存在不安全因素,于是微软为了提高系统安全性在06年之后发布的Vista和Win7等系统中新加入Conhost.exe进程。

explorer.exe是Windows程序管理器或者文件资源管理器,它用于管理Windows图形壳,包括桌面和文件管理,删除该程序会导致Windows图形界面无法使用。explorer.exe也有可能是w32.Codered等病毒。该病毒通过email邮件传播,当打开病毒发送的附件时,即被感染,会在受害者机器上建立SMTP服务,允许攻击者访问你的计算机、窃取密码和个人数据。

而且出现了很多读文件、创造文件、创造线程等操作,分析可能是在为多次攻击做基础。

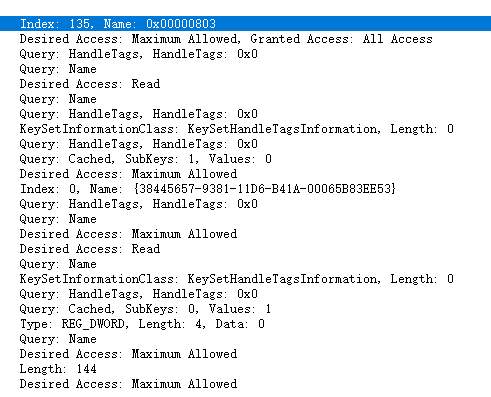

还出现了很多与密钥有关系的操作。

再仔细观察Detail,可以发现姓名、方式等信息。

根据上次静态分析结果,猜测很有可能是在进行多次的拒绝服务攻击。

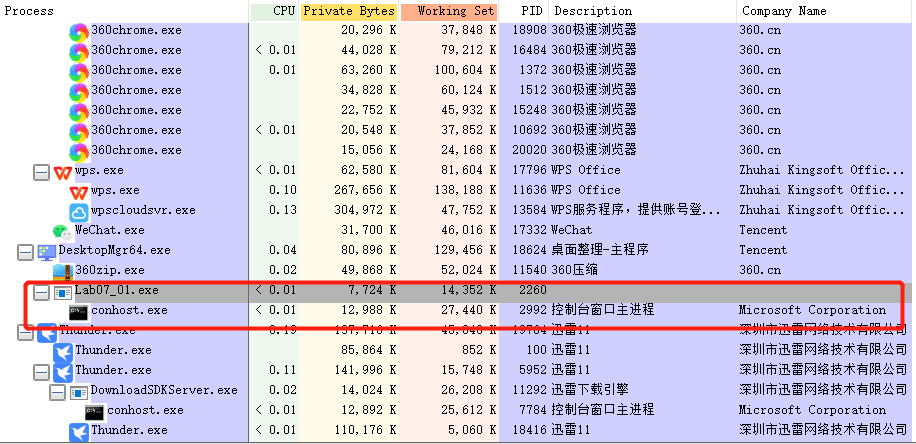

②使用第三方可信工具Process Explorer分析

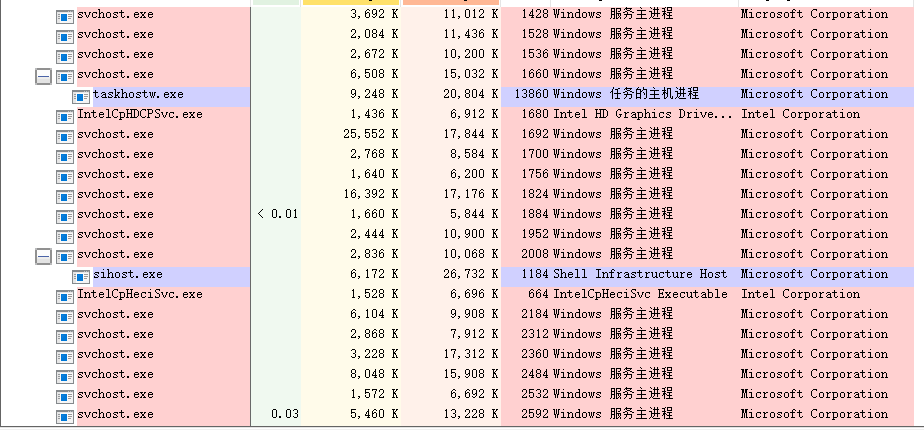

当还未执行Lab07_01.exe时,结果如图所示。

执行Lab07_01.exe后再次观察,发现进程conhost.exe启动。

②使用第三方可信工具wireshark分析

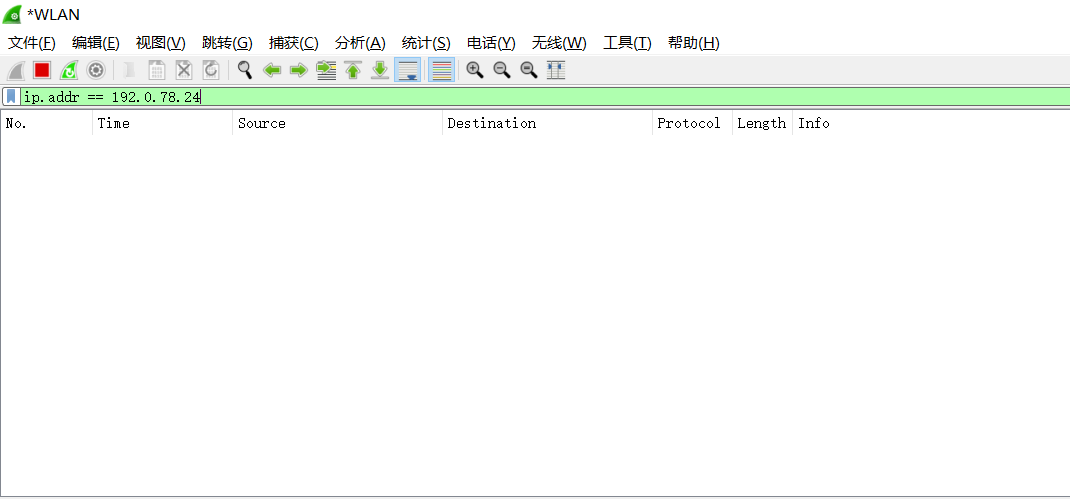

通过ping可疑地址www.practicalmalwareanalysis.com 得到该网站的ip地址为192.0.78.24。

通过wireshark进行抓包,并设置过滤条件为ip.addr == 192.0.78.24,进行动态分析。

发现无论是执行前或执行后,wireshark都没有出现任何抓包结果,没有主机和网站的沟通连接信息。

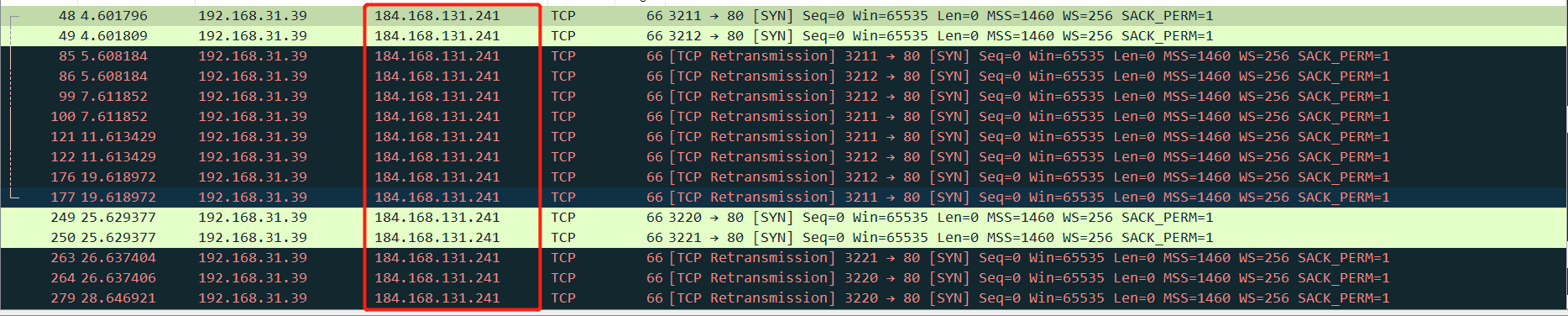

然而接着去掉原本的过滤条件,我们观察到主机一直对ip:184.168.131.241的网址进行连接请求,持续循环。

分析可能184.168.131.241的ip地址才是可疑网站真正应用时的ip地址,Lab07_01.exe可能在对这个地址进行多次拒绝服务攻击。

3.动态分析的结论

结合上次的静态分析,我得出以下结论:Lab07_01.exe通过多线程,创造和使用文件的方式对某个ip地址(或网站)进行拒绝服务攻击。

4.动态分析中尚不能确定,有待进一步分析的内容

对某个ip地址(或网站)进行拒绝服务攻击是否会对主机产生影响;

拒绝服务攻击的次数是否有限制;

子程序conhost.exe在攻击中的具体角色和作用是什么;

user32.dll 、ADVAPI32.dll 、KERNEL32.dll的作用体现在哪里;

PS:此次作业我有很多部分都是根据信息进行推测的,如哪里有错误出现,请老师和同学们多多包涵~