Linux内核从2.1版本开始,就开始支持Capabilities的安全机制。Capabilities安全机制提出的目的在于实现系统特权操作的更加细粒度的访问控制,使用户能够根据实际的安全需求来控制root进程拥有的权限范围,从而取消root进程多余权限带来的安全隐患。在Capabilities机制中,所有权限被分割成比较具体和细小的权限(并将分割出来的每种细小权限称为权能),每种权能代表着root用户进行某种特权操作的权限;系统中只有进程和可执行文件具有权能,系统根据一定的安全策略来赋予进程权能,并根据进程拥有的权能来进行特权操作的访问控制。

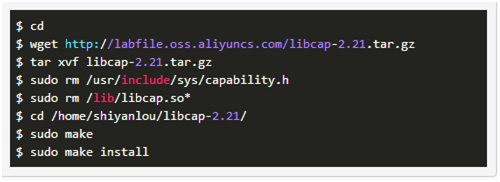

第一步:环境搭建

Libcap库能够使用户级别的程序与capability特性做交互,一些Linux发行版不包括这个库,在环境中已经有、usr/include/sys/capability.h这个文件,为了避免老版本的影响,我们还是删掉以前的,然后重新下载一个。代码如下:

在实验楼中运行如下:

编译完成后将make生成的文件安装到系统目录中

第二步:登录运行

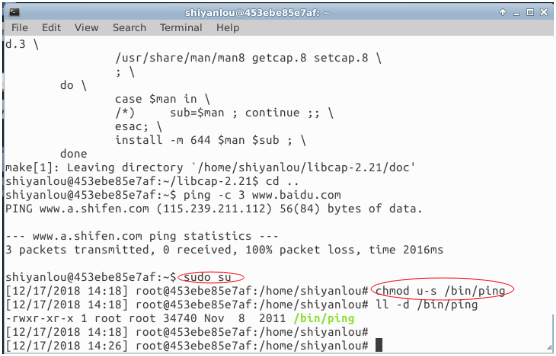

安装完成后,我们首先以普通用户登录并运行以下命令:

从上图可以看出,ping命令成功运行。如果ping命令中包含漏洞,那么整个系统可能会被入侵,我们能否移除这些权限 ?

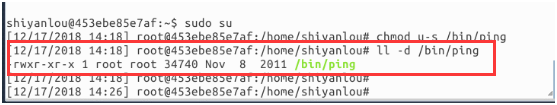

现在让我们关闭程序的suid位:

显示当前目录下文件详细信息:文件所有者具有读取写入执行的所有权限,同组用户具有读取执行的权限、其他用户具有读取执行的权限.

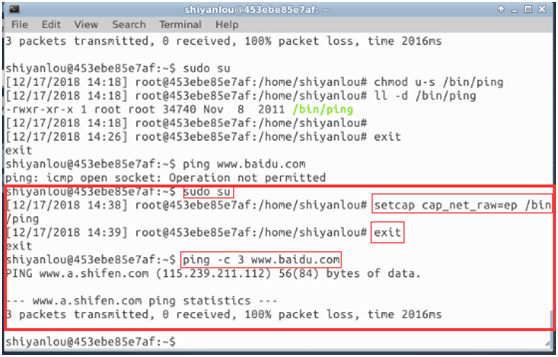

我们将其关闭后,我们现在再ping百度看会发生什么

它会提示你操作不被允许。这是因为ping命令需要打开RAW套接字,该操作需要root权限,这就是为什么ping是Set-UID程序了。现在我们分配cap_net_raw给ping:

发现此时又可以连接到baidu.com

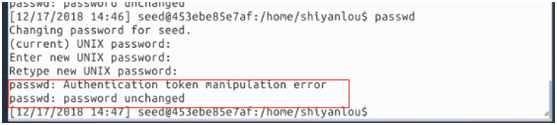

接着我们进行修改密码, seed 用户的密码是 dees

这步证明一开始无法修改密码试了好几次还以为做错了

接着我们分配了cap之后就可以成功修改密码

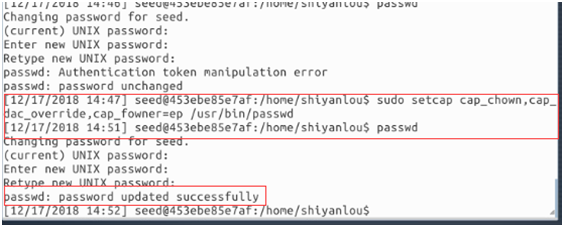

现在切换到 /home/shiyanlou/libcap-2.21/libcap目录下,编辑 cap_proc.c文件,在该文件下加入下列代码:

int cap_disable(cap_value_t capflag)

{

cap_t mycaps;

mycaps = cap_get_proc();

if (mycaps == NULL)

return -1;

if (cap_set_flag(mycaps, CAP_EFFECTIVE, 1, &capflag, CAP_CLEAR) != 0)

return -1;

if (cap_set_proc(mycaps) != 0)

return -1;

return 0;

}

/* Enalbe a cap on current process */

int cap_enable(cap_value_t capflag)

{

cap_t mycaps;

mycaps = cap_get_proc();

if (mycaps == NULL)

return -1;

if (cap_set_flag(mycaps, CAP_EFFECTIVE, 1, &capflag, CAP_SET) != 0)

return -1;

if (cap_set_proc(mycaps) != 0)

return -1;

return 0;

}

/* Drop a cap on current process */

int cap_drop(cap_value_t capflag)

{

cap_t mycaps;

mycaps = cap_get_proc();

if (mycaps == NULL)

return -1;

if (cap_set_flag(mycaps, CAP_EFFECTIVE, 1, &capflag, CAP_CLEAR) != 0)

return -1;

if (cap_set_flag(mycaps, CAP_PERMITTED, 1, &capflag, CAP_CLEAR) != 0)

return -1;

if (cap_set_proc(mycaps) != 0)

return -1;

return 0;

}

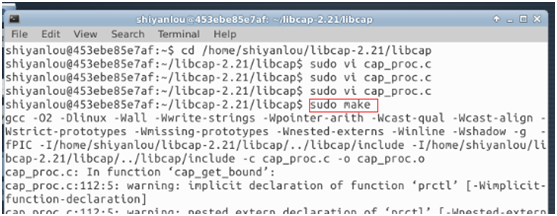

运行以下命令编译安装libcap:

$ sudo make

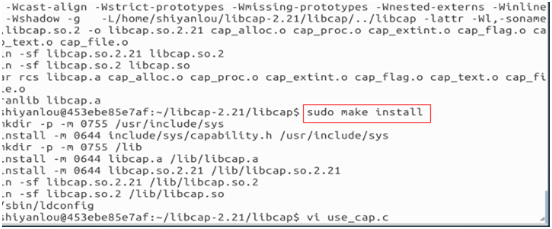

$ sudo make install

编译安装完成之后,我们在 /home/shiyanlou/libcap-2.21/libcap 目录下新建一个 use_cap.c 文件,

在该文件下加入如下代码:

#include <fcntl.h>

#include <sys/types.h>

#include <errno.h>

#include <stdlib.h>

#include <stdio.h>

#include <linux/capability.h>

#include <sys/capability.h>

int main( void )

{

if ( open( "/etc/shadow", O_RDONLY ) < 0 )

printf( "(a) Open failed

" );

if ( cap_disable( CAP_DAC_READ_SEARCH ) < 0 )

return(-1);

if ( open( "/etc/shadow", O_RDONLY ) < 0 )

printf( "(b) Open failed

" );

if ( cap_enable( CAP_DAC_READ_SEARCH ) < 0 )

return(-1);

if ( open( "/etc/shadow", O_RDONLY ) < 0 )

printf( "(c) Open failed

" );

if ( cap_drop( CAP_DAC_READ_SEARCH ) < 0 )

return(-1);

if ( open( "/etc/shadow", O_RDONLY ) < 0 )

printf( "(d) Open failed

" );

if ( cap_enable( CAP_DAC_READ_SEARCH ) == 0 )

return(-1);

if ( open( "/etc/shadow", O_RDONLY ) < 0 )

printf( "(e) Open failed

" );

}

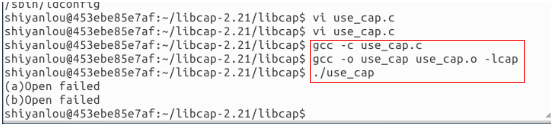

之后,使用以下命令编译运行:

$ gcc -c use_cap.c

$ gcc -o use_cap use_cap.o -lcap

$ ./use_cap

结果如下:

整个程序运行完毕.

课后问题

问题一、当我们想动态调整基于ACL访问控制权限的数量时,应该怎么做?与capabilities比较哪种更加便捷?

ACL访问控制即通过查询访问控制列表来获得访问主体权限的访问控制。当我们想动态调整基于ACL访问控制权限的数量时,我们通过修改访问控制列表中用户的访问权限来进行调整。ACL方式与capabilities相比,capabilities更便捷。Linux提供了直接修改进程权能的系统调用sys_capset(),进程可以通过sys_capset()调用来直接修改除init进程以外的任何进程的各权能集。而ACL需要调整访问控制列表中文件的安全域和权限等进行权限调整。

问题二、当程序(以普通用户运行)禁用cap A时,它遭到了缓冲区溢出攻击。攻击者成功注入恶意代码并运行。他可以使用cap A么?如果线程删除了cap A呢,可以使用cap A么?

当程序(以普通用户运行)禁用cap A时,它遭到了缓冲区溢出攻击。导致cap A没有成功禁用,攻击者成功注入恶意代码并运行,可以使用capA。如果线程删除了capA,则capA已经成功禁用,攻击者不可以使用capA。

问题三、问题如上,改用竞态条件攻击。他可以使用cap A么?如果线程删除了cap A呢,可以使用cap A么?

改用竟态条件攻击,程序禁用cap A,竟态攻击者抢占资源,可以获得capA使用权限。如果线程删除了capA,竟态攻击者依然可以抢占资源,取得capA的使用权限。