实践作业

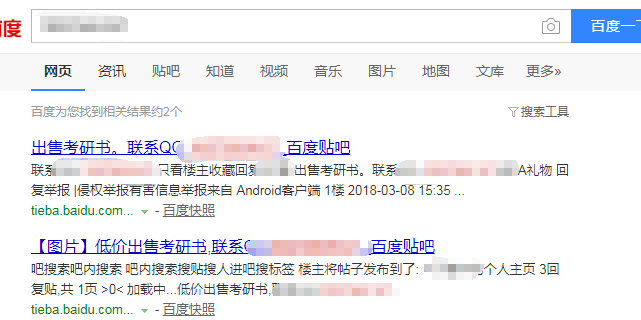

1.通过搜索引擎搜索自己在互联网上的足迹,并确认是否存在隐私和敏感信息泄露问题。

通过在互联网上搜索自己的学号、姓名、QQ号、手机号,发现暴露在互联网上最多的信息就是在博客园中的相关信息,

虽然我写的博客没多少人观看吧,但以后还是应该少在网上留下任何个人信息。

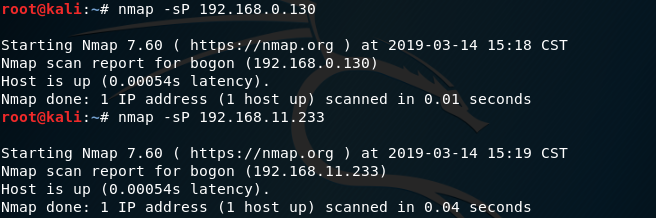

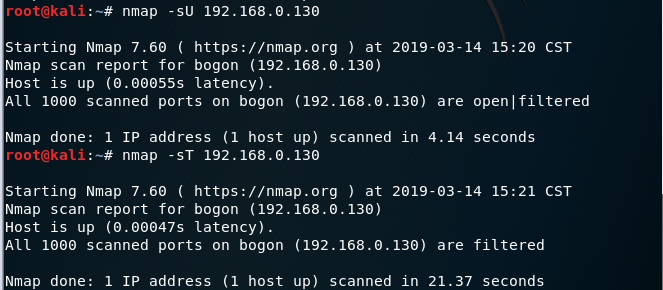

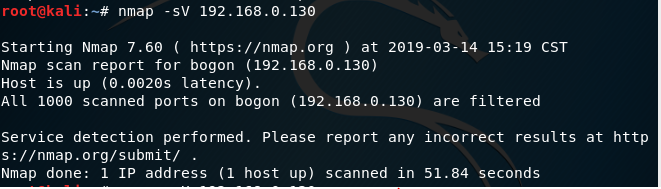

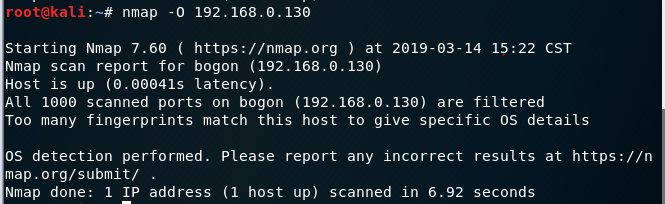

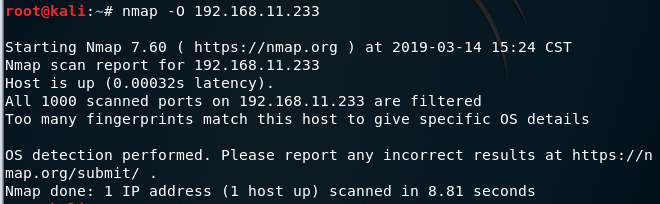

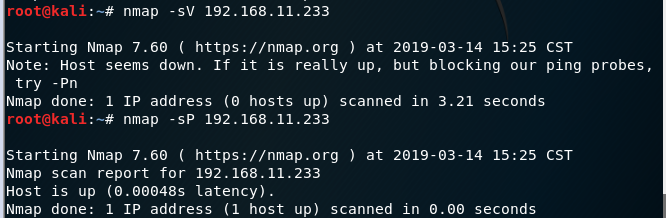

2.使用nmap扫描特定靶机:

教材学习总结

第三章讲述了网络信息收集技术,主要包括网络踩点,网络扫描和网络查点。

-

网络踩点主要包括:Web信息搜索与挖掘、DNS与IP查询、网络拓扑侦查。web信息搜索需要借助google搜索引擎的使用,DNS与IP查询的重点主要在于寻找whois信息,以及dns到ip地址的映射。攻击者事先汇集目标的信息,通常采用Whois、Finger、Nslookup、Ping等工具获得目标的一些信息,如域名、IP地址、网络拓扑结构、相关的用户信息等,这往往是黑客入侵所做的第一步工作。

-

网络扫描:通过对待扫描的网络主机发送特定的数据包,根据返回的数据包来判断待扫描的系统的端口及相关的服务有没有开启。无论网络扫描的目的是什么,其作用都是为了发现待扫描系统潜在的漏洞。

-

网络查点:旗标抓取、网络服务查点,攻击者利用网络踩点和扫描技术后,成功发现活跃主机目标、运行服务即已知安全漏洞,针对已知的弱点,寻找真正可以攻击的入口,这个攻击过程就是网络查点。

kali视频学习

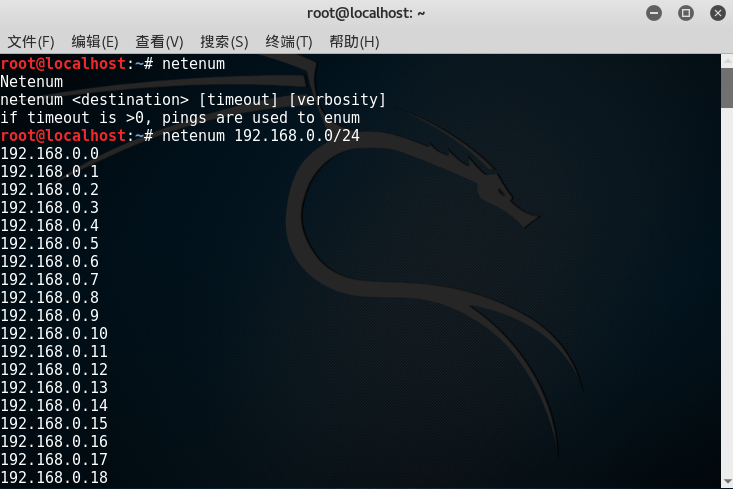

1.使用netenum测试主机是否在线

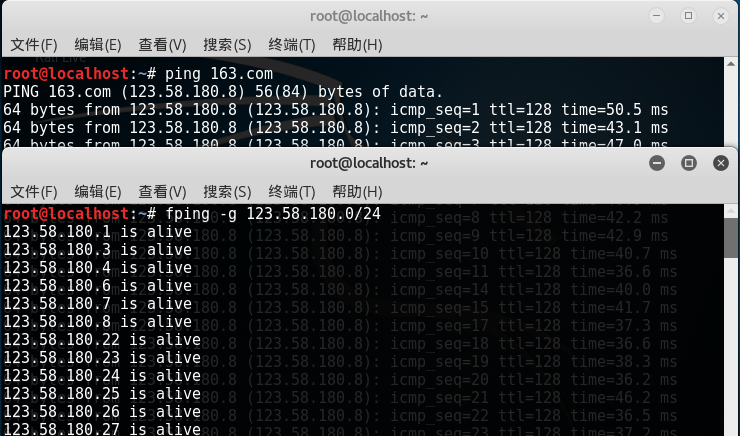

2.使用fping -g测试哪些主机在线

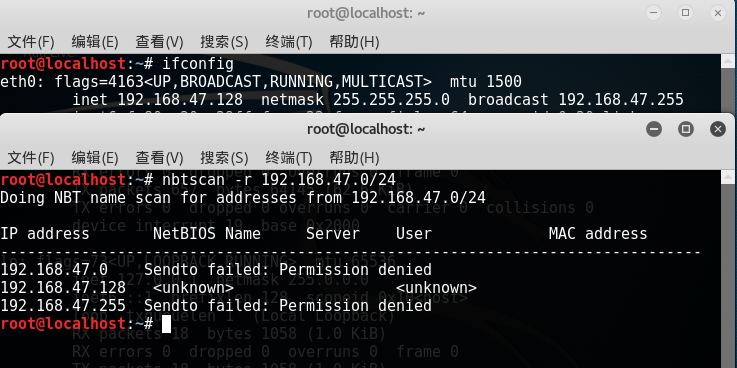

3.nbtscan扫描内网,借助NETBIOS服务获取一定信息

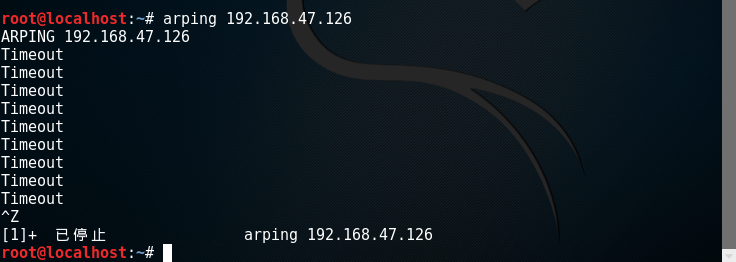

4.使用ARPPing探测MAC地址

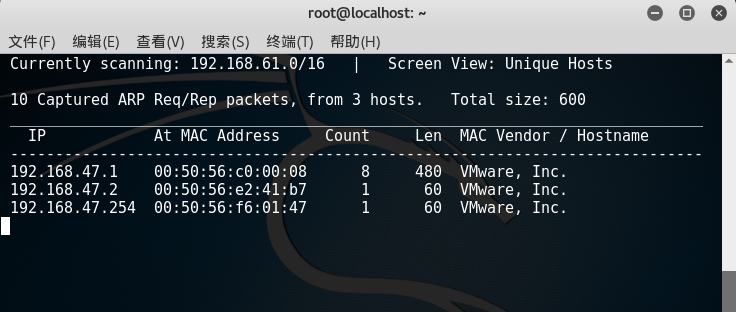

5.使用netdiscover探测内网信息

6.使用dmitry获取目标详细信息(选择测试我们学校的网址信息)

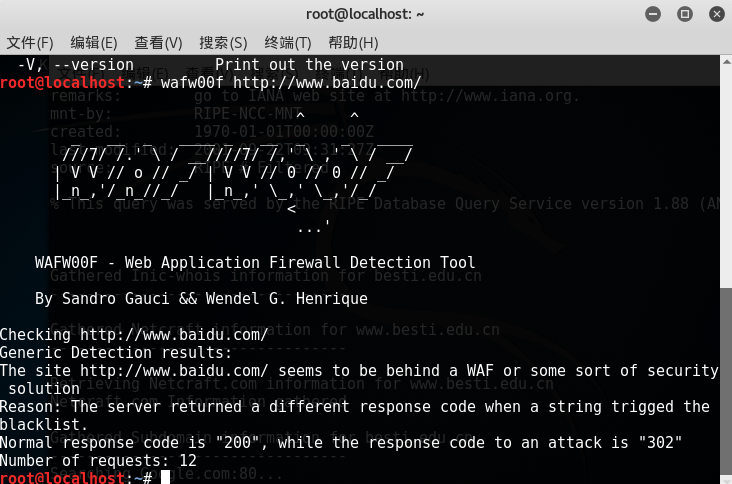

7.对测试目标进行WAF探测

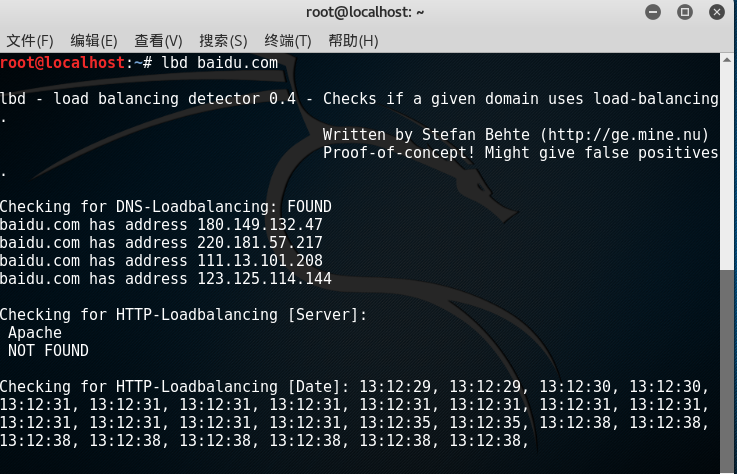

8.对目标是否存在负载均衡检测,使用LBD工具