竞态条件漏洞实验

本实验的实验楼环境有些问题,可以使用Return-to-libc攻击实验的环境。

竞态条件是指多个线程同时访问或者操作同一块数据,运行的结果依赖于不同线程访问数据的顺序。如果一个拥有root权限的程序存在竞态条件漏洞的话,攻击者可以通过运行一个平行线程与漏洞程序竞争,以此改变该程序的行为。

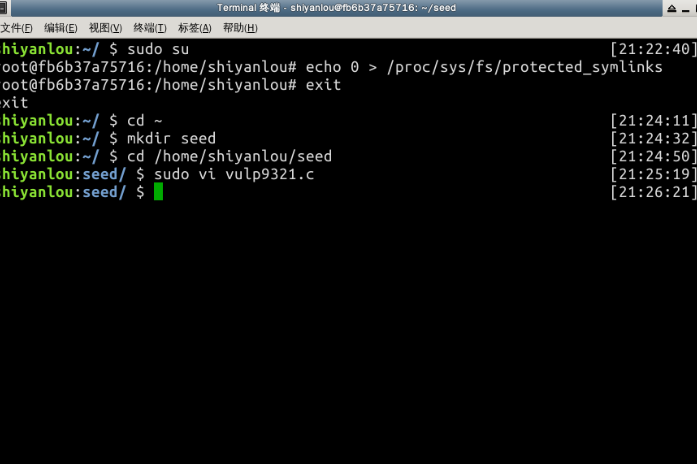

准备工作

- 实验环境开启了针对竞态条件攻击的保护,所以需要先关掉保护。该选项意味着全域可写sticky位开启的文件夹是不能作为链接目标所在文件夹的

- 新建我们的工作目录

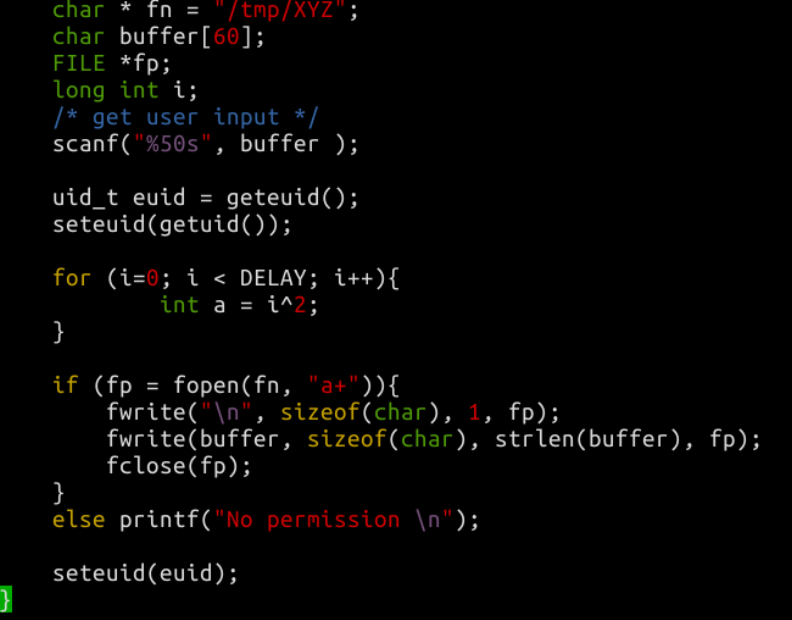

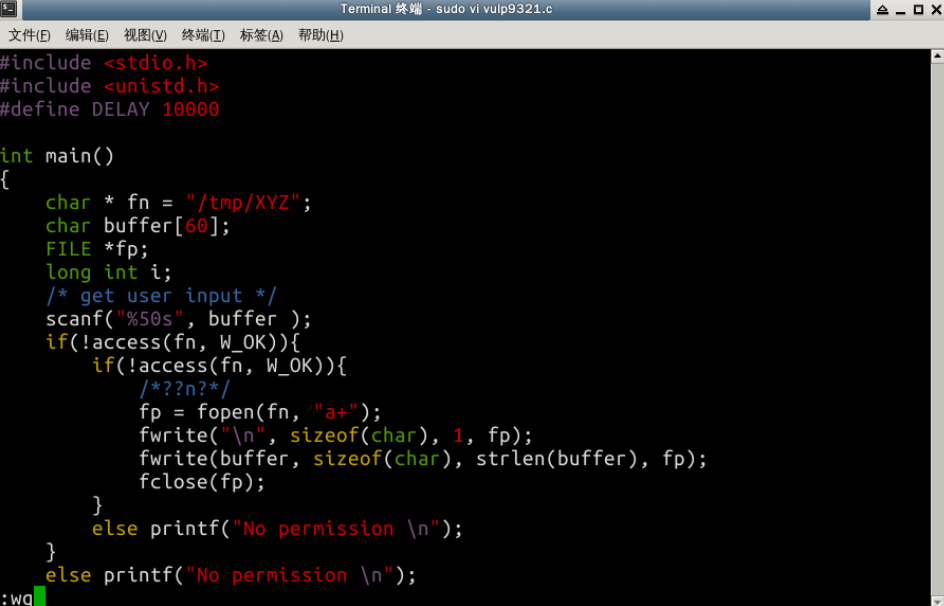

- 在 /home/shiyanlou/seed 下新建 vulp.c 文件:

实验一:重写拥有者为root的任意文件

- 首先创建如下所示的几个文件,注意这几个文件的权限和所有者

$ ls -l

-rw-rw-r-- 1 shiyanlou shiyanlou 10 Apr 23 13:33 append_text 《--VULP输入文件

-rw-rw-r-- 1 root root 0 Apr 23 13:32 root_file 《--目标文件

-rw-rw-r-- 1 shiyanlou shiyanlou 0 Apr 23 13:45 tmp_file 《--助攻

-rwsr-xr-x 1 root root 7403 Apr 23 13:27 vulp 《--漏洞文件

-rw-r--r-- 1 root root 454 Apr 23 13:27 vulp9321.c

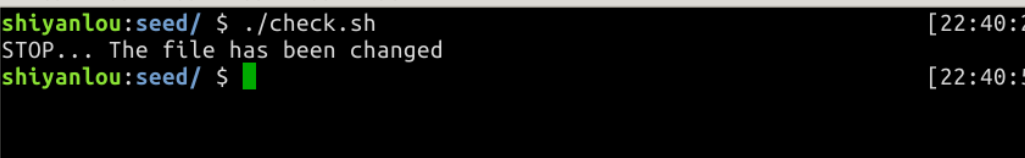

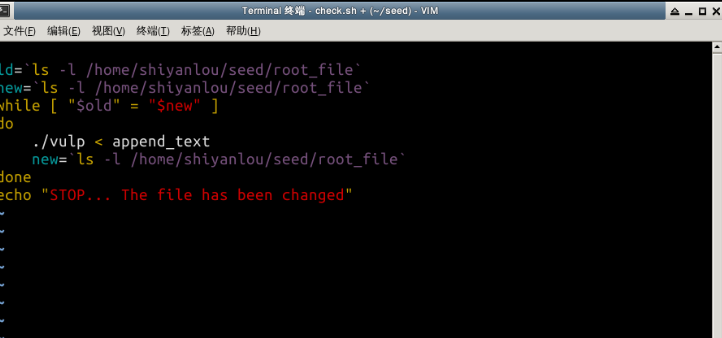

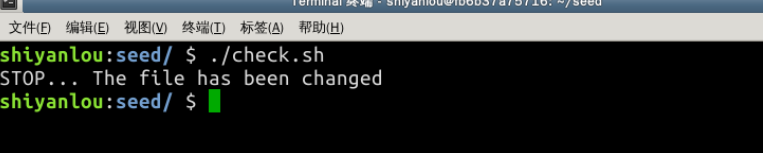

- 创建检查时间戳的脚本check.sh,并将运行vulp的命令加入其中

- 创建攻击代码attacker.c并编译

- 点击 File-> Open Tab 在终端里新建标签页,先运行 attacker 再运行check.sh

实验二:保护机制A:重复

我们可以增加更多的竞态条件,这样就能减小攻击者攻击成功的概率

- 更改 vulp9321.c文件,重新编译并重复攻击

实验三:保护机制B:最小权限原则

该程序的根本问题就在于它违反了最小权限原则,程序员认识到运行这个程序的用户可能权利过大,所以引入access函数进行限制,但也同时引入了竞态条件的隐患。更好的方法是使用setuid系统调用暂时禁止root权限,当需要时再恢复。