20199124 2019-2020-2 《网络攻防实践》第2周作业

| 问题 | 回答 |

|---|---|

| 作业所属课程 | 网络攻防实践(https://edu.cnblogs.com/campus/besti/19attackdefense) |

| 这个课程的要求在哪里 | https://edu.cnblogs.com/campus/besti/19attackdefense/homework/10449 |

| 我在这个课程的目标是 | 增强动手实践能力 |

| 这个作业在哪个具体方面帮我实现目标 | 搭建个人版网络攻防实验环境 |

| 作业正文 | 见正文 |

| 参考文献 |

1 学习总结

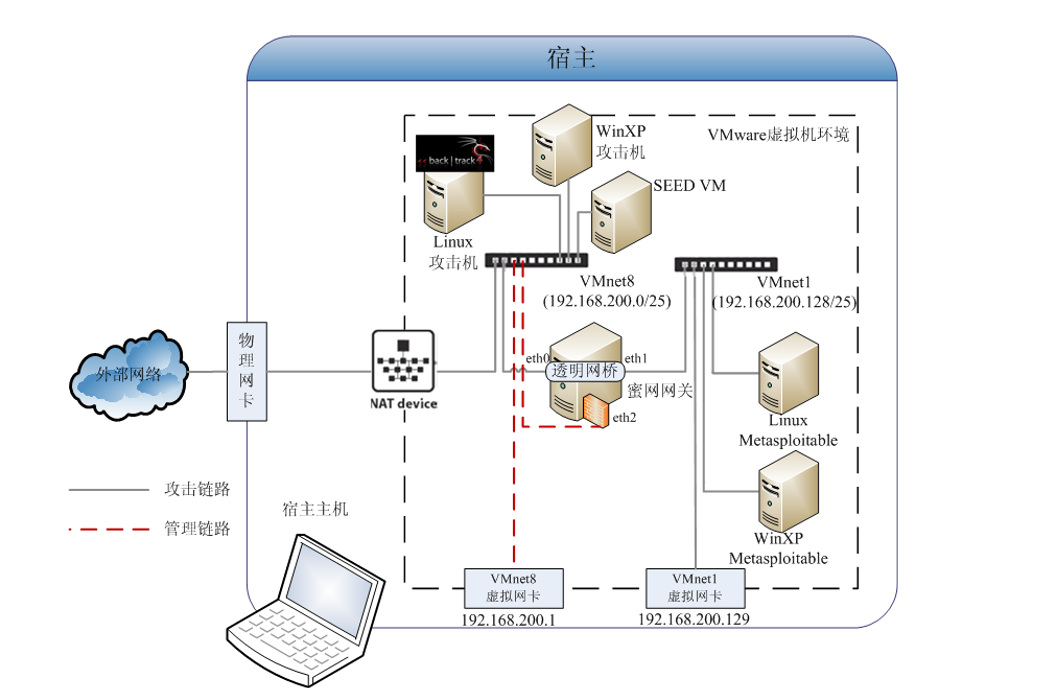

本周主要内容为学习搭建个人版网络攻防实验环境,使用VMware Workstation来构建支撑个人版网络攻防实验环境的虚拟化平台,将host-only模式的VMnetl作为靶机网段,Linux Metasploitable 和 WinXP Metasploitable 连入该网段内,将NAT模式的VMnet8作为攻击机网段,BackTrack4. WinXP Attacker和SEED虚拟机连入该网段,而HoneyWall蜜网网关的ethO连接攻击机网段,ethl连接靶机网段,通过桥接方式连接这两个网段,并作为攻击机网段到靶机网段唯一的网络链路通道%蜜网网关的eth2接口也连接入VMnet8网段,由宿主通过VMnet8虚拟网卡访问蜜网网关,进行数据分析和蜜网网关管理。

2 网络攻防实验环境搭建过程

2.1攻防环境拓扑结构图

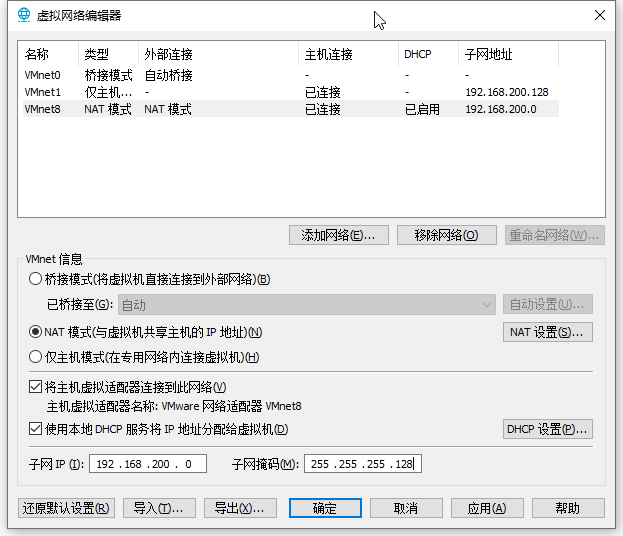

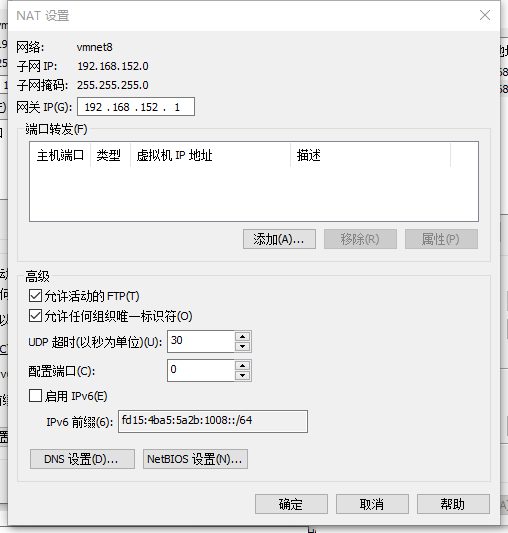

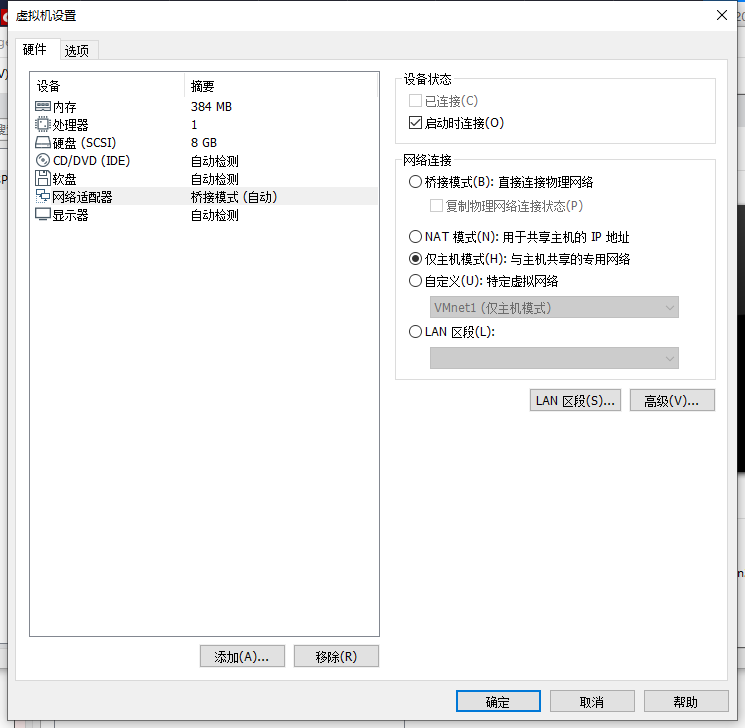

2.2VMware网络环境配置

打开VMware-编辑-虚拟网络编辑器进行配置

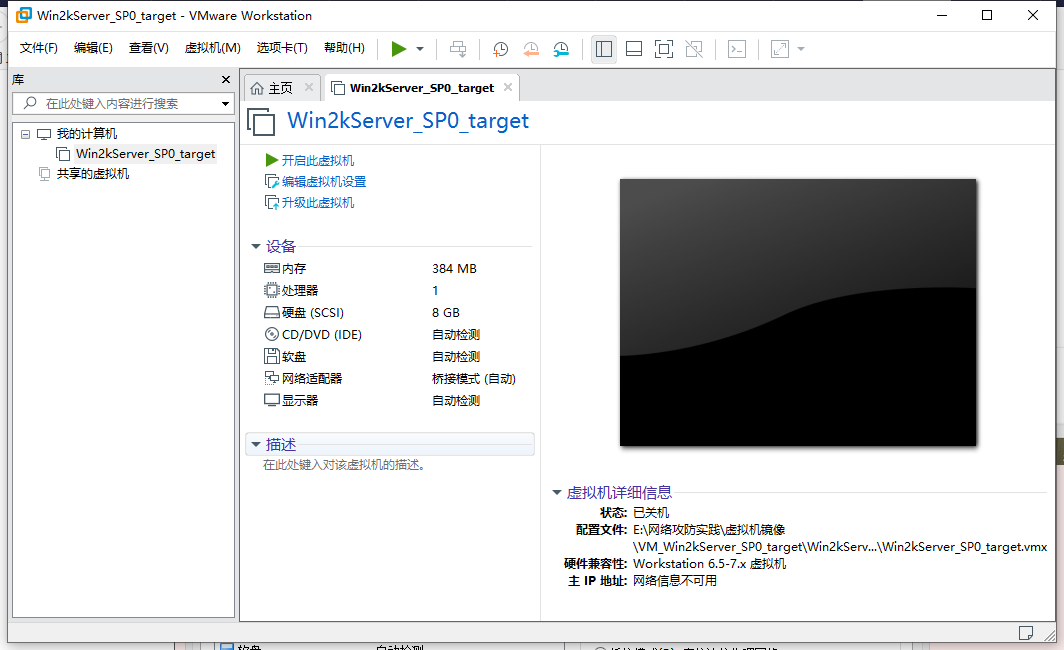

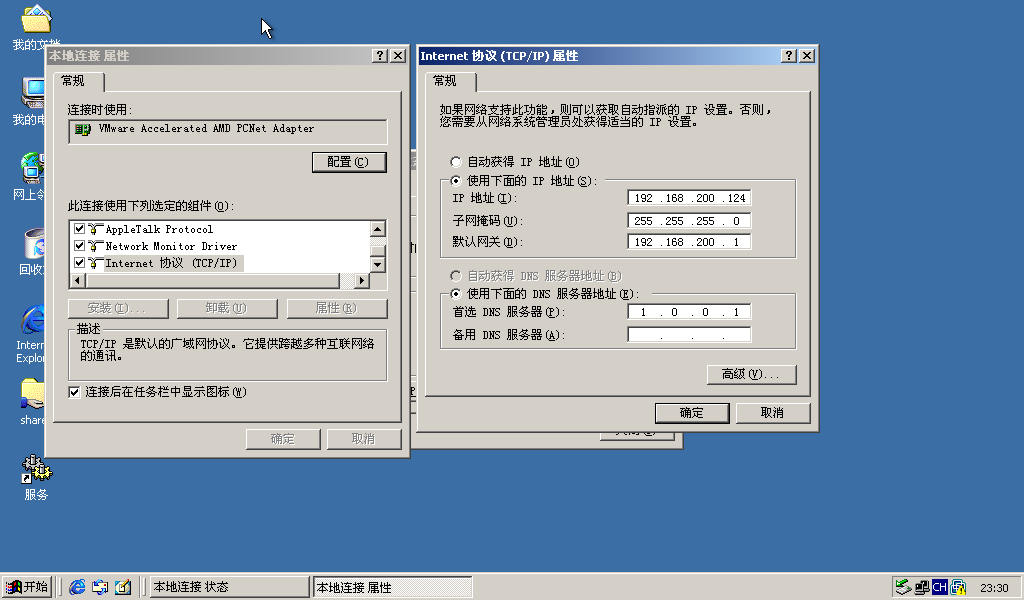

2.3windows靶机-win2kServer安装

解压VM_Win2kServer_SP0_target.rar,直接在VM Station中找到解压文件路径打开即可

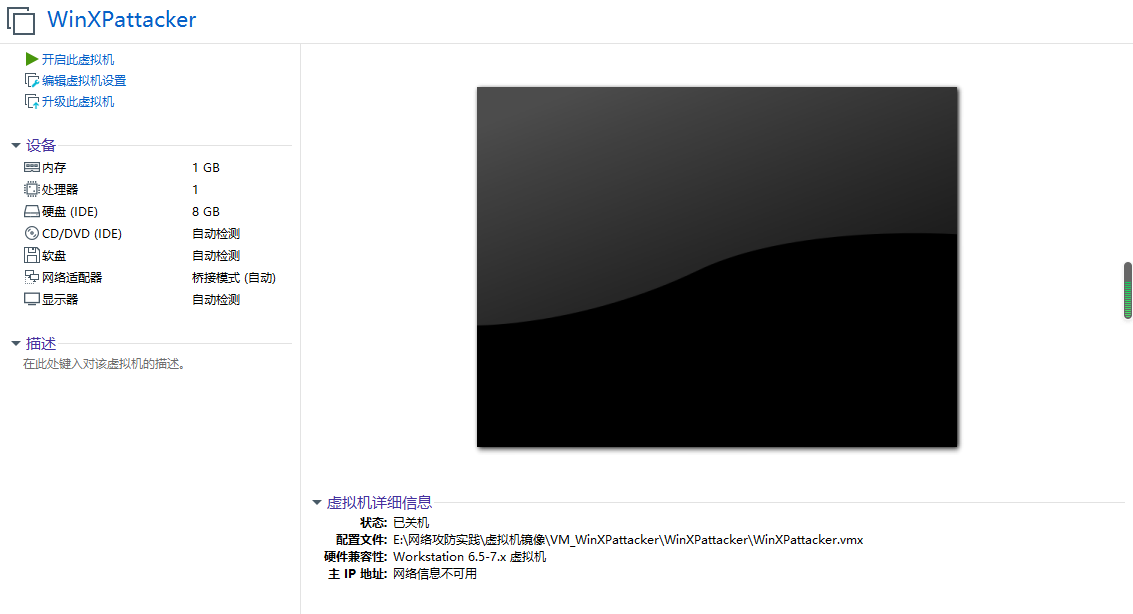

2.4安装windows攻击机--WinXPattacker

如同安装win2Server一般打开windows靶机--WinXPattacker。

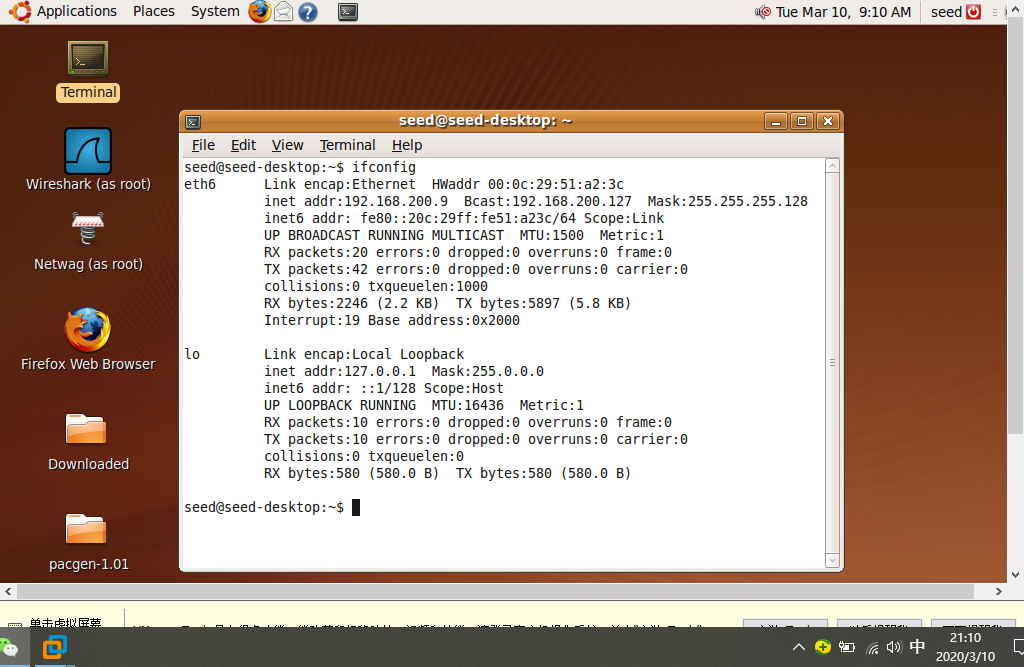

输入ifconfig,查看ip。

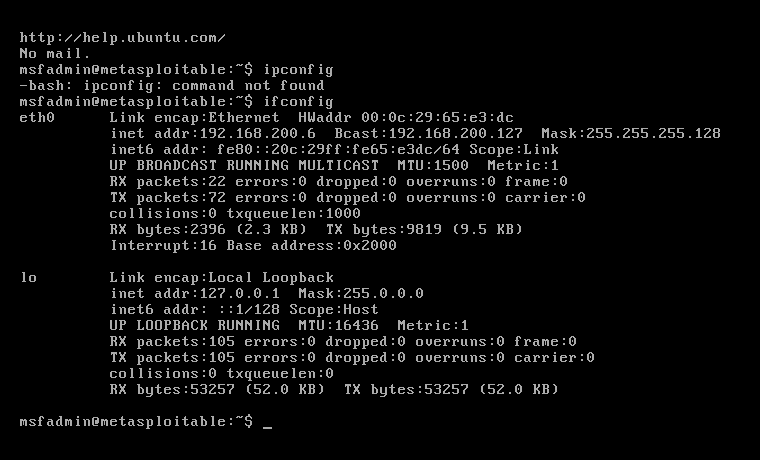

2.5Metasploitable2-Linux安装

解压VM_Metasploitable_ubuntu.rar文件后直接用VM打开虚拟机,就可以开始一系列的操作了。

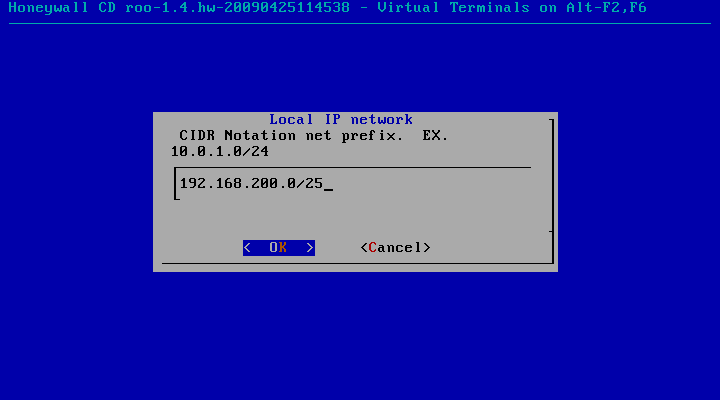

首先通过sudo su命令提升权限,之后键入vim /etc/rc.local,按i键进入编辑模式,方向键控制光标方向在文件倒数第二行exit0之前, 插入以下两句

ifconfig eth0 192.168.200.125 netmask 255.255.255.128

route add default gw 192.168.200.1

然后在使用ifconfig查看IP

2.6SEEDUbuntu安装

解压SEEDUbuntu9_August_2010文件,在VMStation中选择打开虚拟机,选择SEEDUbuntu9-1.1.vmx即可。

在终端输入ifconfig查看IP。

2.7安装蜜网网关

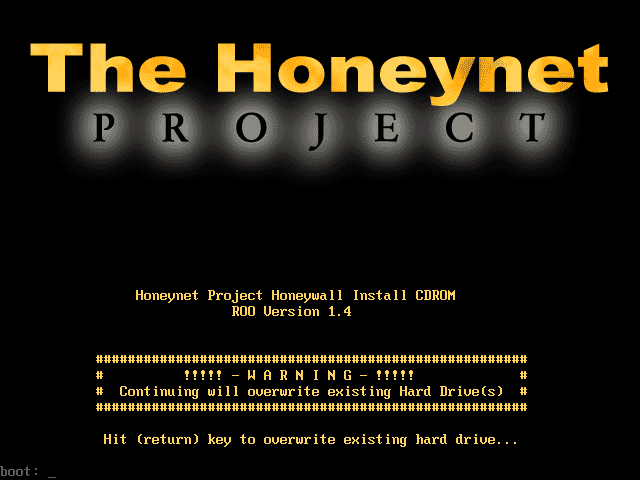

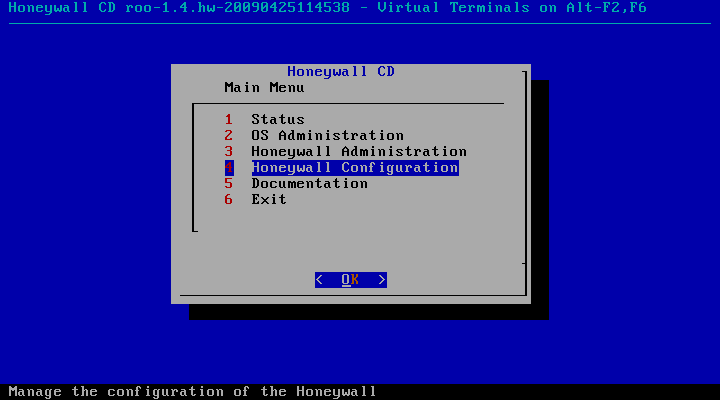

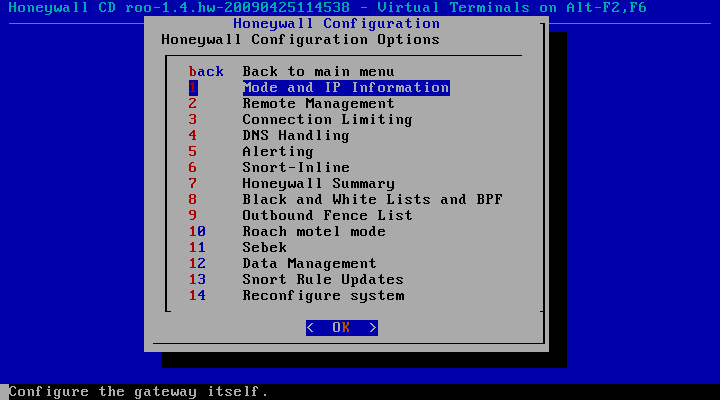

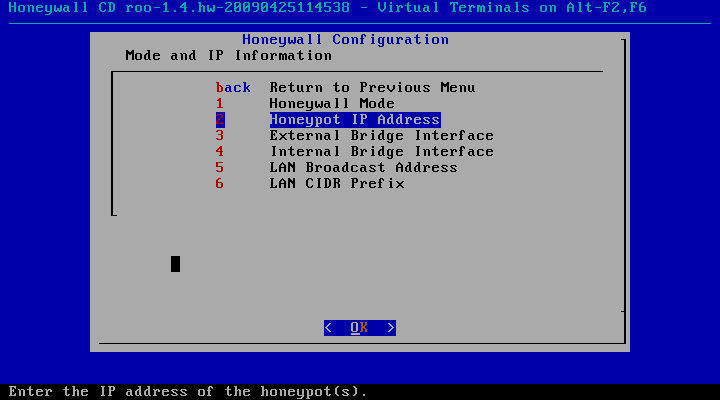

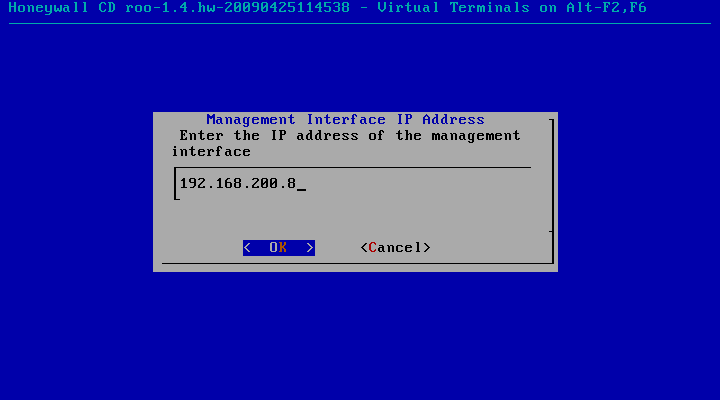

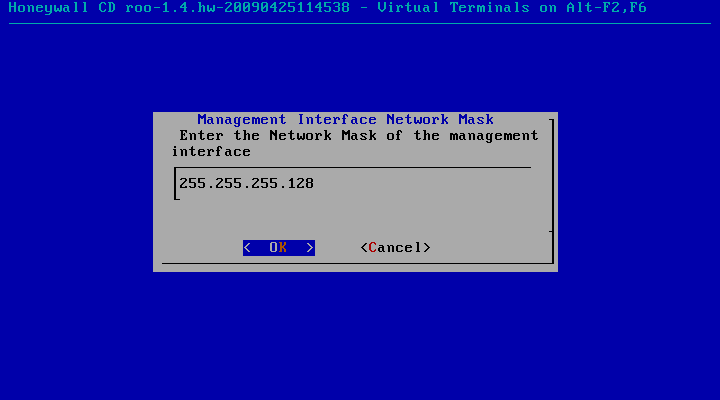

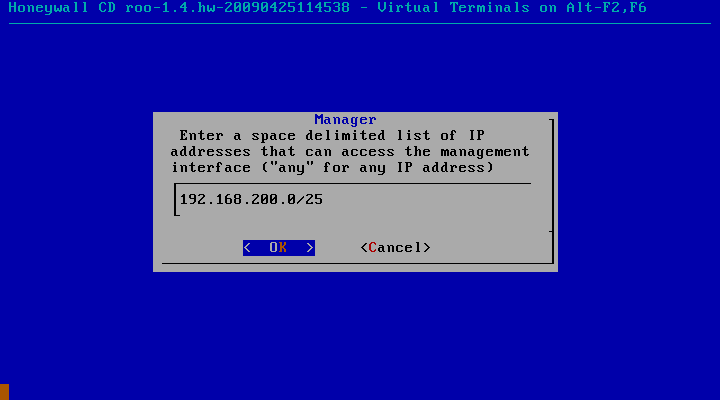

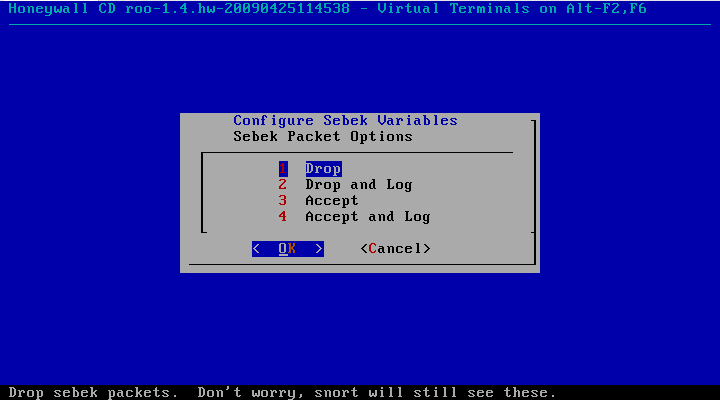

选择创建新的虚拟机,选择自定义类型,接下来一路默认,CD/DVD使用ISO映像文件,选择roo-1.4.hw-20090425114542.iso镜像。

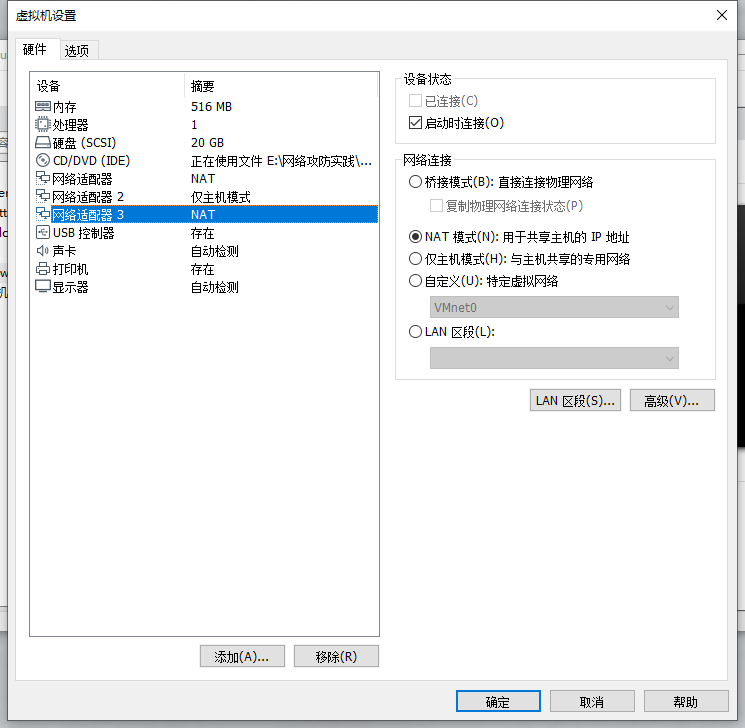

点击编辑此虚拟机,添加两个网络适配器,第二个选择仅主机,其余两个选择NAT。

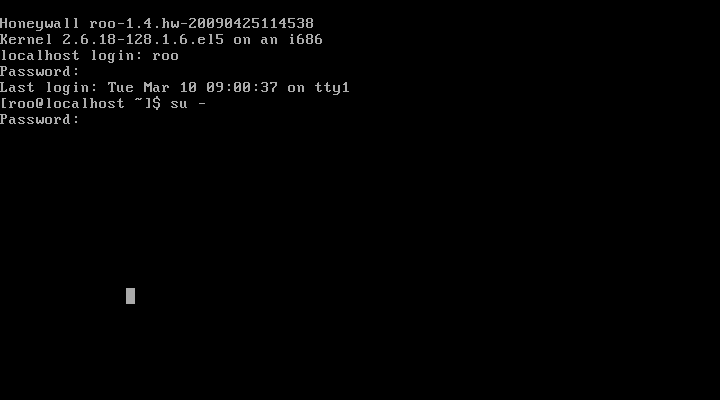

登录提示出来后,输入用户名密码,登录后使用su -提权

以上配置一定要心系输入,不然影响后续工作,回头检查费心费力。

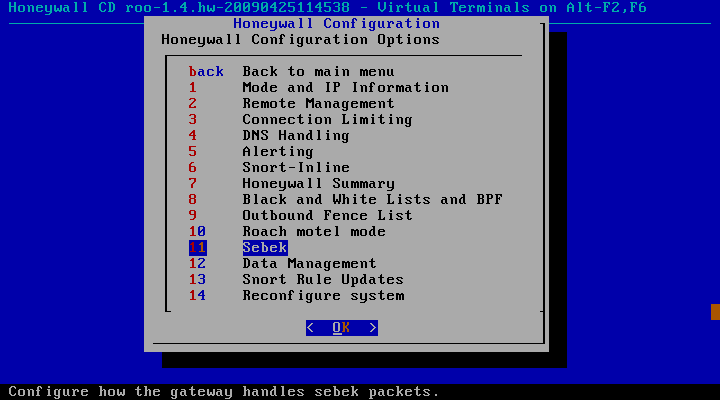

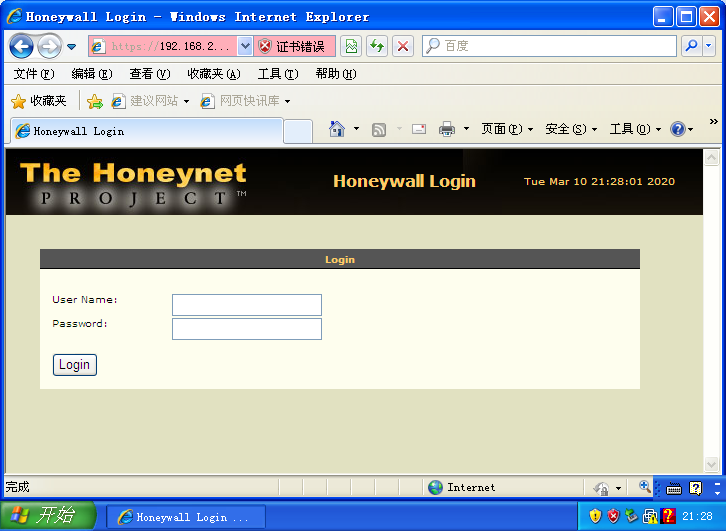

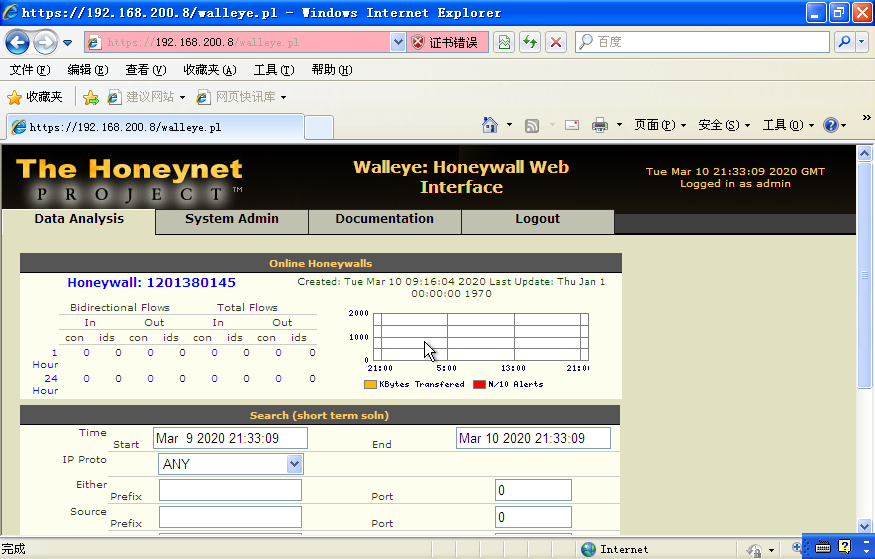

打开攻击机,在攻击机的浏览器上打开https://192.168.200.8。账号:roo。密码:honey。然后修改密码。

建议不要用火狐浏览器,本人用火狐并没有打开,用另一个打开了。

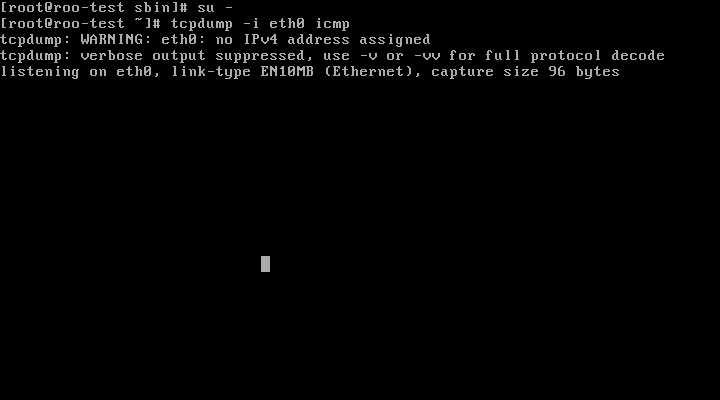

这样roo的配置终于算完成了,切换到roo中,并输入如下图所示的命令:

2.8测试

在攻击机上ping靶机,靶机IP:192.168.200.2

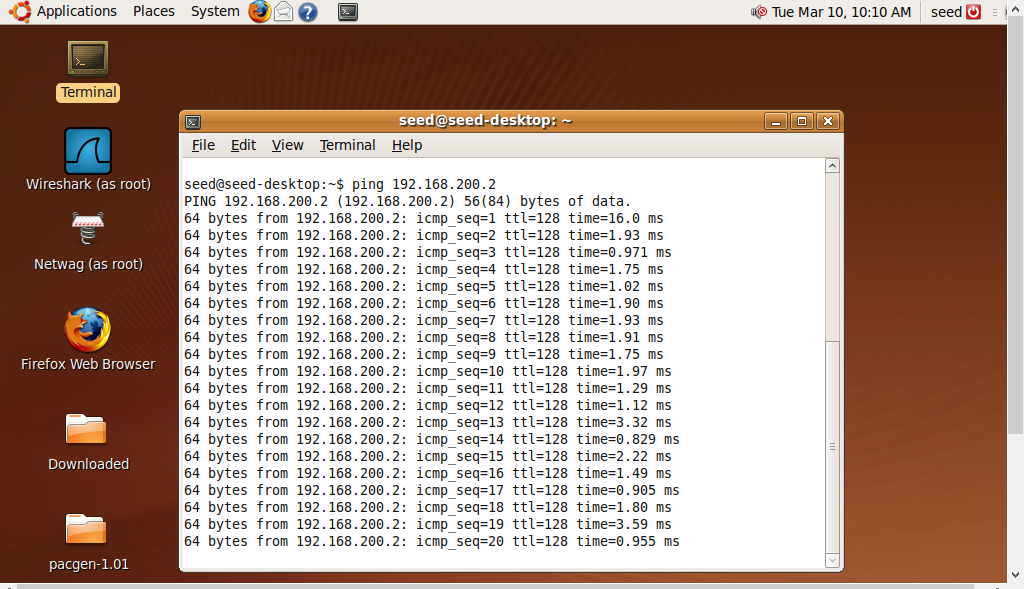

在SEED上ping靶机

3 学习中遇到的问题

1.打开虚拟机网络编辑器发现没有VMnet0,需要使用管理员特权更改设置词VMnet0才会出现

2.在搭建网络攻防环境的过程中,没有什么大的问题重点在于要耐心、细心,搞清楚每个虚拟机的IP与他们之间的关系,根据材料一步一步安装即可。