20169215 2016-2017-3 《网络攻防实践》/《网络攻击与防范》第三周学习总结

教材学习内容总结

1、攻击者从目标的名称和域名入手,了解IP地址范围、详细注册信息、DNS服务器位置、电话号段、网络或安全管理员及联系方式、外部网络拓扑结构等。

2、安全缺陷和漏洞存在于构成目标信息系统的三大核心要素——人、网络与主机系统中,包括管理上的安全缺陷与漏洞、网络协议安全与漏洞、系统安全缺陷与漏洞。

3、常用的网络踩点技术手段:Web信息搜索与挖掘、DNS与IP查询、网络拓扑侦查。

4、ICANN分为:地址支持组织ASO、基本名称支持组织GNSO、国家代码域名支持组织CNNSO。

5、DNS服务提供从DNS域名到IP地址的映射,可将DNS服务器分为提供原始DNS映射信息的权威DNS服务器和ISP提供给接入用户使用的递归缓存DNS服务器。权威DNS服务器具有解析自己域名的权威,其配置包含在该域名的WHOIS查询注册信息里。

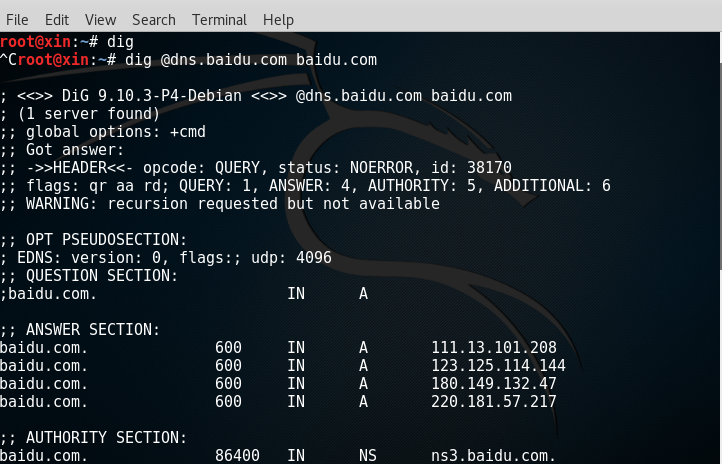

6、在用户端,使用nslookup或dig客户端程序,即可向DNS查询特定的域名映射IP地址。dig命令可直接向权威DNS服务器请求DNS权威解答(dig @dns.baidu.com baidu.com)。DNS服务器和辅助DNS服务器间同步由DNS区域传送完成(nslookup是最简单的方法,host、SamSpade、axfr、dig),防范措施:UNIX常用BIND DNS要在named.conf配置文件中禁止allow-transfer。

7、构建网络世界IP地址与真实世界地理位置映射关系被称为IP2Location。

8、执行路由跟踪的工具:UNIX上的traceroute和Windows上的tracert。

9、网络扫描的技术类型包括:主机扫描、端口扫描、操作系统与网络服务辨识、漏洞扫描等。

10、ACK Ping扫描和SYN Ping扫描使用TCP协议。80端口的HTTP协议,443端口的HTTPS协议,53端口的DNS服务。

11、主机扫描工具:UNIX:nmap、fping、hping;Windows:SuperScan、PingSweep。

12、nmap是由Fydor实现的网络扫描工具。

13、端口扫描针对TCP和UDP端口,成为TCP端口扫描和UDP端口扫描。TCP端口扫描包括Connect扫描、SYN扫描两种基本类型以及FIN扫描,ACK扫描、Null扫描、Xmas扫描、TCP窗口扫描、FTP弹射扫描等高级扫描。UDP只有一种。

14、漏洞扫描器一般包括:安全漏洞数据库、扫描引擎模块、用户配置控制台、扫描进程控制模块、结果存储与报告生成模块。

15、网络查点:针对已知弱点,对识别出来的服务进行更加充分更具针对性的探查,来寻找真正可以攻击的入口,一记攻击过程中可能需要的关键数据。差点包括了对目标系统的主动连接与查询。

通过百度搜索信息:

whois查询:

通过域名进行IP查询:

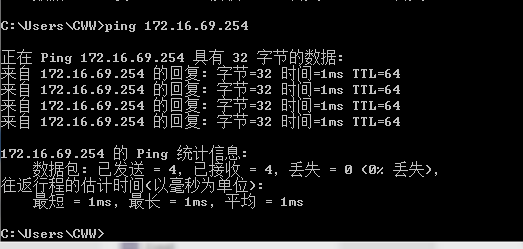

查询与网管的连通性:

视频学习中的问题和解决过程

主机探测

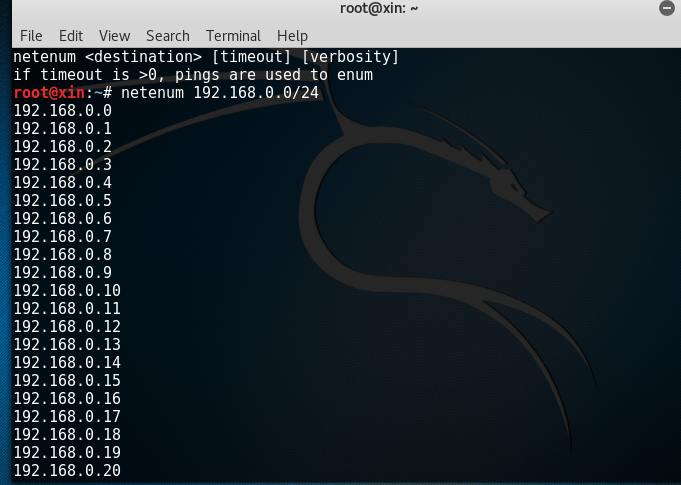

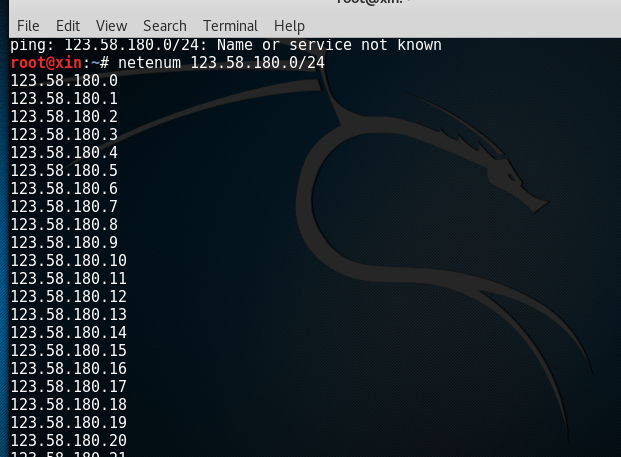

使用netenum对C段扫描:

netenum可以通过ping来测试一个网段中在线的主机,所以不太靠谱,可以被防火墙挡住:

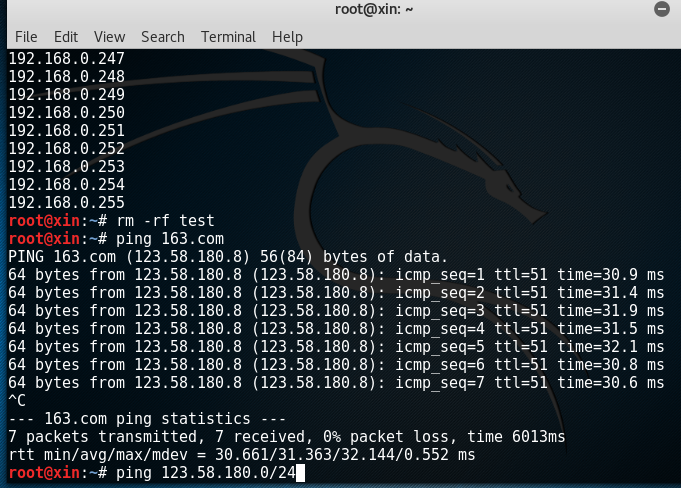

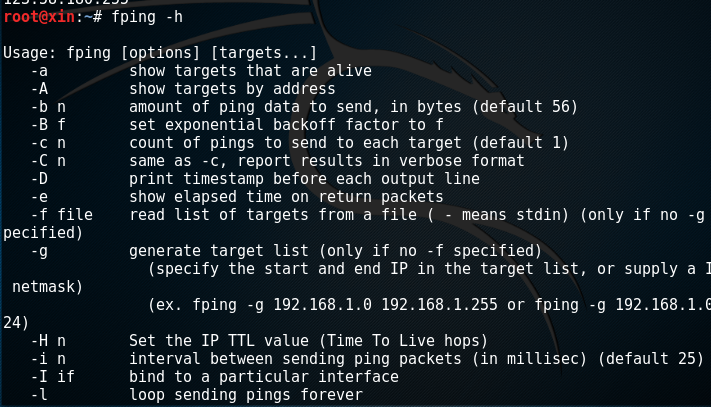

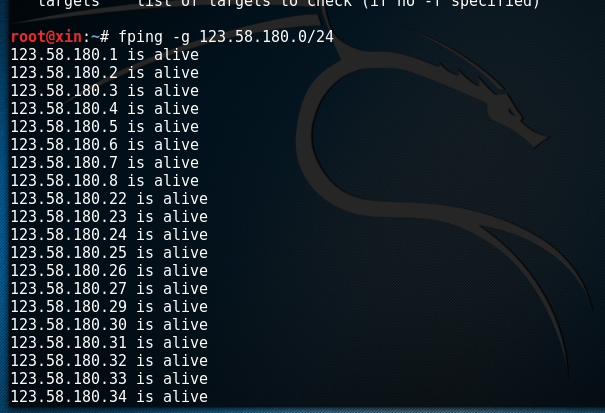

fping进行C段主机在线扫描:

通过fping -h查看帮助:

通过fping -g -123.58.180.0/24查看在线主机:

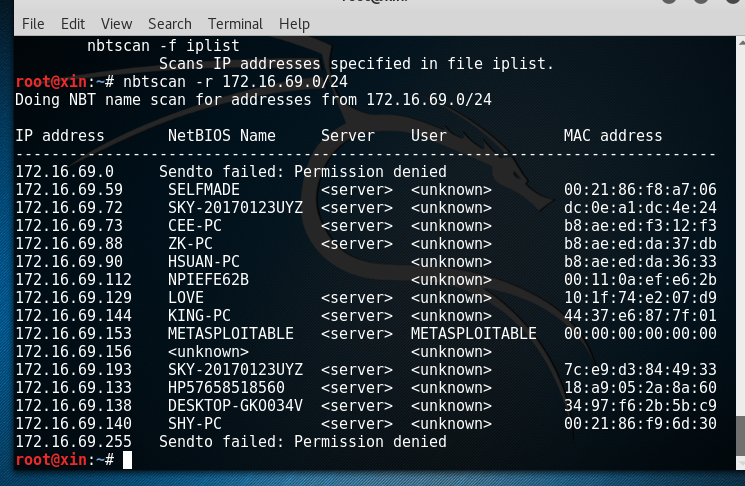

使用nbtscan在内网下进行扫描,借助NetBIOS服务获取一定信息:

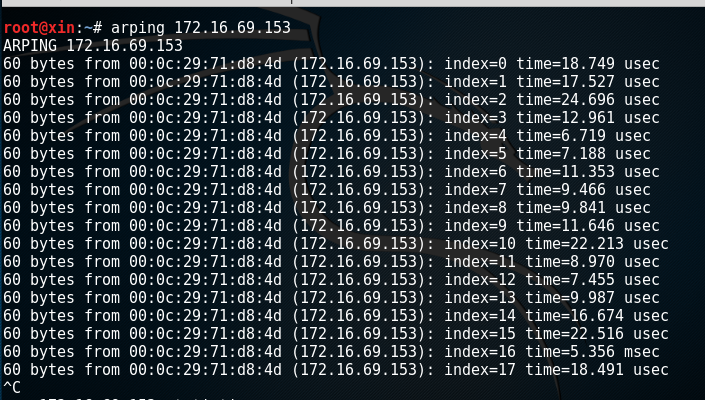

使用ARPing探测MAC地址,可以得到MAC网卡的地址:

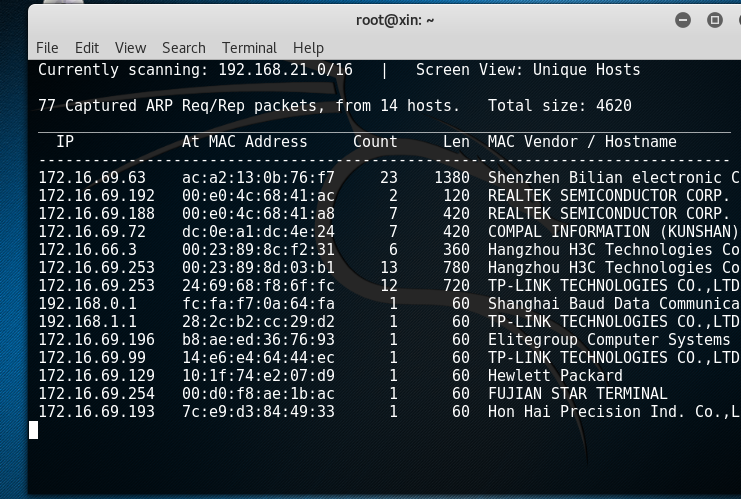

使用Netdiscover探测内网信息:

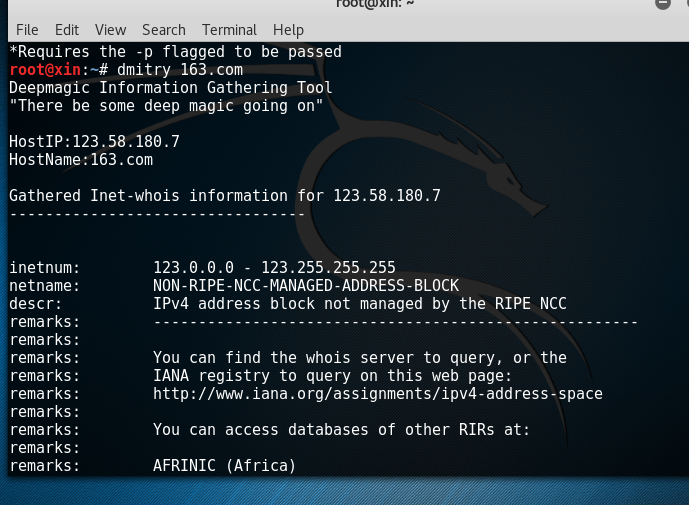

使用dmitry获取目标详细信息:

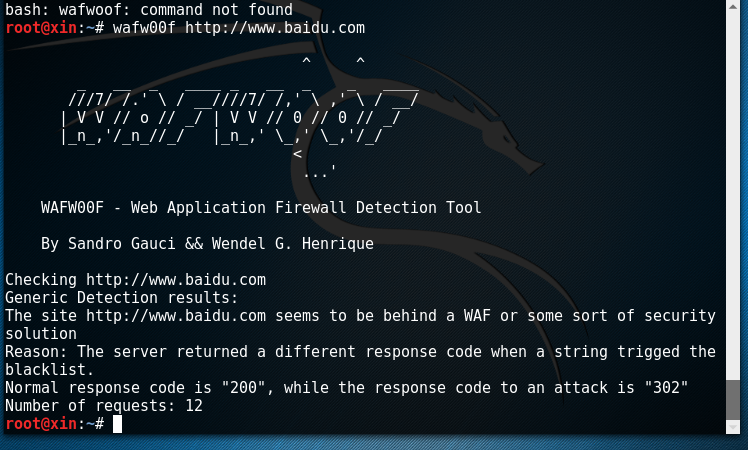

对目标进行WAF探测:

对目标是否存在负载均衡检测,使用LBD工具:

主机扫描

主机扫描要获取目标主机开放的端口、服务以及主机名、主机操作系统等信息。nmap可以完成主机他呢、端口扫描、版本检测、系统检测,支持探测脚本的编写。

常见的服务对端口号:

- HTTP:80

- HTTPS:443

- Telnet:23

- FTP:21

- SSH、SCP、端口重定向:22

- SMTP:25

- POP3:110

- WebLogic:7001

- TOMCAT:8080

- WIN2003:3389

- Oracle:1521

- MS SQL*SEVER 数据库 server:1433

- MySQL 数据库 server:3306

TCP connect()扫描借助操作系统提供的connect()系统调用。不需要任何权限,多线程、速度快,但是容易被发现。

TCP SYN扫描不需要打开一个完全的TCP连接,一般不会在目标计算机上留下记录,但是必须有本地root权限才能建立自己的SYN数据包。

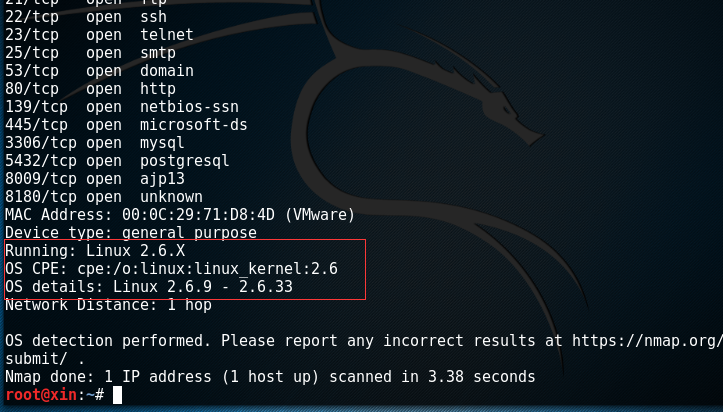

使用nmap扫描:

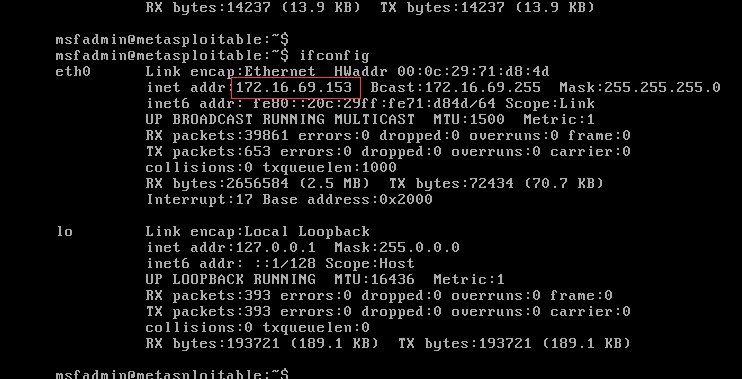

查看靶机的IP:

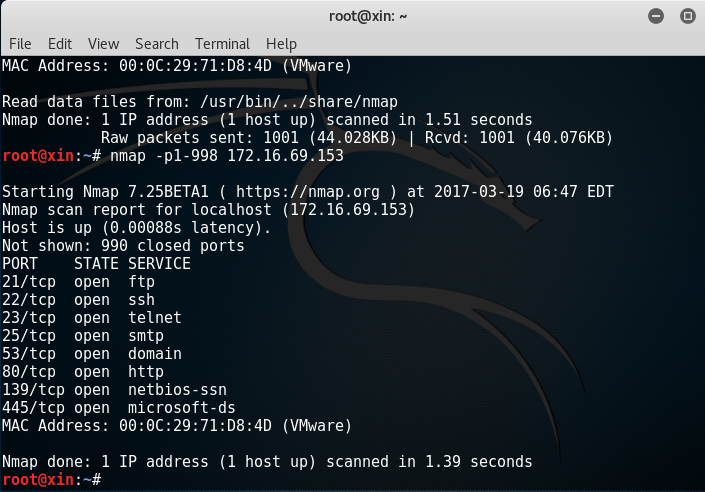

使用nmap+IP查看它开放的端口和服务,nmap默认发送一个arp的ping数据包,探测主机在1-10000范围内锁开放的端口:

加上-vv参数设置对结果的详细输出:

通过-p参数字形是指我们要扫描的端口号,如果指定某些端口,中间用逗号隔开:

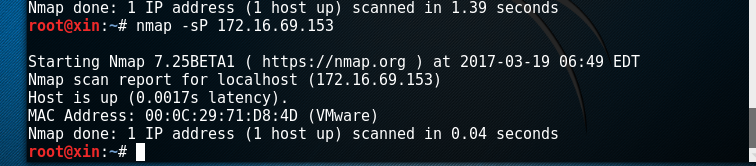

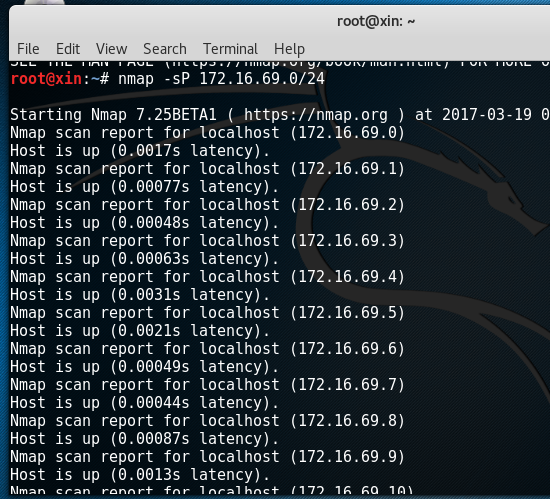

对目标进行Ping扫描的命令nmap -sP 目标IP,也可以是一个网络段,确定在线主机:

使用nmap进行路由跟踪,通过命令nmap --traceroute 目标IP;

nmap -O 目标IP可以探测操作系统:

nmap -A 目标IP是万能开关扫描命令,会将每个服务和服务端口号列出来。

其它扫描方式:

nmap -sS -T4 IP :SYN扫描

nmap -sF -T4 IP :FIN扫描

nmap -sA -T4 IP :ACK扫描

nmap -Pn IP :扫描前不进行Ping扫描测试

nmap -iL target.txt:扫描和nmap同一目录下txt文件中的ip地址列表

nmap -sV IP :版本检测扫描

指纹识别

Banner抓取:banner专区是应用程序指纹识别,不是操作系统指纹识别。

可以使用Telnet 命令链接端口进行测试。

nmap指纹扫描:

Xprobe2也是系统检测工具(有点老)。

被动指纹识别工具:

p0f在网络分析方面功能强大,可以用来分析NAT、负载均衡、应用代理等。

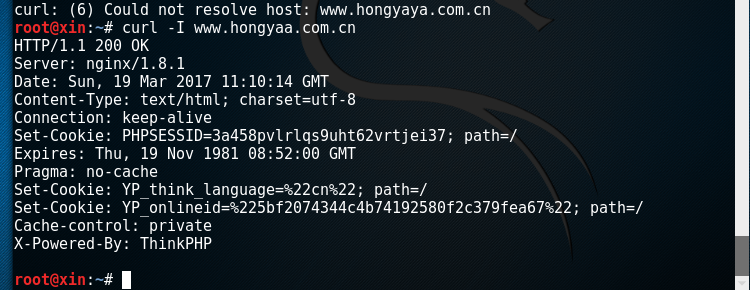

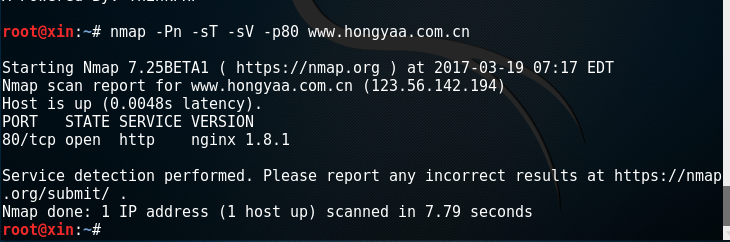

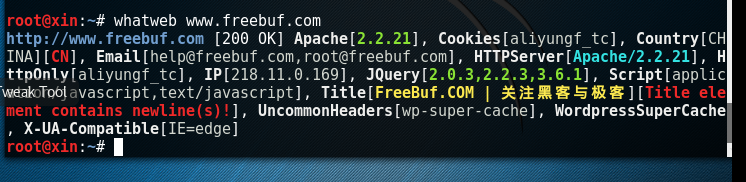

WEB指纹识别工具:

whatweb可以探测应用版本、CMS版本等信息:

协议分析工具

SMB针对利用工具对具体服务进行具体分析。

acccheck工具可使用户用户名字典枚举尝试与目标IP/IP列表进行IPC$与Admin$的连接尝试。

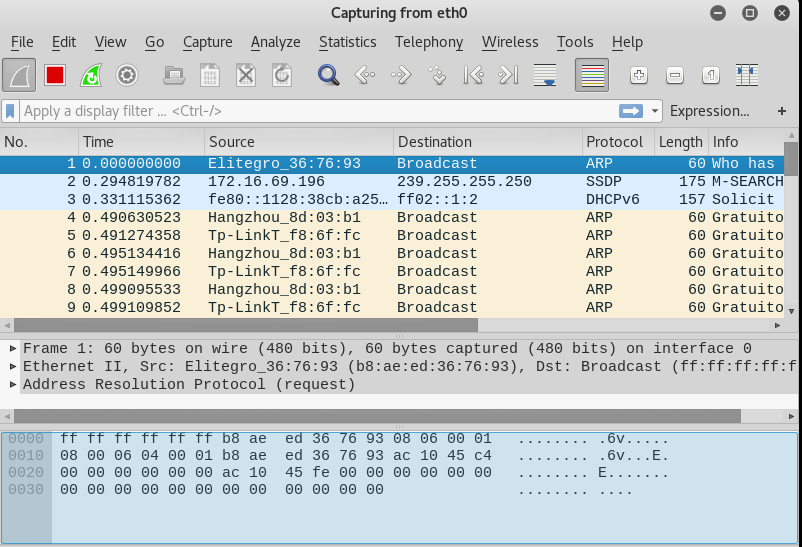

wireshark:

漏洞分析之OpenVAS安装

OpenVAS包括一个中央服务器和一个图形化的前端,服务器准许用户运行几种不同的网络漏洞测试(以Nessus攻击脚本语言编写),所有代码都符合GPL规范。

Kali中没有安装OpenVAS,通过apt-get手动安装。

其他

以前不知道该怎么具体的搜索一些网站和文件,学了课本之后可能会有很大的用处。

学习进度条

学习目标(本学期)

- 学习网络攻防技术实践教材和KaliSecurity的系列视频

- 动手实践每一个攻防实验

- 达到一定的网络攻防水平

第三周进度

- 把上周没有完全配置好的环境配置完成

- 学习kali视频5-10,学习了各种信息搜集工具

- 看了课本第三章内容

- 学会了如何知道一些主机是否在线的方法