20145321 《网络对抗技术》 恶意代码分析

基础问题回答

1、如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

- 用Process Explorer工具看是否有程序调用了异常的dll库

- 用schtasks指令设置一个计划任务,记录下联网情况

- 用systracer进行快照,比照注册表、文件等信息

- 通过sysmon工具,配置好想要监控的文件,在事件查看器里找到相关日志文件

2、如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息

- 用wireshark进行抓包分析,查看网络连接

- 在VirScan网站扫描可疑进程,看行为分析

实践过程记录

计划任务并记录联网行为

- 先在C盘目录下建立一个

netstatlog.bat文件,用来将记录的联网结果格式化输出到netstatlog.txt文件中,netstatlog.bat内容为:

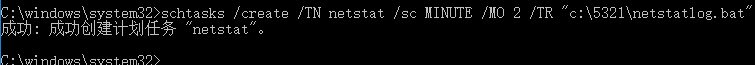

- 打开Windows下命令提示符,输入指令

schtasks /create /TN netstat /sc MINUTE /MO 2 /TR "c: etstatlog.bat"指令创建一个每隔两分钟记录计算机联网情况的任务:

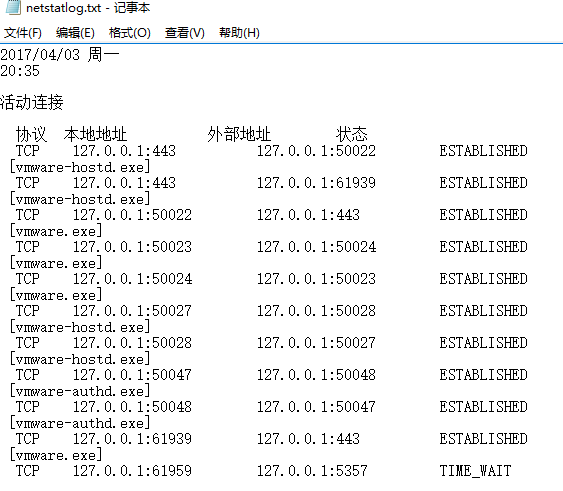

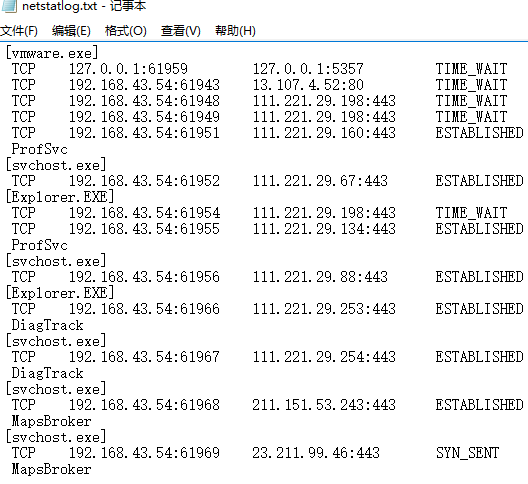

- 查看一下

netstatlog.txt文件

- 这里看到有一个svchost.exe不断地在联网,最初不知道是什么,还以为是病毒…百度了一下,看来也有不少人问这是不是病毒,不过百科上说它是一个系统程序。

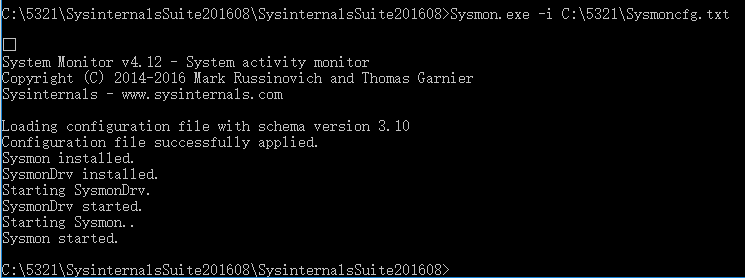

使用sysmon工具监控系统运行

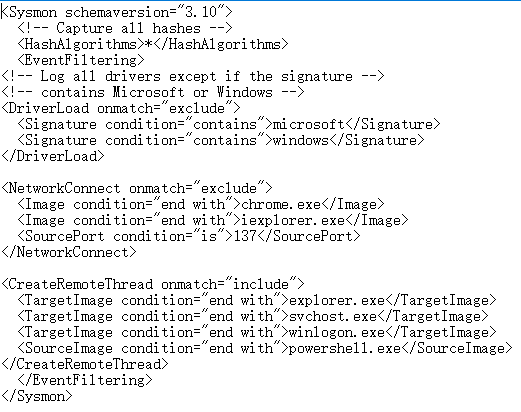

- 直接用的是老师给的配置文件来配置sysmon工具

- 配置好文件之后,先使用

Sysmon.exe -i C:5321Sysmoncfg.txt指令对sysmon进行安装:

- 启动后,就可以在事件查看器里面查看日志、文件的联网:

virscan分析恶意软件

- 通过VirScan网站的行为分析来分析恶意代码,在扫描文件后等待片刻出现

文件行为分析后点击查看分析

- 查看发现文件会有建立到一个指定套接字连接的行为,自行删除注册表键和值的行为,检测自身是否被调试的行为。

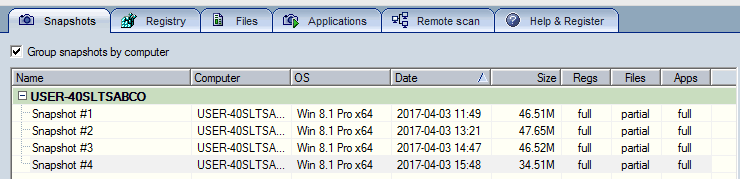

用systracer工具分析

-

首先在执行后门之前打开安装好的SysTracer然后进行一次快照,选择注册表和应用进行快照。

-

然后在执行后门程序回连成功之后第二次快照

-

在kali通过msf对靶机进行截屏之后第三次快照

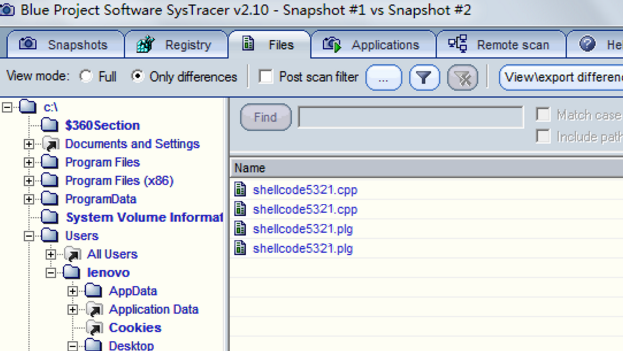

对比snapshot #1、#2 传输后文件新增了本恶意代码

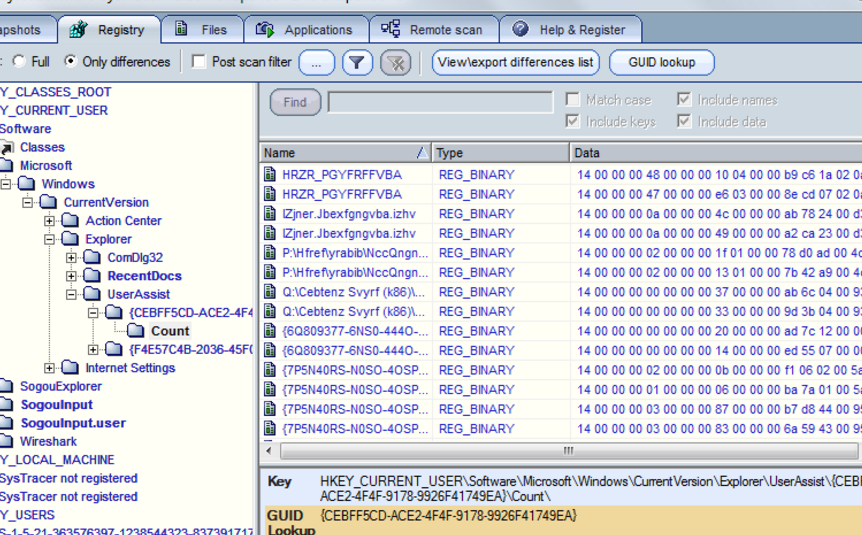

对比snapshot #2、#3 注册表信息发生变化

对比snapshot #3、#4 在进行一些权限操作后,进程信息显示后门程序有联网诉求

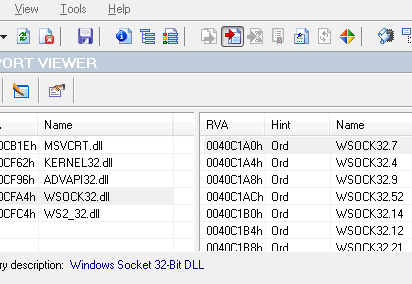

Process Explorer分析恶意软件

使用这个软件可以打开后门程序查看一些基本信息和导入导出表等

点击“导入表”(import),可以查看该文件依赖的dll库:

实验总结体会

通过这次实验,感觉很多恶意代码已经发展的很厉害了,伪装隐藏颇深,但我们分析检测的方式技术也是很多很先进的,我们只有更进一步的学习和思考,才能在那么多的恶意代码面前有能力进行对抗,与其展开战斗。