课程学习

网络嗅探

1.网络嗅探(sniff)是一种黑客常用的窃听技术,利用计算机的网络接口截获目的地为其他计算机的数据报文,以监听数据流中所包含的用户账户密码或私密通信等。

2.实现网络嗅探的工具称为网络嗅探器(Sniffer),嗅探器捕获的数据报文是经过封包处理之后的二进制数据,因此通常会结合网络协议分析技术来解析嗅探到的网络数据。

3.无限嗅探器与“有线”嗅探器在对数据包实际进行破解和分析的时候完全没有区别。

4.在交换网络中,采用以下技术手段使得本不应达到的数据包到达本地实现嗅探。

1)MAC地址洪泛攻击

2)MAC欺骗

3)ARP欺骗

4.网络嗅探软件:

1)类UNIX平台:libpcap抓包开发库、tcpdump以及wireshark嗅探器软件等。

2)windows平台:libpcap、tcpdump、wireshark

5.网络嗅探防范措施

1)采用安全的网络拓扑,尽量将共享式网络升级为交换式网络

2)用静态ARP或MAC端口映射表代替动态机制

3)重视网络数据传输的集中位置点的安全防范

4)避免使用明文传输口令或敏感信息的网络协议

网络协议分析

1.网络协议分析是指对网络上传输的二进制数据包进行解析,以恢复出各层网络协议信息以及传输内容的技术方法。

2.网络协议分析的典型过程包括以下几个步骤:

1)首先网络嗅探得到的原始数据是在链路层传输的二进制数据包

2)对以太网数据帧进行结构分析,定位出帧头各字段结构,根据Type字段确定网络层协议类型

3)进一步对IP数据包进行分析,根据IP协议头中的Protocol字段,确定传输层协议类型

4)根据TCP或UDP的目标端口确定具体的应用层协议

5)依据相应的应用层协议对数据进行整合恢复,得到实际传输的数据

3.完成对数据包的网络协议分析,主要过程如下:

1)解析以太网数据帧

2)解析IP数据包

3)解析TCP数据包

4.网络协议分析工具Wireshark基本功能:

1)抓包(Capture):Capture Filter, BPF过滤器。

2)分析(Analyze):自动协议解码,支持数百种协议,显示各层包头和内容字段。灵活选择协议对网络流进行解码。

3)统计(Statistics):协议分类(Protocol Hierarchy)、会话列表(Conversations)、会话终端(EndPoints)、I/O Graph, 随时间统计的流量曲线、会话重组(Follow TCP/UDP Stream)和会话图(Flow Graph)。

视频学习

1.漏洞分析之扫描工具

1)web扫描工具Golismero

WEB扫描工具Golismero,是一款开源的Web扫描器,自带一些安全测试工具,还可导入一些扫描工具的结果,如OpenVAS,Wfuzz,SQLmap,DNS recon等,并自动分析。它采用插件式的框架结构,有纯python编写,可运行在Windows,Linux,BSD,OS X等系统上,几乎没有系统依赖性。提供了一系列的接口,用户可以定义自己的插件。

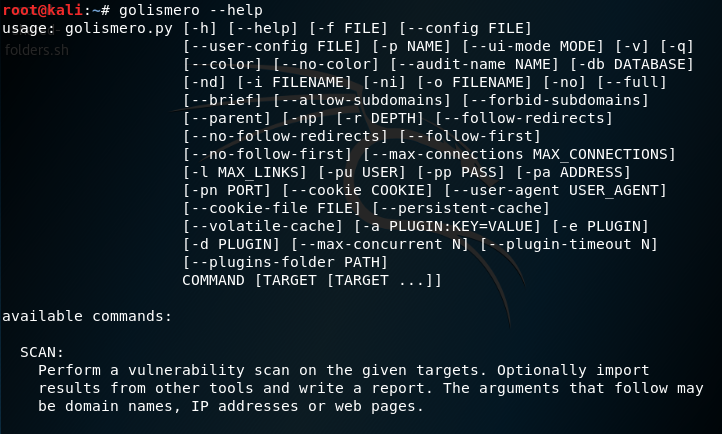

查看Golismero帮助文档

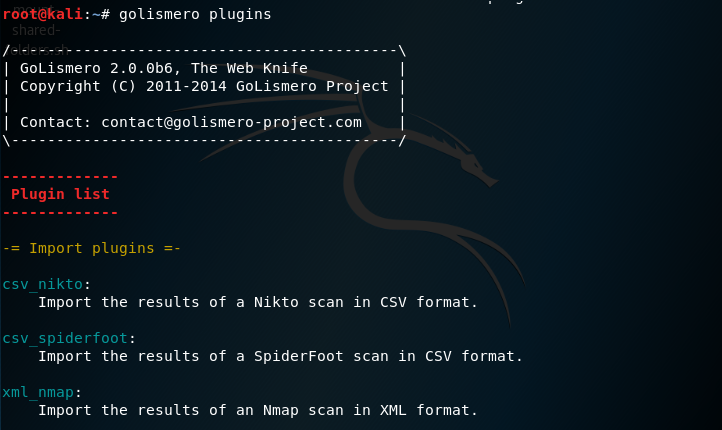

查看各种插件

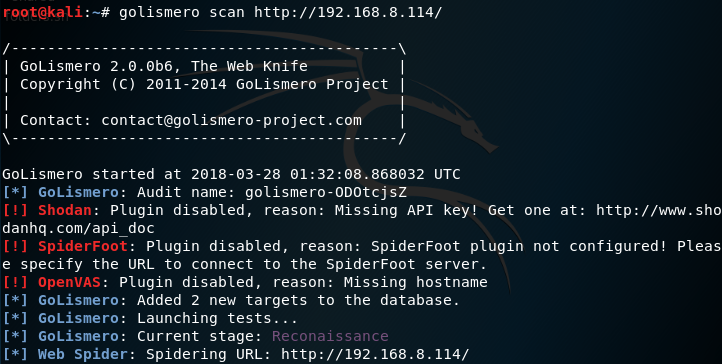

扫描虚拟机 golismero scan http://192.168.8.114/

2)漏洞扫描器Nikto.pl

Nikto是一款开源的(GPL)网页服务器扫描器,可以对网页服务器进行全面的多种扫描。

扫描虚拟机nikto -h 192.168.8.114

3)Lynis系统信息收集整理工具

对Linux操作系统详细配置等信息进行枚举收集,生成易懂的报告文件。测试者可根据报告文件信息找到漏洞利用的exp

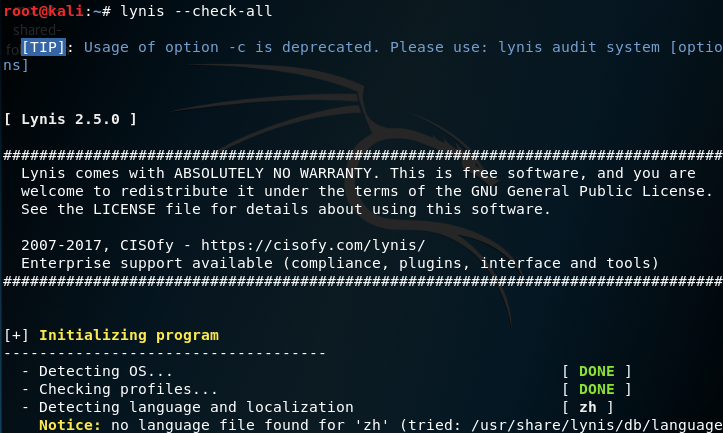

一般使用中避免交互lynis --check-all -Q自动枚举一些信息,默认枚举当前系统的信息。

2.漏洞分析之WEB爬行工具

1)Apache-users用户枚举脚本

用命令apache-users -h 222.28.136.37 -l /usr/share/wordlists/dirbuster/apache-user-enum-2.0.txt -p 80 -s 0 -e 403 -t 10判断是否存在这个目录,但会导致一些误判,其中-p表示端口号,-s看是否有ssl支持,0表示没有,-e指定一个返回的状态码,-t指定线程数。

2)CutyCapt网站截图工具

执行命令cutycapt --url=http://www.baidu.com/ --out=baidu.png方便对一个网站进行截图

3)DIRB强大的目录扫描工具

执行命令dirb http://192.168.1.159/对主机进行扫描

4)Dirbuster:Kali下的图形化目录扫描器

执行命令dirbuster后输入目标的网站地址http://192.168.1.159/,点start运行,可以看到扫描信息、扫描结果、以树形式列出的扫描结果(很直观)、错误信息。

5)Vega:Kali下的WVS(类似Windows下的AWVS),使用简单易懂

6)WebSlayer 由WFuzz发展出来的WEB爆破工具

3.漏洞分析之WEB漏洞扫描

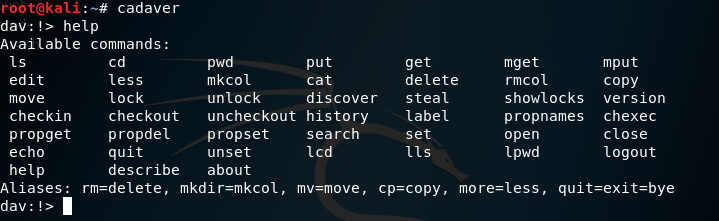

1)Cadaver

Cadaver 是一个用来浏览和修改WebDAV共享的Unix命令行程序,它可以以压缩方式上传和下载文件,也会检验属性、拷贝、移动、锁定和解锁文件。

2)JoomlaScanner

JoomlaScanner类似于Wpscan的扫描器,针对特定CMS(Joomla)的漏洞扫描工具。

3)SkipFish

SkipFish是Google出品的一款自动化的网络安全扫描工具,它通过HTTP协议处理且占用较低的CPU资源,因此运行速度比较快,可以每秒钟处理2000个请求。扫描方式:skipfish -o /tmp/1.report http://url/ 其中 -o是output即生成文件,后面跟生成的目录。

执行命令skipfish -o ~/report123 http://baidu.com/扫描百度

4)W3AF

W3AF是一个web应用程序攻击和检查框架,该项目已超过130个插件,其中包括检查网站爬虫,SQL注入(SQL Injection),跨站(XSS),本地文件包含(LFI),远程文件包含(RFI)。该项目的目的是要建立一个框架,以寻找和开发web应用安全漏洞。

5)wapiti

wapiti工作方式与nikto类似,也采用黑盒的方式主动对被测web应用进行扫描,寻找其中潜在的安全缺陷,与nikto提供测试用例库不同,它实现了内置的匹配算法。

遇到的问题及解决过程:

1.在完成攻防对抗实践中,两台电脑在同一网段下一直ping不同,请求超时

解决方案:换了两台电脑后可以ping通,猜想应该是和电脑配置有关。