查壳:UPX(-)[modified] 脱壳

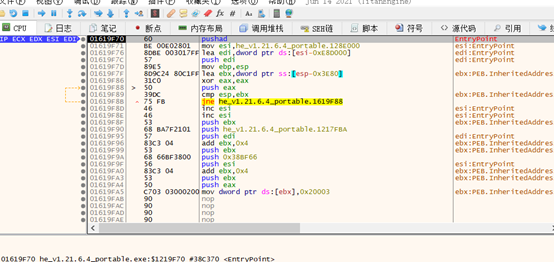

入口点,经典pushad指令,可以根据esp定律跟oep,这里直接搜索popad指令

ctrl+f --popad,搜到2条

第一条popad下断,f9运行

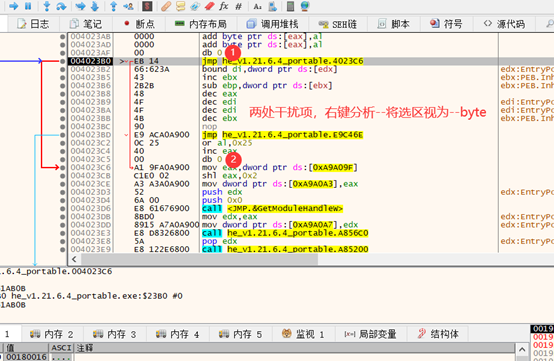

跳过循环,jmp处下断,f9运行

f7步进来到OEP

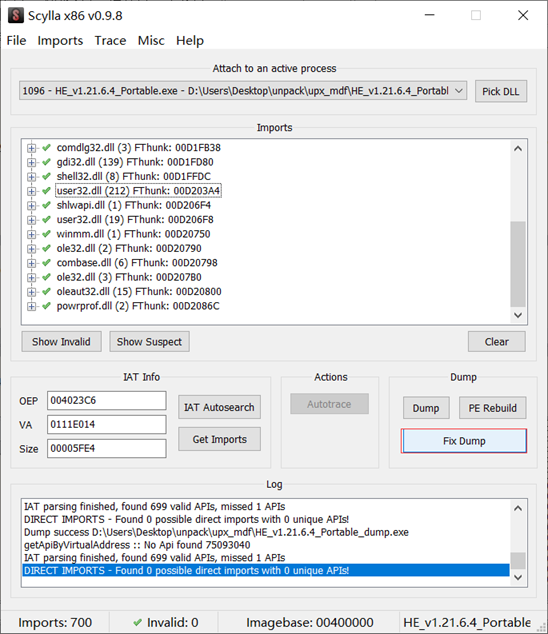

使用scylla插件dump

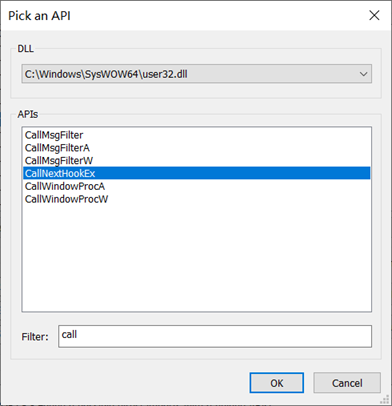

发现一条无效IAT,先delete,dump保存,f9运行,暂停,在无效地址处设置运行点,f8单步,发现最后调用user32.CallNextHookEx

修改此IAT

FIX

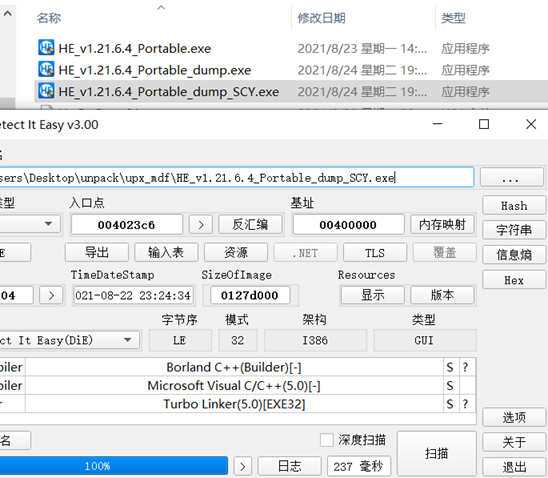

再次查壳

运行

ps:那个无效IAT可能是模拟某api,不跟啦,简单测试了下程序,主体正常;