2019-2020-20199135 《网络攻防实践》第3周作业

| 问题 | 回答 |

|---|---|

| 作业所属课程 | 网络攻防实践(https://edu.cnblogs.com/campus/besti/19attackdefense) |

| 这个作业的要求在哪里 | https://edu.cnblogs.com/campus/besti/19attackdefense/homework/10471 |

| 我在这个课程的目标是 | 学习第三章 |

| 这个作业在哪个具体方面帮助我实现目标 | 熟悉linux环境 |

| 作业正文 | 见下文 |

| 参考文献 | 见博客结尾 |

1.网络信息收集的内容

对于攻击者而言,在他对某个目标进行入侵前,会从目标的名称和域名入手,了解关于攻击目标的具体信息,包括在网络世界中的通信地址一一IP地址范围、详细的注册信息、DNS服务器位置、电话号段、网络或安全管理员及联系方式、外部网络拓扑结构等,并可能尝试映射目标在真实世界中的地理位置;

然后,攻击者将会进一步探测目标网络中活跃的主机、操作系统的类型、开放的端口和端I口后面所运行的网络服务类型,以及是否存在已公开披露的安全漏洞等;

最后,攻击者会对初步选择的攻击目标服务实施细致的信息探查,以获得攻击所需的更详细信息,包括用户账号、共享资源、网络服务类型与版本号、

服务配置信息等。通过收集这些信息,攻击者就可以大致判断目标系统的安全状况,从而 寻求有效的入侵途径与方法。

2.网络信息收集的方法

•网络踩点(footprinting)指攻击者通过对目标组织或个人进行有计划、有步骤的信息收集,从而了解攻击目标的网络环境和信息安全状况,得到攻击目标完整剖析图的技术 过程。

动手实践任务一:从 google.com> g.cn、baidu.com> sina.com.cn 中选择一个 DNS 域名进行査询, 获取如下信息:

•DNS注册人及联系方式;

•该域名对应的IP地址;

•IP地址注册人及联系方式;

•IP地址所在国家、城市和具体地理位置。

从站长之家-站长工具进行查询,选择www.zzz.gov.cn查询

动手实践任务二:尝试获取BBS、论坛、QQ、MSN中的某一好友的IP地址,并査询获取该好友所在的具体地理位置。

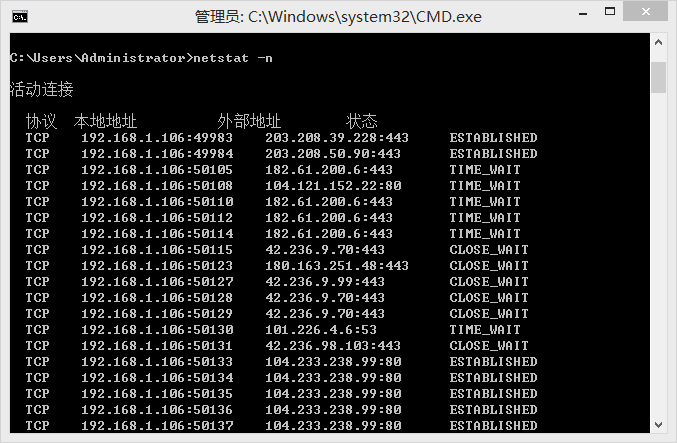

提示:QQ、MSN在好友间进行校长时间的直接通信时,将会建立起点到点的TCP 或UDP连接,使用netstat命令或天网防火墙等工具,可获得好友的IP地址。

Win+R 打开命令提示符,使用netstat命令

•网络扫描(scanning)网络扫描的基本目的是探测目标网络,以找出尽可能多的连接目标,然后再进一步探测获取类型、存在的安全弱点等信息,为进一步攻击选择恰当目标和通道提供支持。

动手实践:使用nmap开源软件对靶机环境进行扫描,回答如下问题并给出操作命令:

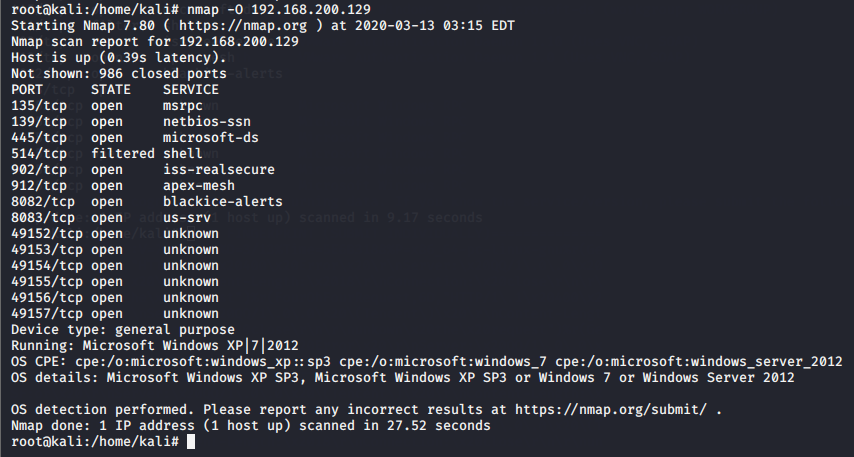

选择靶机IP地址为192.168.200.129

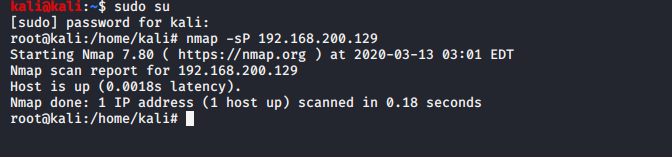

(1)靶机IP地址是否活跃?

命令nmap -sP 192.168.200.129 检查靶机是否活跃

Host is up 表示靶机活跃

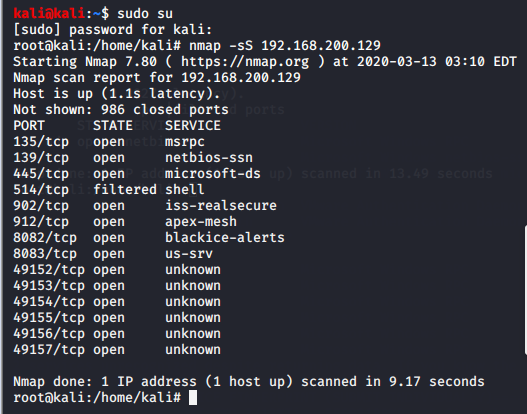

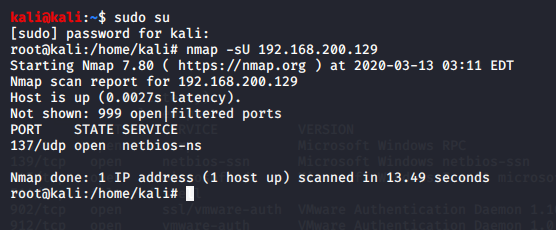

(2)靶机开放了哪些TCP和UDP端口?

命令nmap -sS 192.168.200.129 检查靶机TCP端口

命令nmap -sU 192.168.200.129 检查靶机UDP端口

(3)靶机安装了什么操作系统?版本是多少?

命令nmap -O 192.168.200.129 检查靶机操作系统

(4)靶机上安装了哪些网络服务?

命令nmap -sV 192.168.200.129 检查靶机网络服务

动手实践:Nessus

任务:使用Nessus开源软件对靶机环境进行扫描,并冋答如下问题:

(1) 靶机上开放了哪些端口?

(2) 靶机务个端口上网络服务存在何种安全漏洞?

(3) 你认为该如何攻陷靶机环境,以获得系统访问权?

下载Nessus

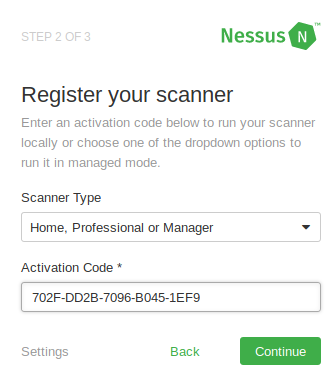

注册,会从邮箱获取一个激活码

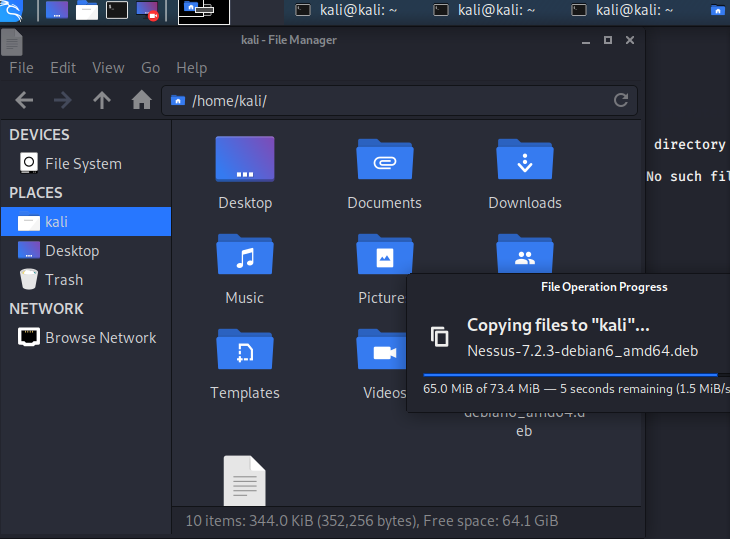

将下载好的文件复制到kali虚拟机

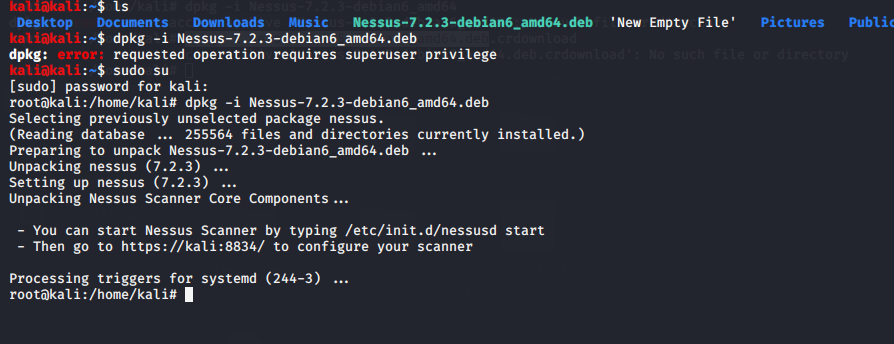

安装Nessus

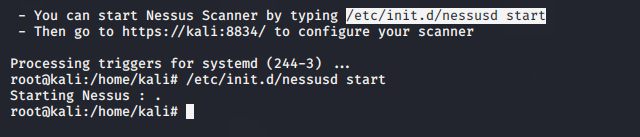

启动Nessus

按照提示打开链接

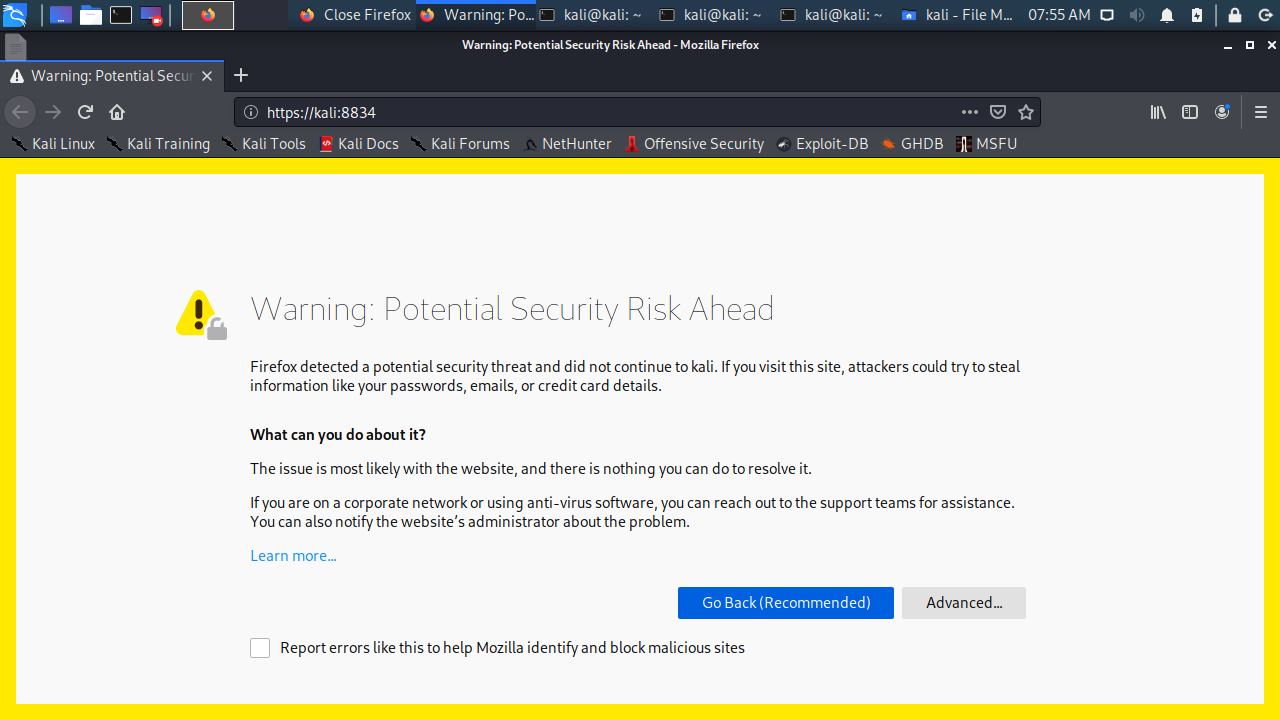

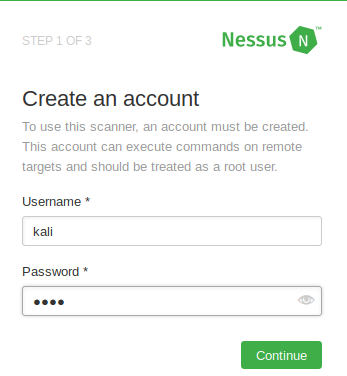

提示证书不安全,选择添加为例外,进入登陆页面

输入激活码

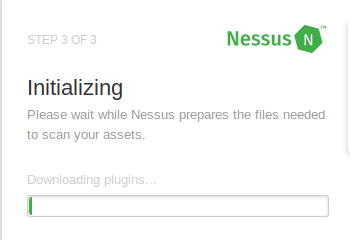

等待初始化,安装插件

网速不稳定,显示安装失败

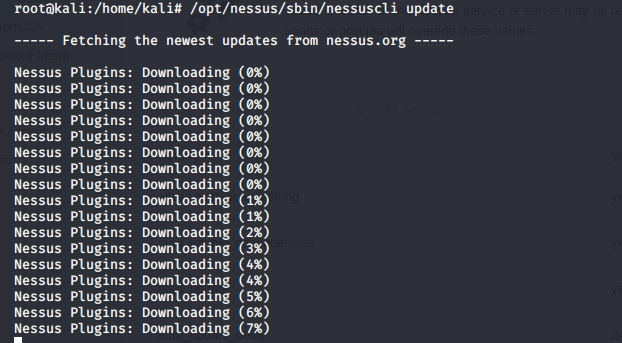

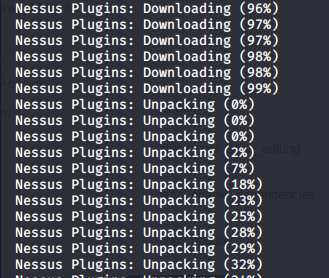

输入以下命令,进行更新

重复以上安装命令

登陆再次进入初始化页面

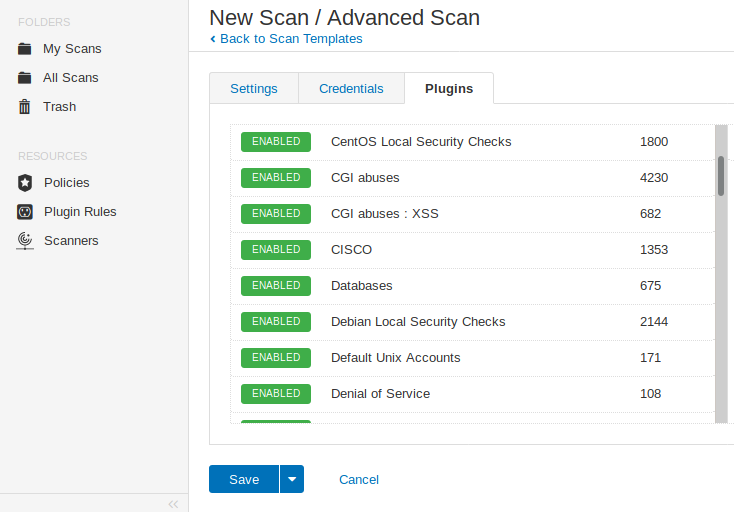

初始化完成,检查插件

扫描192.168.200.2

•网络査点(enumeration)攻击者利用网络踩点与扫描技术成功发现活跃目标主机、运行服务及已知安全漏洞之后,他们已经可以从收集到的安全情报信息中确定出攻击目标,而在实施远程渗透攻击之前,他们通常还会针对已知的弱点,对识别出来的服务进行更加充分更具针对性的探查,来寻找真正可以攻击的入口,以及攻击过程中可能需要的关键数据的过程。

动手实践:通过搜索引擎搜索自己在互联网上的足迹,并确认是否存在隐私和敏感信息泄露问题,如是,提出解决方法。

搜索自己的名字,手机号,学号,QQ号,只发现手机号归属地,以及有学号命名的博客。

3.遇到的问题

一定要备份!!!编辑的时候点错了导致原文章被覆盖,只能重头来(粗心大意杀我时间)

4.学习感悟、思考等

在这一章中,我们学习了很多种攻击者可以对目标实施的网络信息收集技术。

通过 Google搜索、DNS与IP査询以及网络拓扑侦察等踩点手段,能够对攻击者选择的一个组织网络,甚至个人,找出很多相关的信息,而目标却对此根本一无所知;

网络扫描技术能够进一步帮助攻击者探测目标网络;

主机扫描可以帮助他们发现目标网络中的活跃系统并确定值得继续侦察的潜在目标;

端口扫描可以找出目标系统上处于监听状态的网络服务;

系统类型探査可以让攻击者准确地推测出目标系统上操作系统与网络服务的版本;

漏洞扫描则可以搜索出目标系统中存冇的安全漏洞;

网络查点技术则可以让攻击者更具针对性地获取到一些更有价值的攻击信息。