猜测后端对参数的处理,’、 “、 ‘)、 “)

这里谈谈宽字节注入,前提是mysql编码为gbk或者gbk2312

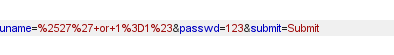

如果是get型,可以用%27使’逃逸

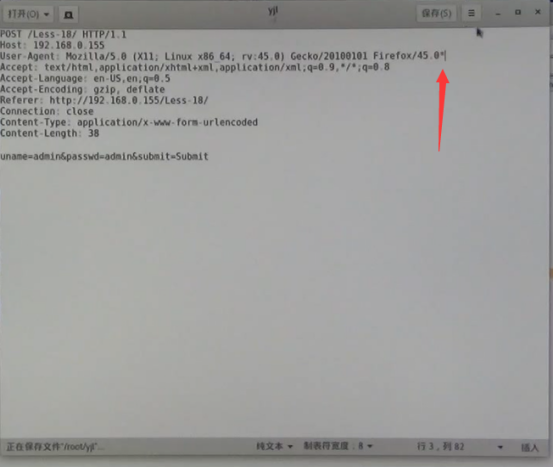

但如果是post型用%27,将会变成下面这样

%25解码是%,也就是%被编码了,这里有个方法,将utf-8转换为utf-16或 utf-32,例如将 ' 转为utf-16为 �' 。我们就可以利用这个方式进行尝试。

这里再进行addslashes()操作,就会变成%EF%BF%BD%5C%27,前两个为一字符,%BD%5C位一字符,这样’就逃逸出来了

HPP(HTTP Parameter Pollution),http参数污染攻击,服务器双层架构

服务器端有两个部分:第一部分为tomcat为引擎的jsp型服务器,第二部分为apache为引擎的php服务器,真正提供web服务的是php服务器。工作流程为:client访问服务器,能直接访问到tomcat服务器,然后tomcat服务器再向apache服务器请求数据。数据返回路径则相反。(这个没怎么搞懂,服务器架构方面完全不懂,缺少这方面的学习)

Stacked injections:堆叠注入

http://www.cnblogs.com/lcamry/p/5762905.html

Sql语句以分号为结束符,两个及以上的语句可以一起执行,不过会有各种限制,不然这个漏洞就很大了。

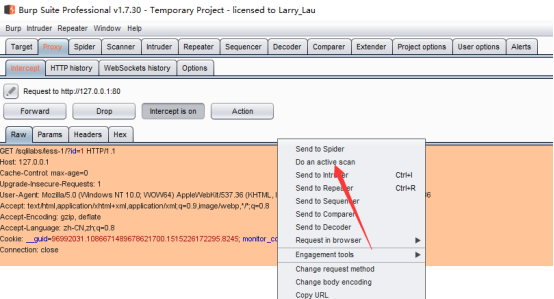

Sqlmap的一个使用参数,可以先burpsuite抓包,再发送到scanner做扫描

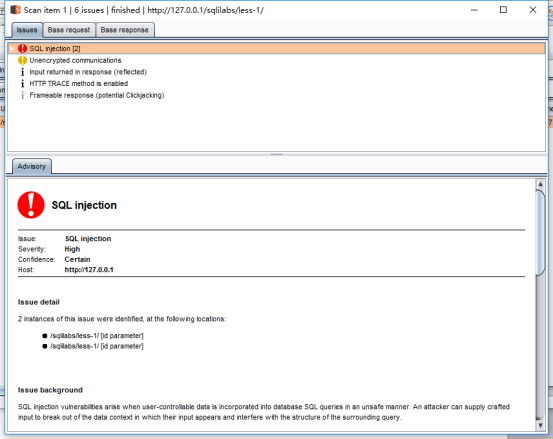

从扫描结果中可以看出是否有sql注入漏洞

-r REQUESTFILE 从一个文件中载入HTTP请求。

在一个请求中,某一句后面加上*,则使用sqlmap -r时会先跑这个语句