今天趁着老师接项目,做了一丢丢实践,以下是一点点感触。

都知道AWVS是神器,可是到我手里就是不灵。拿了它扫了一个URL,结果提示XSS漏洞,实践没反应,只好愉快地享受了过程。来看看。

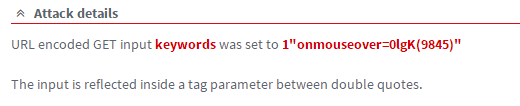

1.分析Attack details

看第一个xss,多看了好多东西,没有头绪,最终锁定到attack details,立志把他搞懂。

emmmmmmm,百度看了看,意思应该是keywords被放置到隐藏域中易引发xss,实践可以更明显地看到。

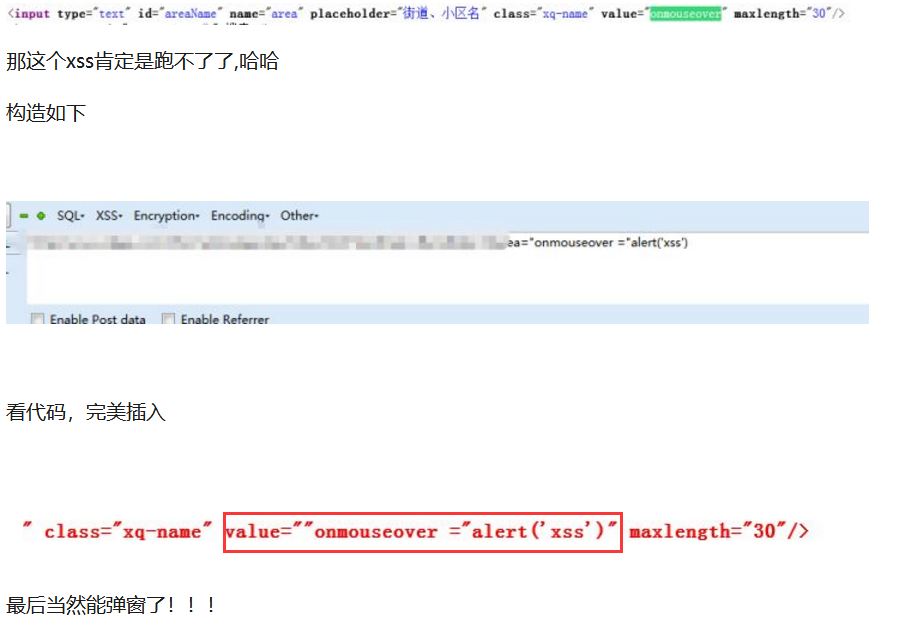

人家的例子中,是这样的。

对比着盯了好一阵子,清楚了些,值本身是被放置到【value】,可以通过闭合value来增加东西,人家是这样干的。

回头瞅瞅本人发现的,前台根本不显示【value】值,那还玩毛,,,,,,,,,,如下。

嗯,看另一个xss提示。这个是有【value】,可以构造,开森。

但做了一会儿,发现它会过滤关键执行代码,而我找不到绕过的代码,气气气。

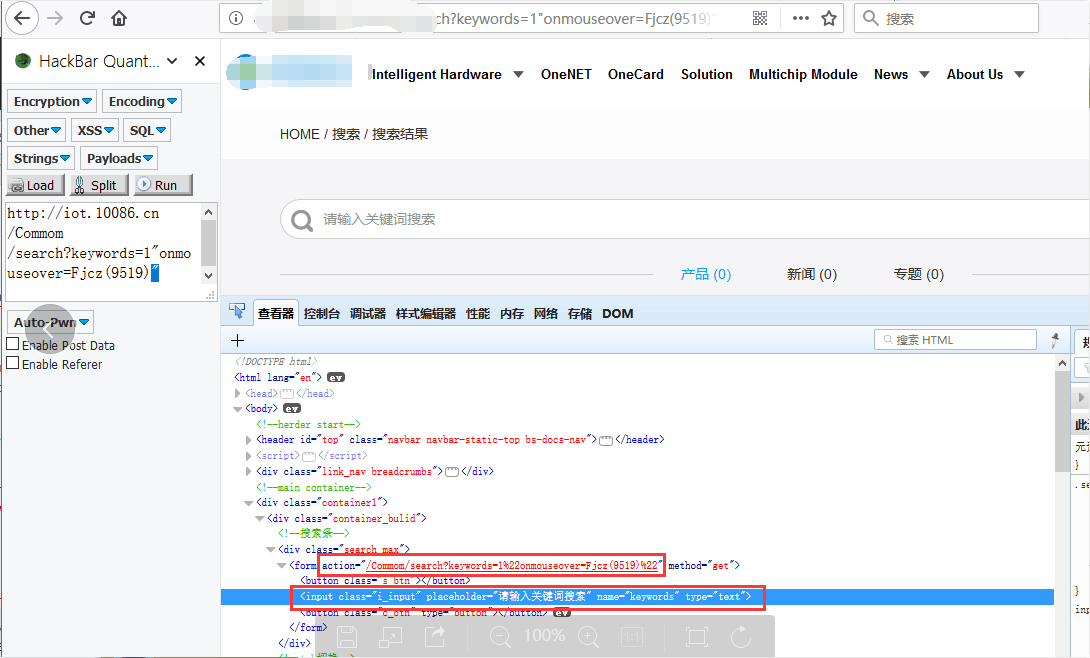

2.绕过失败

输入awvs提供的测试用例,发现被过滤。【http://iot.10086.cn/question/index/cid/178?keywords=1"onmouseover=PQvt(9093)"】

用了<script>等也被过滤掉了,啊啊啊啊啊啊啊啊。

大哥们有啥学习的方式或者相关知识可以交流一下子哈。