20155338《网络对抗》恶意代码分析

实验过程

1、计划任务监控

在C盘根目录下建立一个netstatlog.bat文件(先把后缀设为txt,保存好内容后记得把后缀改为bat),内容如下:

date /t >> c:

etstatlog.txt

time /t >> c:

etstatlog.txt

netstat -bn >> c:

etstatlog.txt

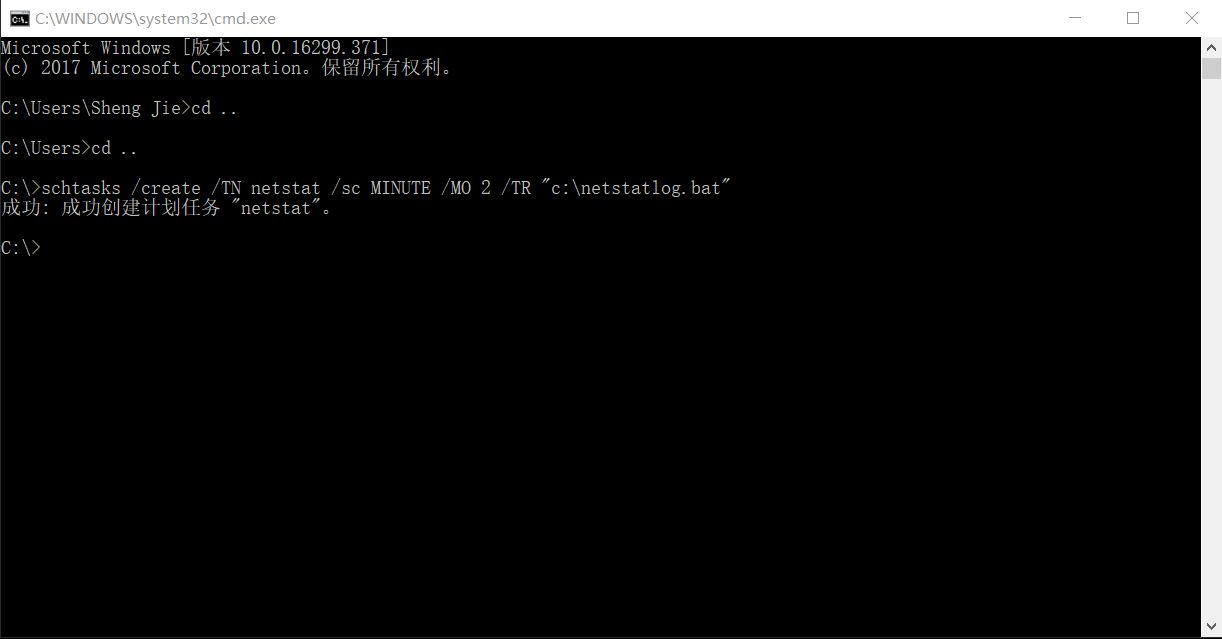

用schtasks /create /TN netstat /sc MINUTE /MO 2 /TR "c:

etstatlog.bat"指令创建一个任务,记录每隔两分钟计算机的联网情况。

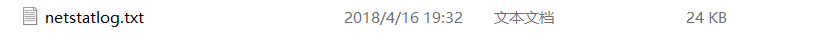

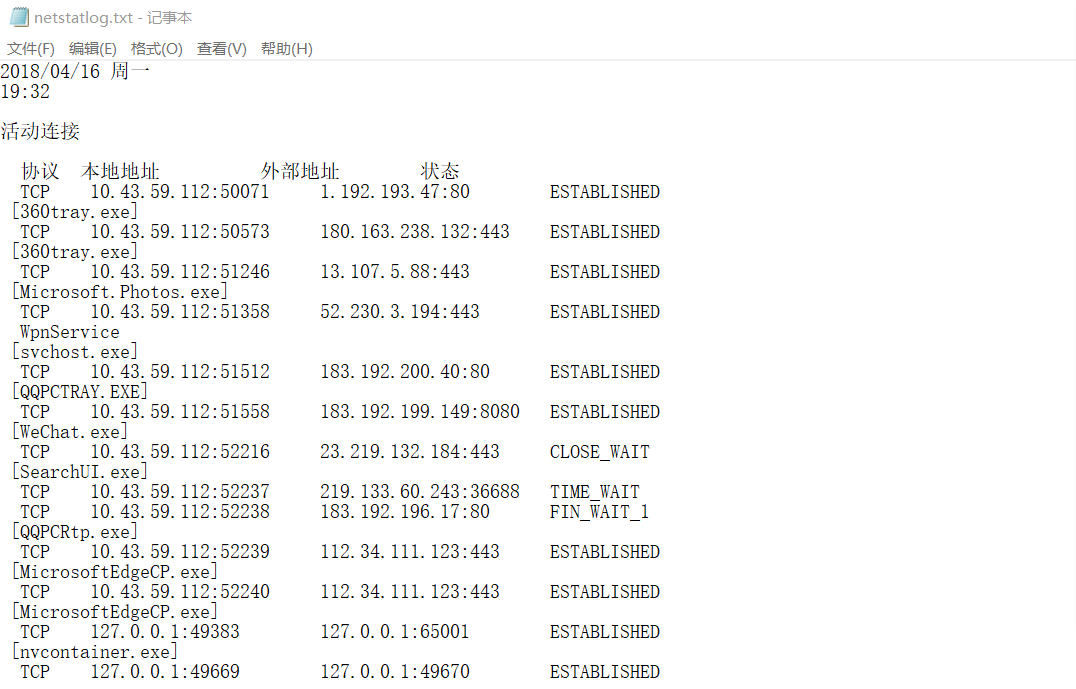

上课时候已经用右键点击bat文件直接管理员运行过了,所以这次创建任务成功就一直盯着24k的txt文件,以下列出部分活动链接截图

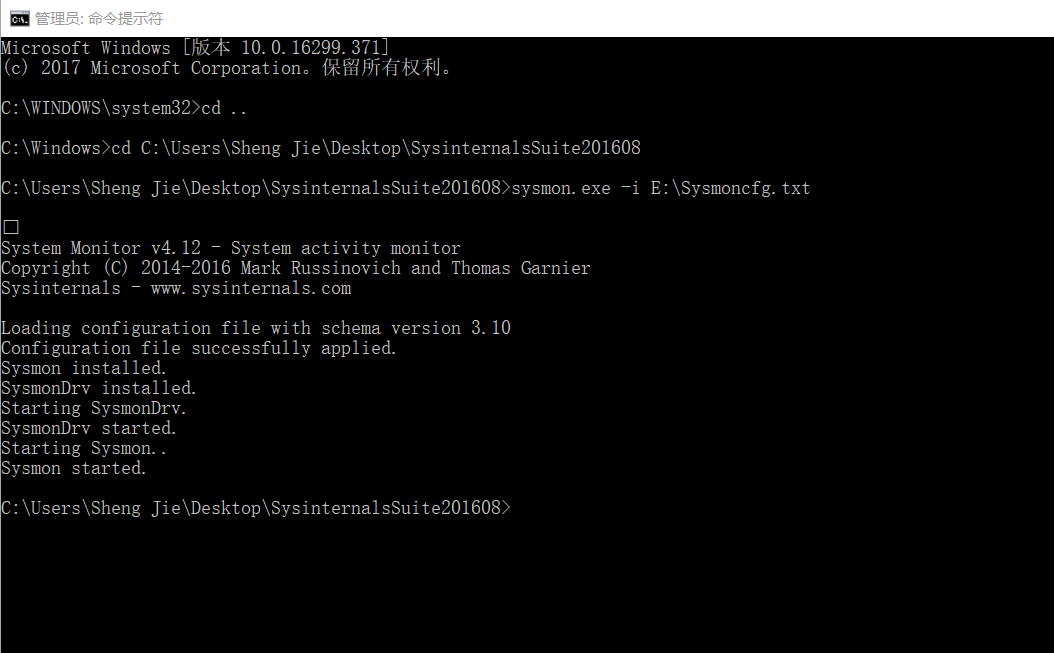

2、sysmon工具监控

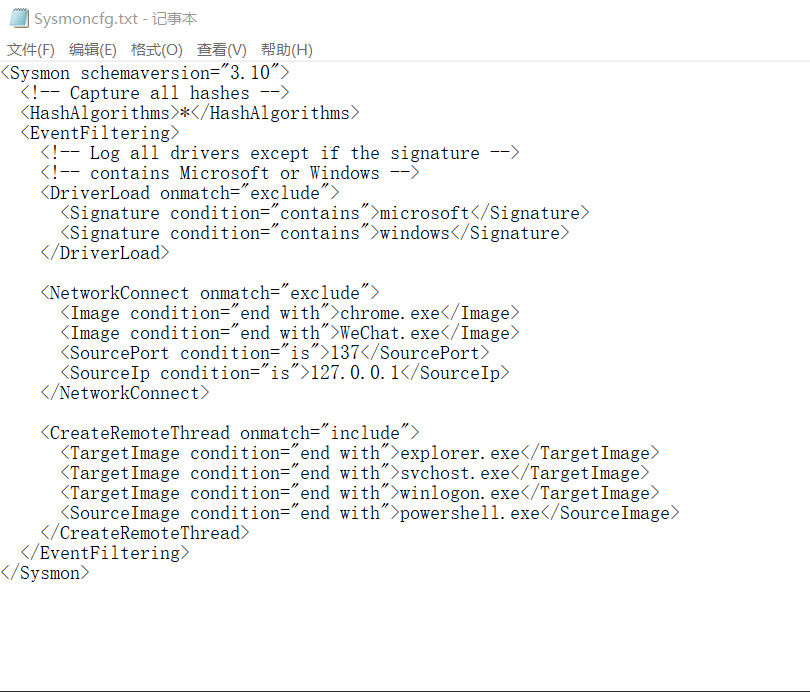

配置文件,使用老师提供的配置文件模板,简单修改,把微信、Chrome浏览器)放进了白名单.

同第一步要以管理员身份运行命令行,转到sysmon所在的目录下,使用sysmon.exe -i 配置文件所在路径指令安装sysmon。

-

之后一定要提醒一波在命令行中安装sysmon大约需要两分钟,要耐心等会,别急着关掉.

-

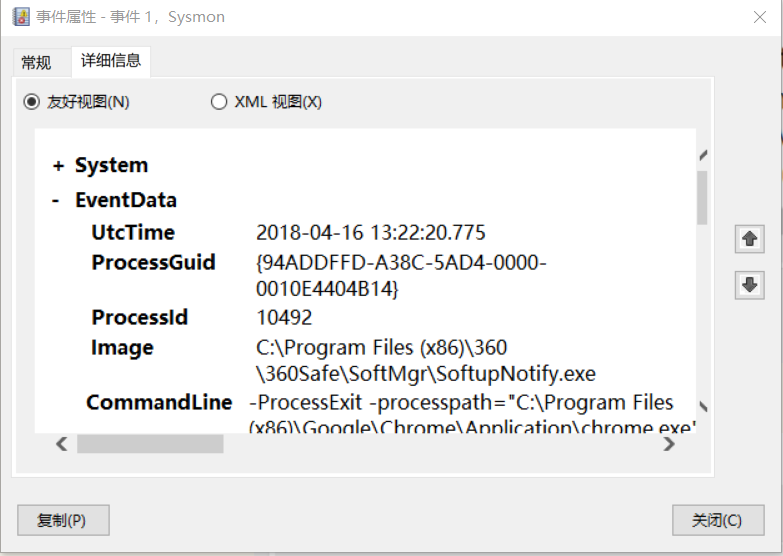

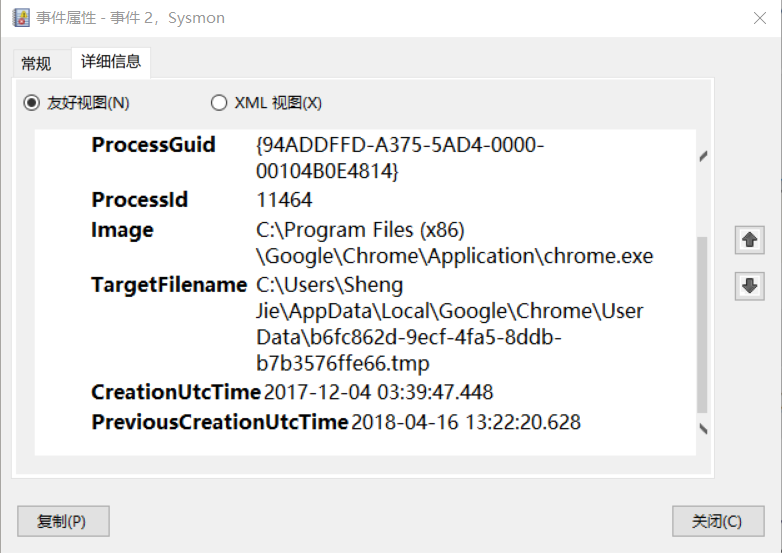

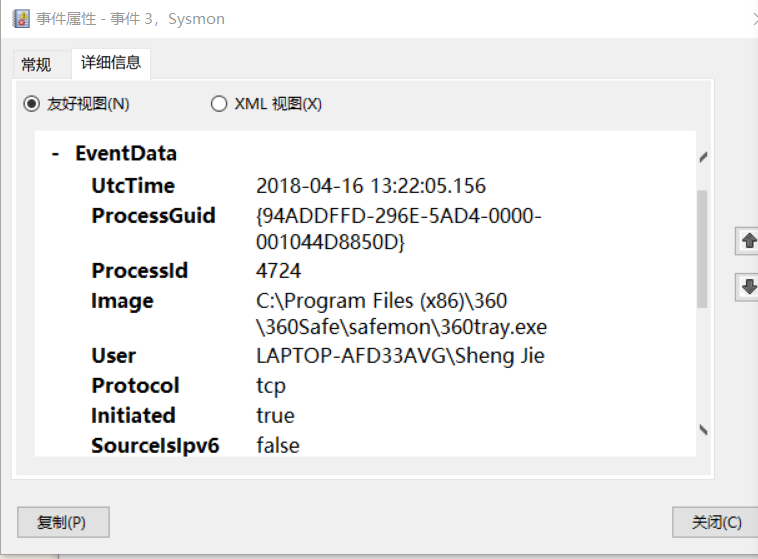

在"运行"窗口输入eventvwr命令,打开应用程序和服务日志,根据Microsoft->Windows->Sysmon->Operational路径找到记录文件。

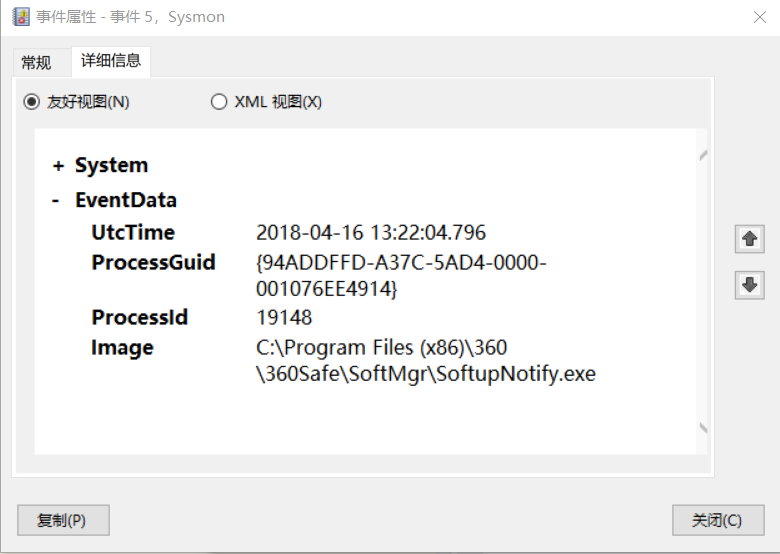

开着记录了很多很多条,选择感兴趣的条目,在下方打开详细信息的友好视图,可以查看程序名、使用时间、目的ip、使用端口、通信协议类型等等信息。从事件1,事件2,事件3,和事件5都有记录

- Chrome游览器开启记录(事件1)

- Chrome游览器相关数据(事件2)

- 360tray的开启记录(事件3)

- SoftupNotify开启记录(事件5)

3、virscan网站分析

上了网站进行分析,但是等了一个小时后还是没反应,这一步目前还不知道怎么办,可能网站发生了一些变化吧。

4.systracer注册表分析

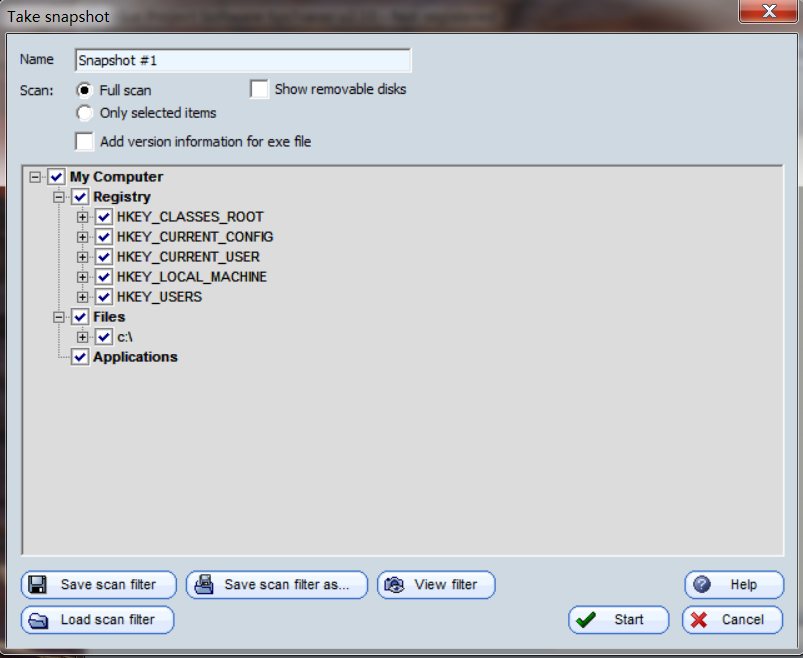

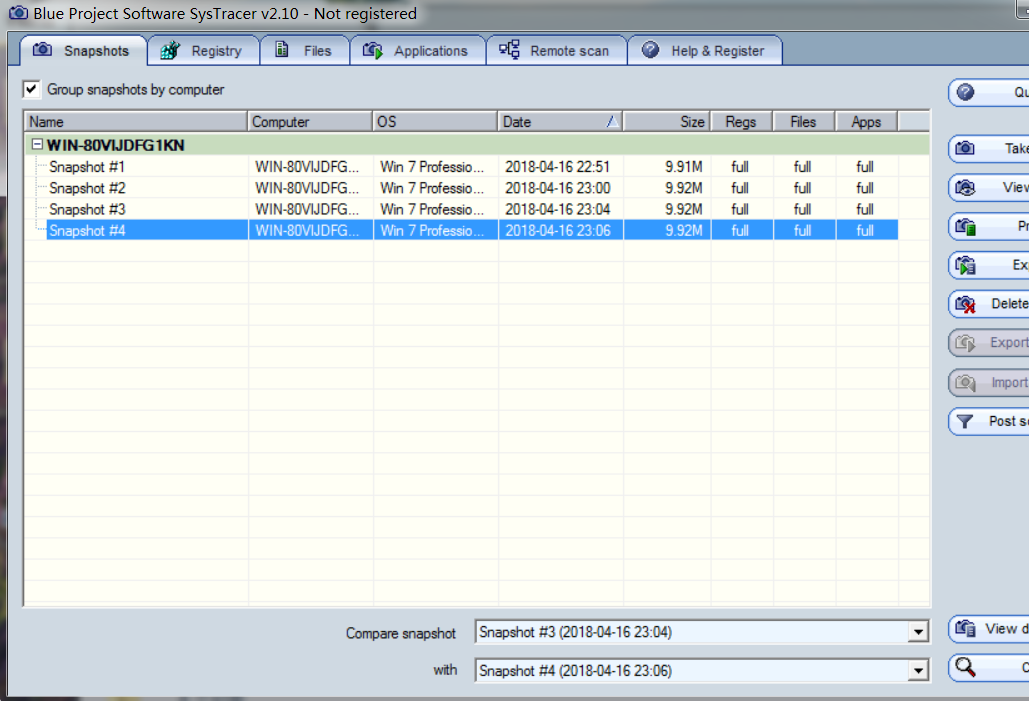

安装的是英文版,之后捕获快照

- 点击take snapshot来快照,我拍摄了植入后门,运行后门,与目标主机回连,使用后门控制目标主机dir和摄像头的四个快照。

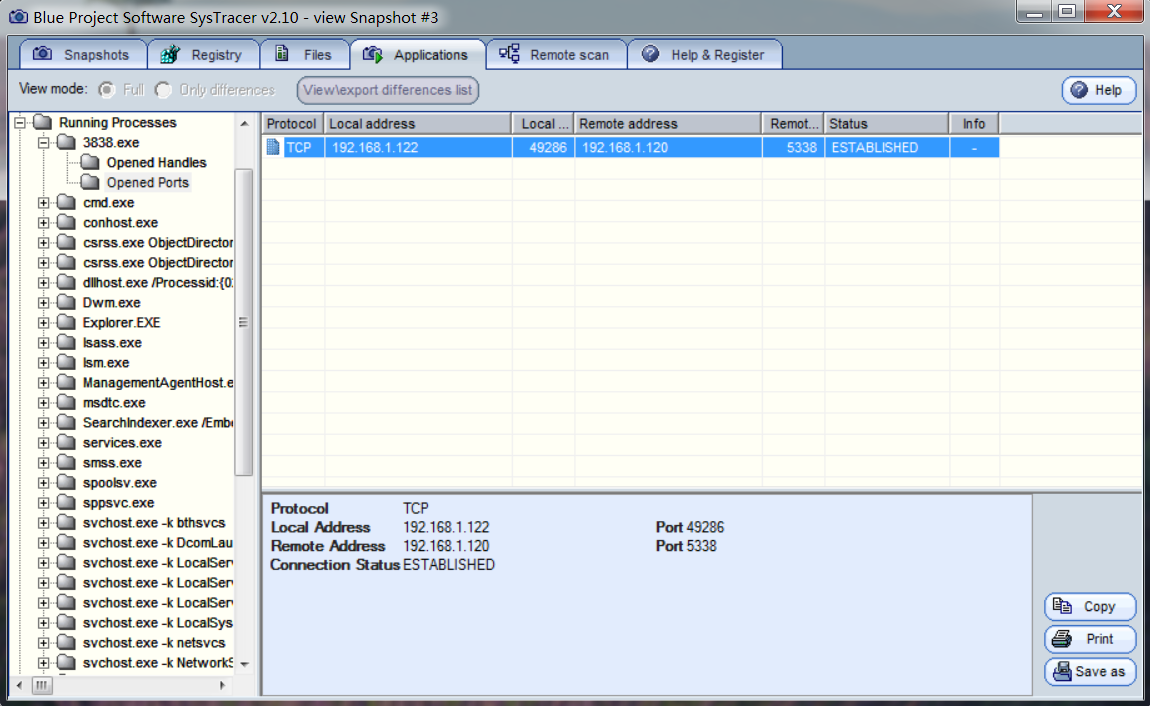

- 我们可以看到3838.exe在回连时产生了很多变化,增加了许多

- 后面的快照我们会发现一个opened ports,可以清晰看到IP以及端口

5、联网情况分析

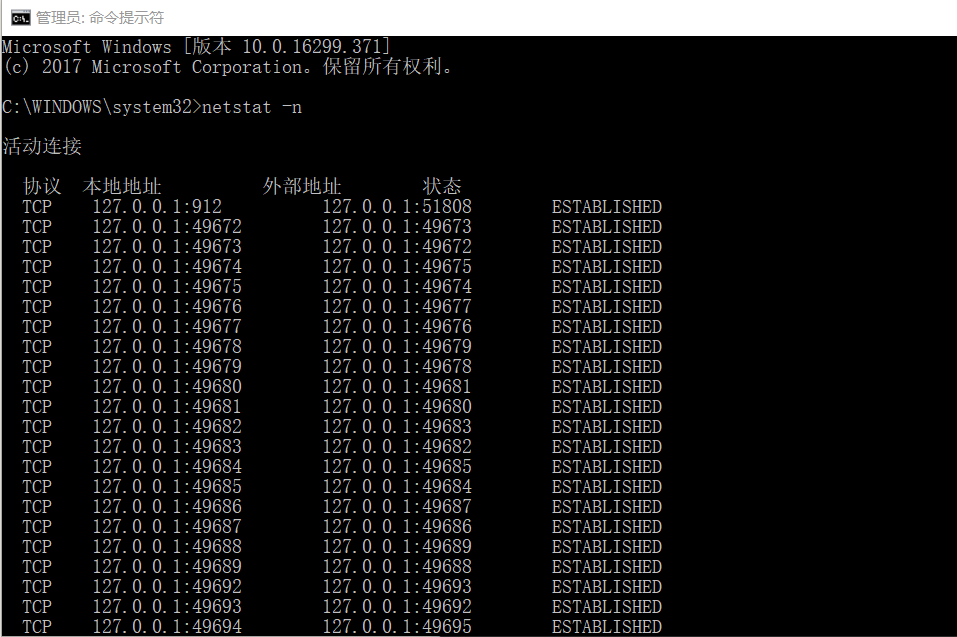

在后门程序回连时,在主机的命令行中用netstat -n命令查看TCP连接的情况,可以发现其中有进行回连的后门程序

- 建立tcp连接

6、Process Monitor分析

- 打开Process Monitor就可以就看到按时间排序的winxp执行的程序的变化,运行一下后门程序3838.exe,用进程树就能找到运行的后门3838.exe.

7、Process Explorer分析

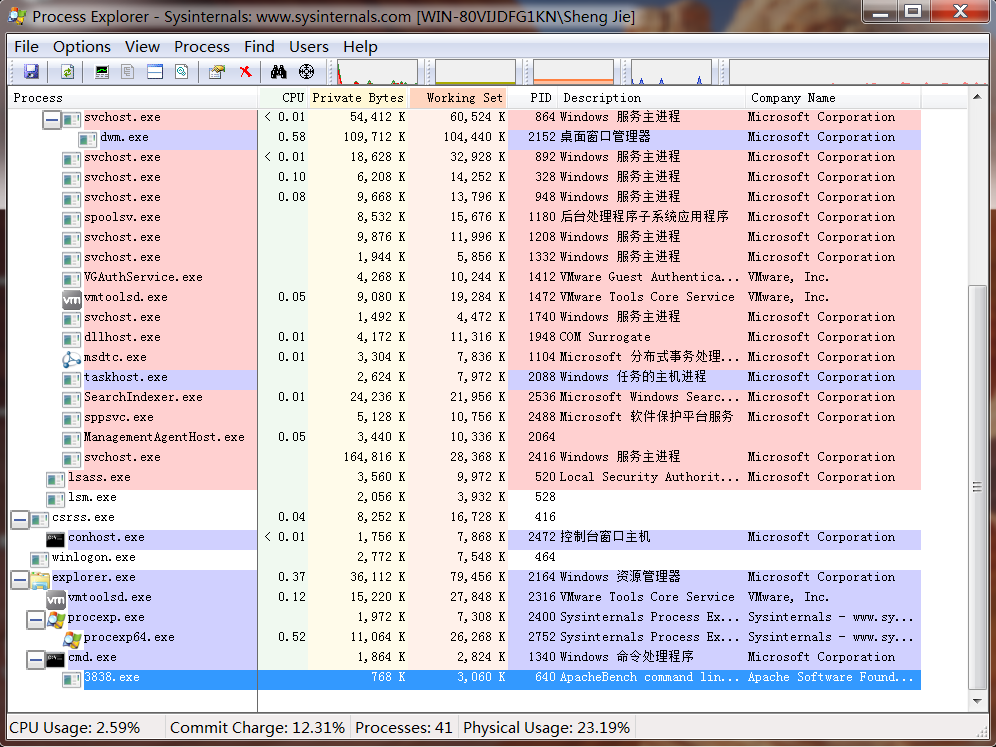

- 打开Process Explorer,运行后门程序3838.exe,在Process栏可以找到3838.exe

- 双击后门程序3838.exe那一行,点击不同的页标签可以查看不同的信息:

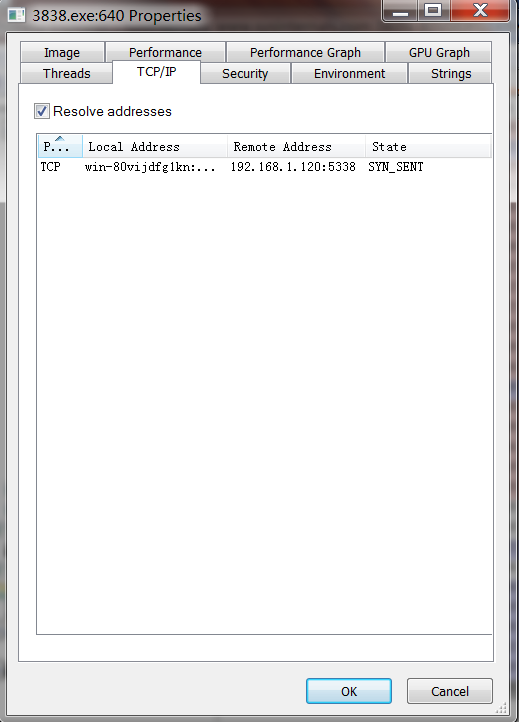

TCP/IP页签有程序的连接方式、回连IP、端口等信息。

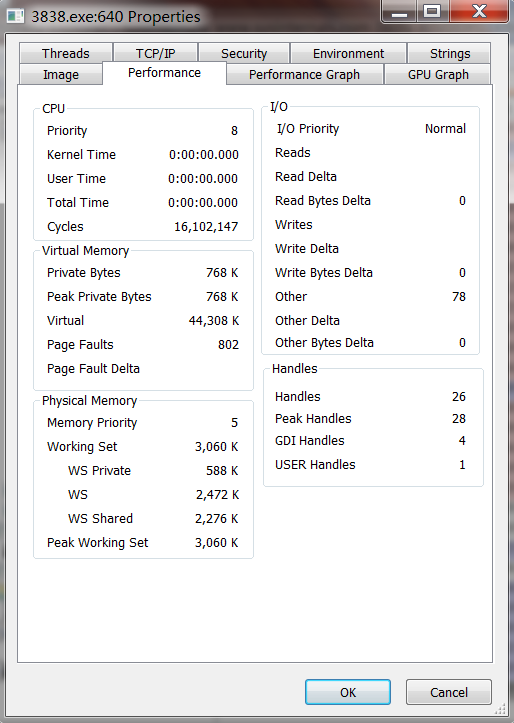

- Performance页签有程序的CPU、I/O、Handles等相关信息。

- Strings页签有扫描出来的字符串。