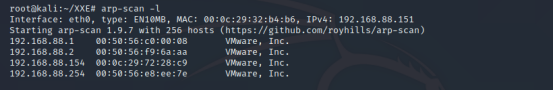

信息收集

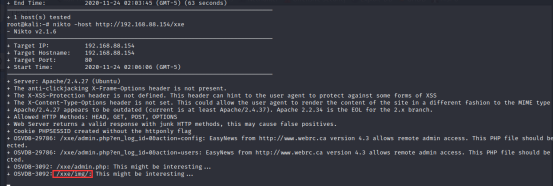

扫描目标主机,ip为192.168.88.154

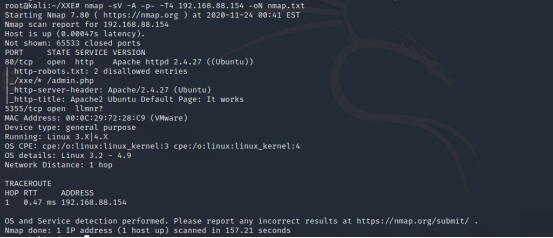

nmap扫描结果

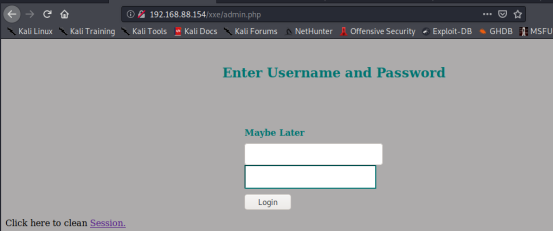

存在robots.txt文件。直接访问其中的admin.php显示404,加一层目录访问/xxe/admin.php,拿到一个登录页面。在页面源码里面有提示账号密码 W00t/W00t,但是登录提示Maybe Later。

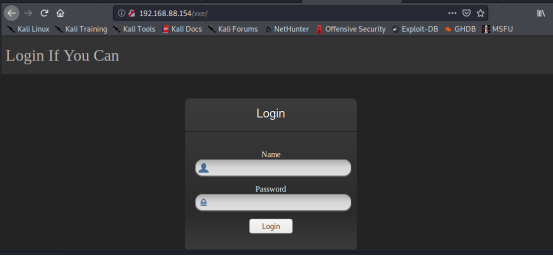

访问http://192.168.88.154/xxe/拿到另一个登录页面。

访问5355端口一直没反应。

用nikto扫描http://192.168.88.154/xxe/,还发现一个xxe/img目录。

漏洞利用

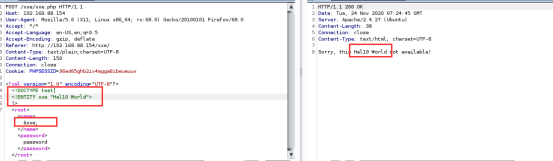

访问/xxe/admin.php抓包,测试xxe,存在xxe漏洞。

利用xxe查看敏感文件。可以执行成功

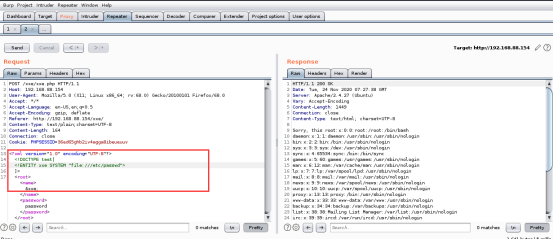

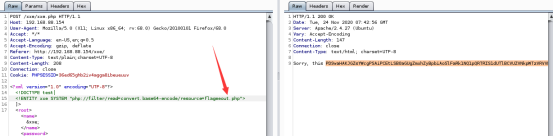

xxe结合伪协议读取admin.php的源码。

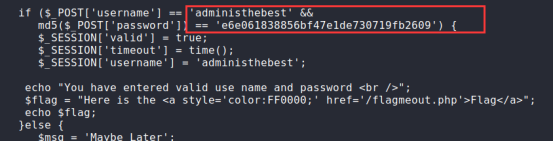

将拿到的源码解密。在源码里面拿到用户名和密码

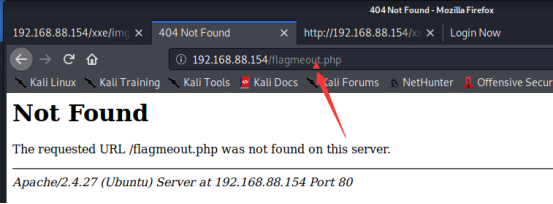

md5解密密码为admin@123。登录/xxe/admin.php,点击Flag但是返回的是一个404的页面。

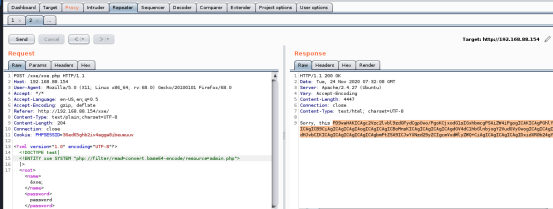

还是用伪协议结合xxe读取flagmeout.php的源码。

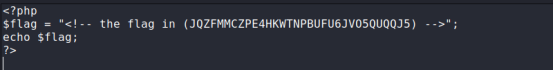

flagmeout.php解密结果

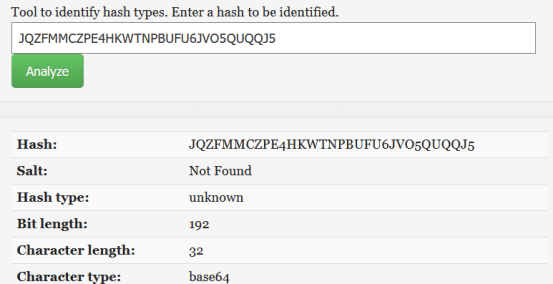

查看字符串是什么编码

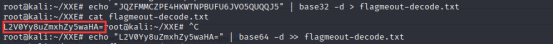

利用base32解码,得到base64编码再解密一次。

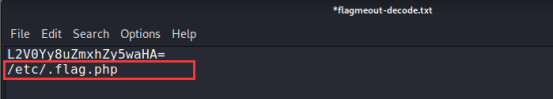

得到/etc/.flag.php文件。

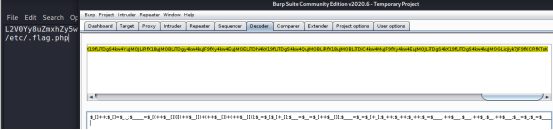

读取/etc/.flag.php源码base64解密得到

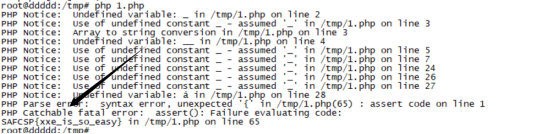

加上php头跑拿到flag。图是别人的。。。换了几个版本的php没跑出来。

SAFCSP{xxe_is_so_easy})