1.学习教材《Python 黑帽子》第一、二章

2.完成p115的实践练习

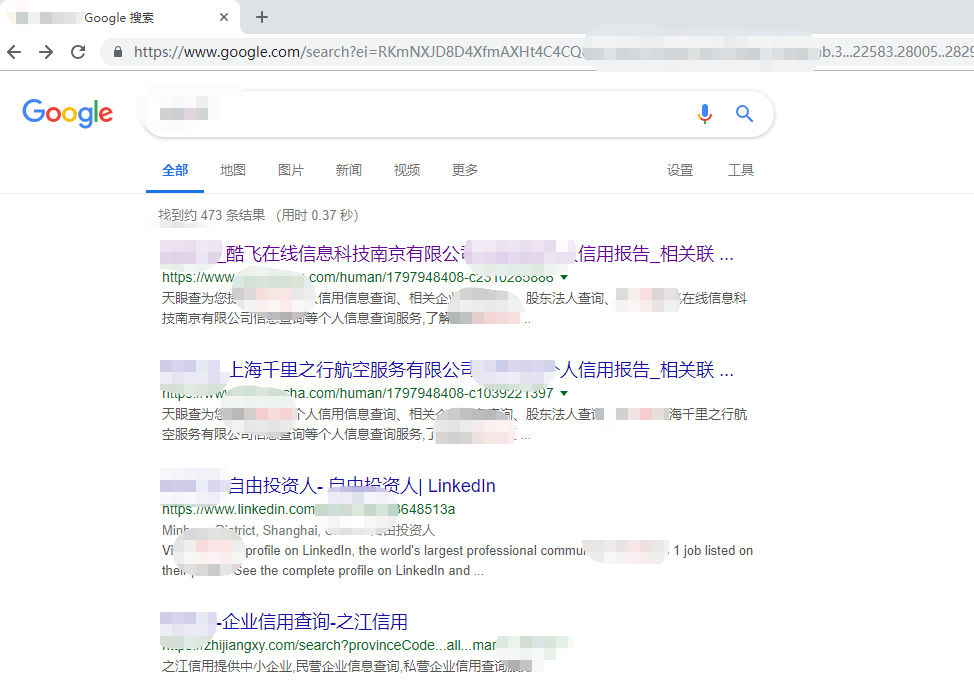

扫描自己在互联网上的足迹,确认自己是否存在隐私泄露。

2.1使用nmap扫描特定靶机

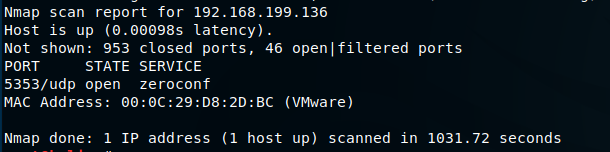

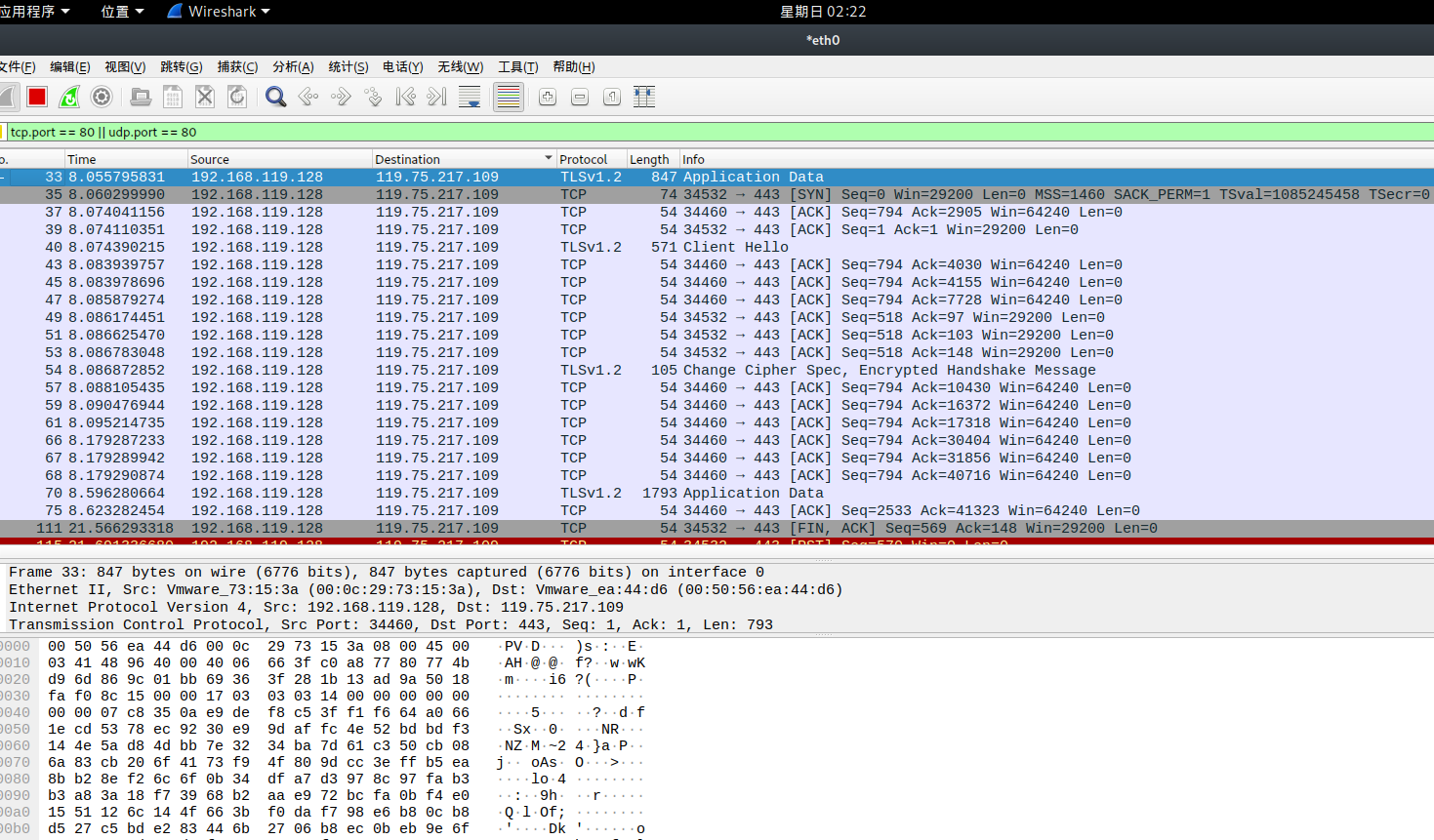

靶机tcp

靶机udp

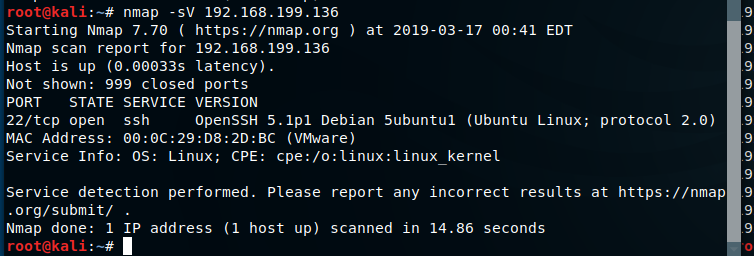

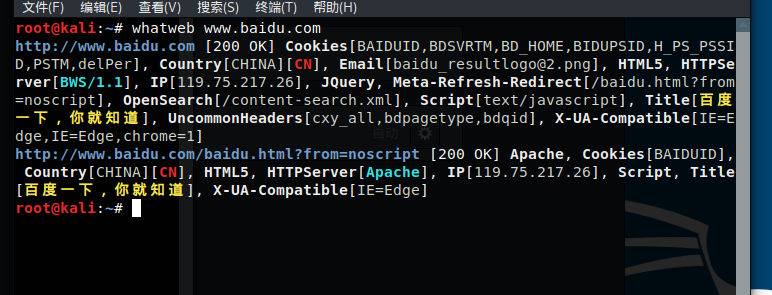

靶机网络服务

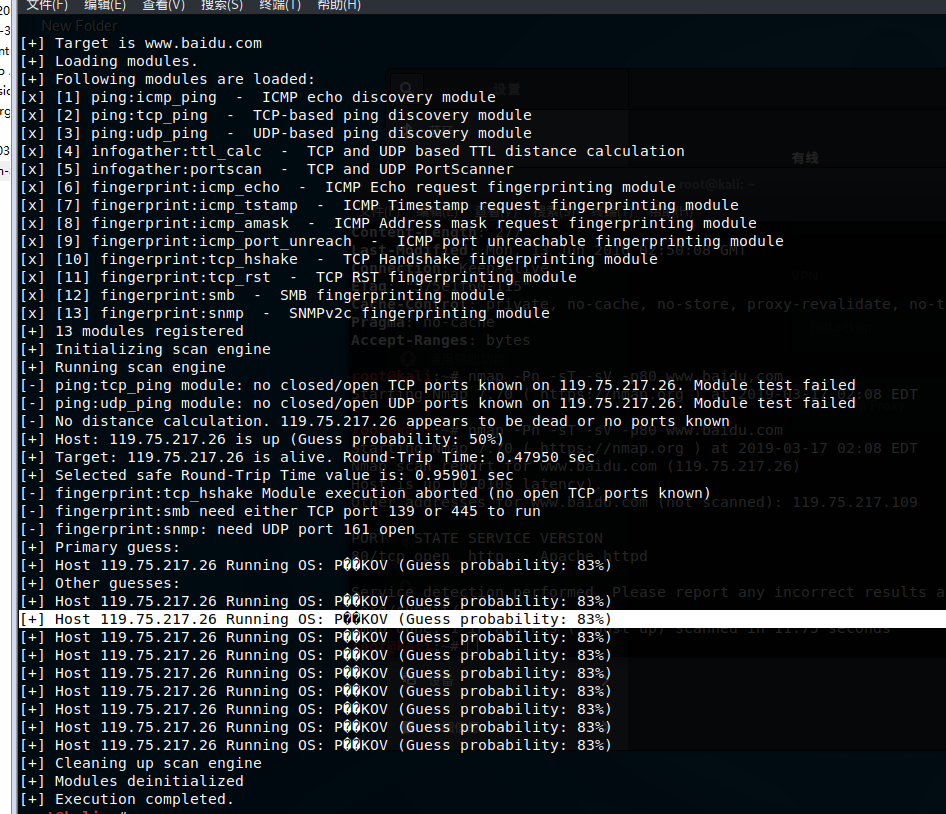

靶机操作系统

2.2使用Nessus扫描特定靶机

Nessus安装参考

Nessus使用

3.kali视频6-10

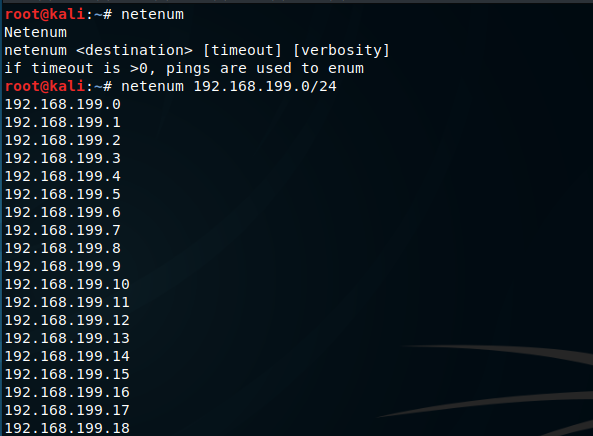

netenum获取IP列表

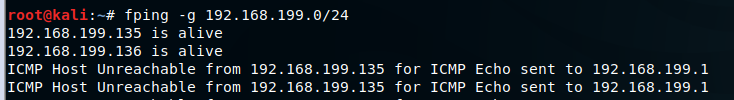

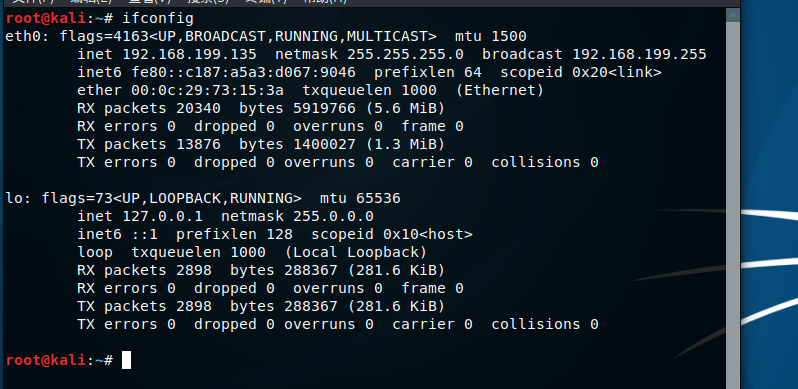

fping:生成ip列表,列出可达和不可达

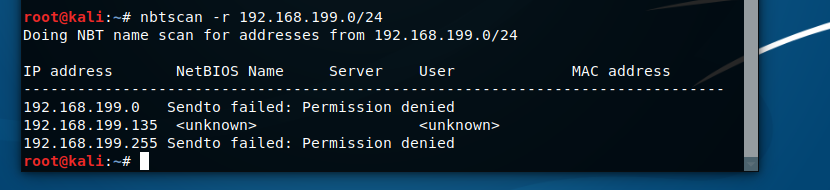

nbtscan内网扫描工具

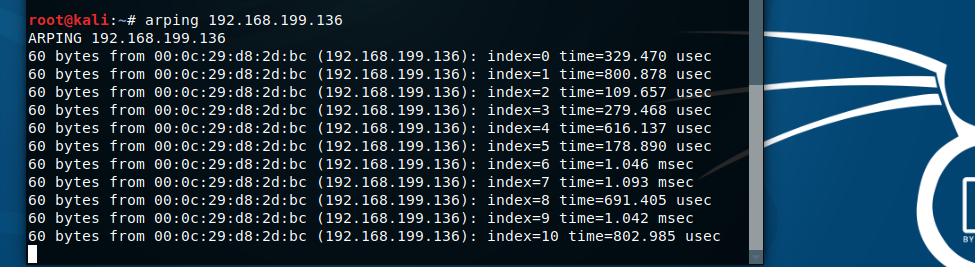

arping 探测目标 MAC 地址,依赖arp协议

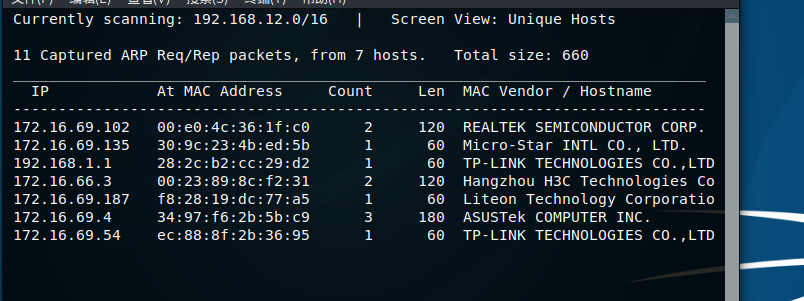

netdiscover:探测内网信息

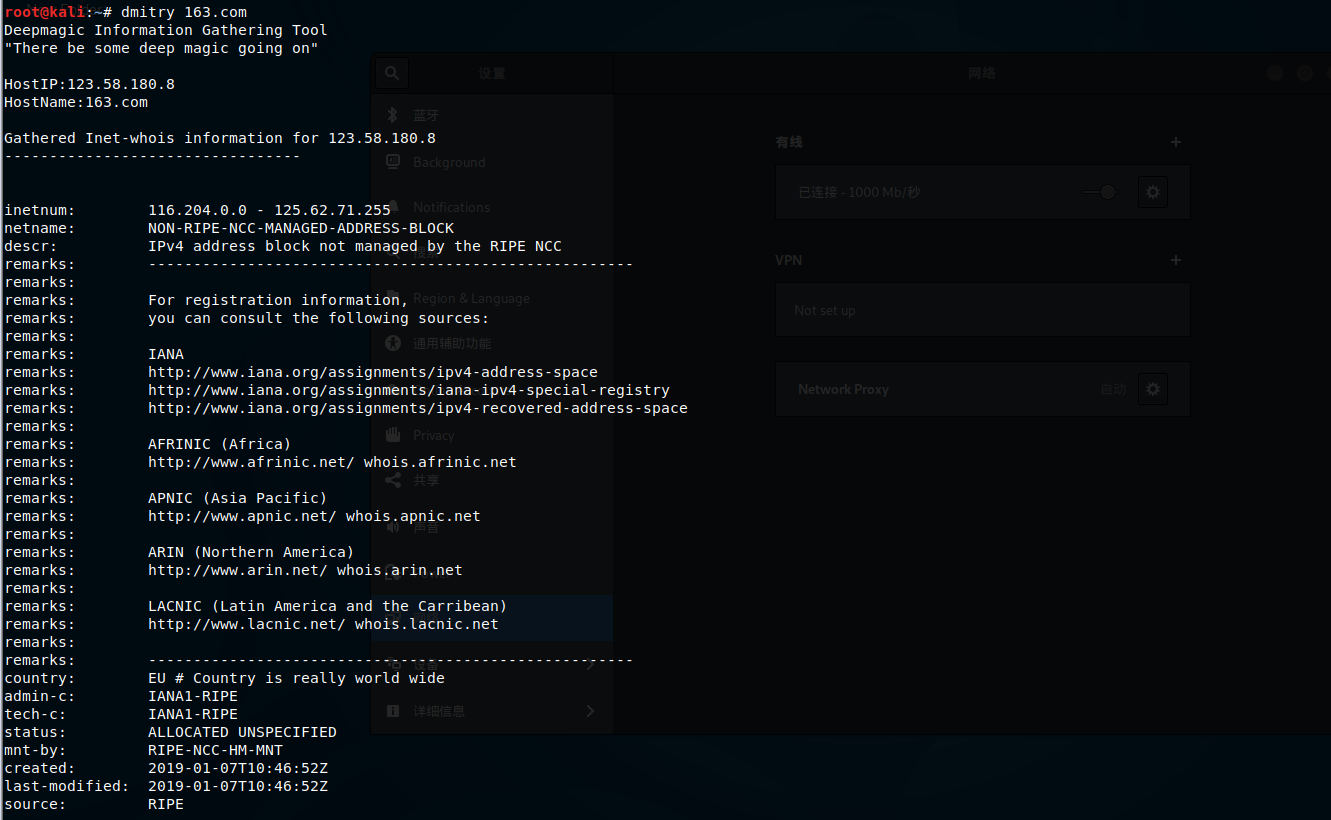

dmitry:获取目标详细信息

WAF 探测

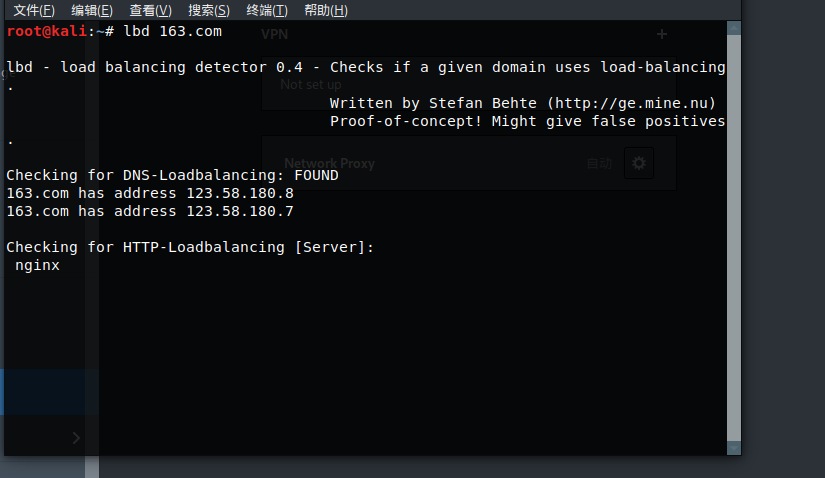

LBD:目标是否负载均衡

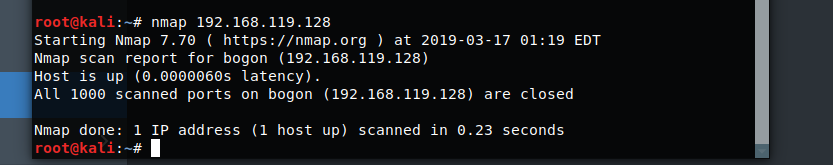

nmap IP地址:探测目标主机在1-10000范围内所开放的端口

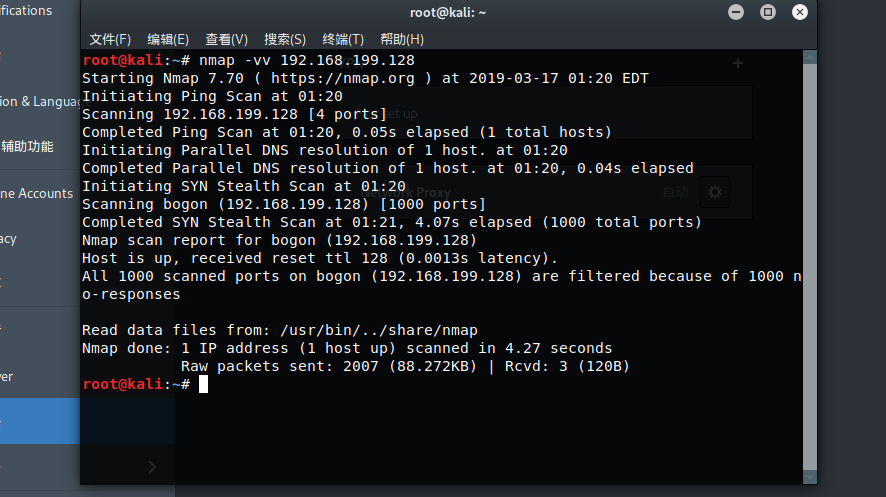

nmap -vv IP地址:对扫描结果进行详细输出

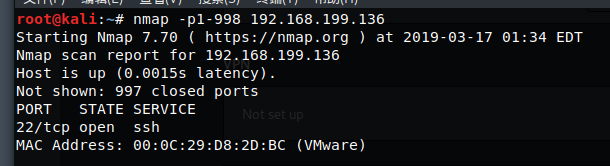

nmap -p1-998 IP地址:探测目标主机在1-998范围内所开放的端口

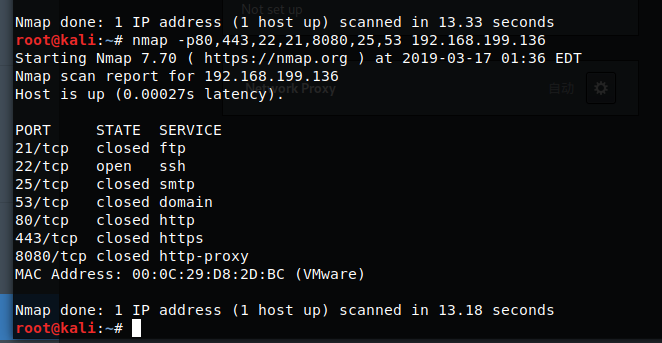

nmap -p80,443,22,21,8080,25,53 IP地址:扫描指定端口

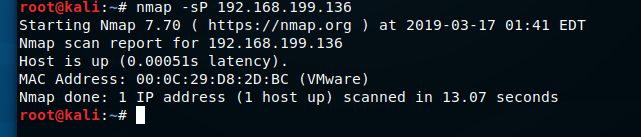

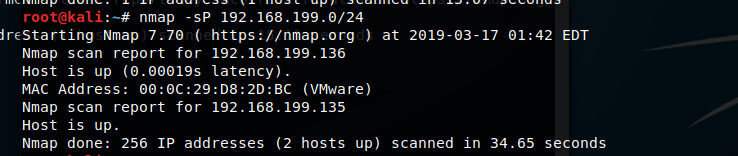

nmap -sP IP地址:设置扫描方式为 ping 扫描,测试主机是否在线

nmap -traceroute IP地址:路由跟踪

nmap -sP 192.168.199.0/24

nmap -O IP地址:操作系统探测

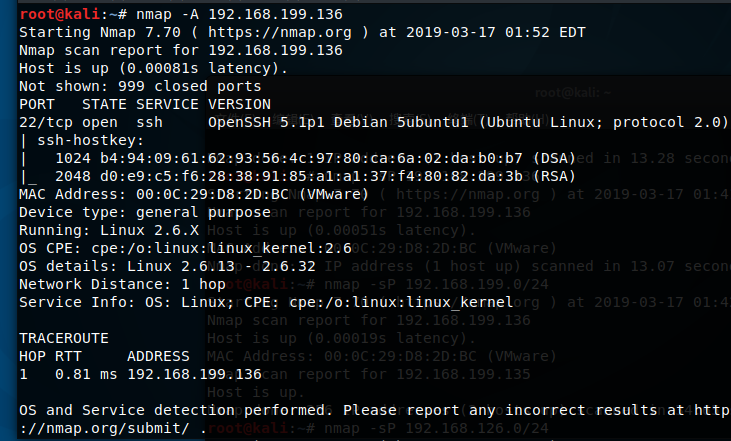

nmap -A IP地址:详细扫描结果

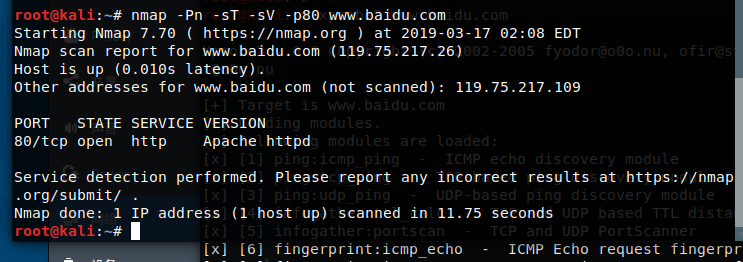

Banner抓取

nmap

xprobe2

p0f

Whatweb

Kali信息搜集and协议分析

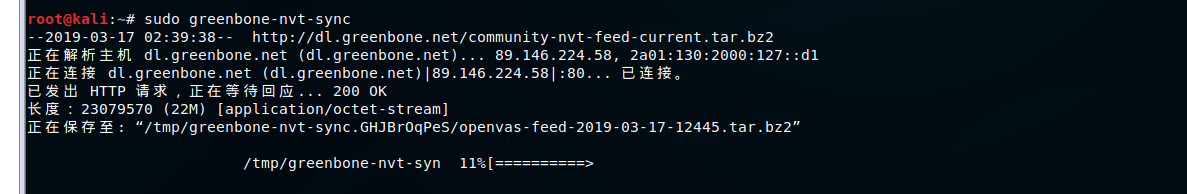

Kali 漏洞分析之OpenVAS安装

-

OpenVAS是开放式漏洞评估系统,也可以说它是一个包含着相关工具的网络扫描器。其核心部件是一个服务器,包括一套网络漏洞测试程序,可以检测远程系统和应用程序中的安全问题。

-

用户需要一种自动测试的方法,并确保正在运行一种最恰当的最新测试。OpenVAS包括一个中央服务器和一个图形化的前端。这个服务器准许用户运行 几种不同的网络漏洞测试(以Nessus攻击脚本语言编写),而且OpenVAS可以经常对其进行更新。OpenVAS所有的代码都符合GPL规范。

-

建立架构:

-

OpenVAS是一个客户端/服务器架构,它由几个组件组成。在服务器上(仅限于Linux),用户需要四个程序包:

-

OpenVAS-Server: 实现基本的扫描功能

-

OpenVAS-Plugins: 一套网络漏洞测试程序

-

OpenVAS-LibNASL 和OpenVAS-Libraries: 实现服务器功能所需要的组件

-

而在客户端上(Windows或Linux均可),用户仅需要OpenVAS客户端。

-

Server Scanner:负责调用各种漏洞检测插件,完成实际的扫描操作

-

Manager:负责分配扫描任务,并根据扫描结果生产评估报告

-

Libraries:负责管理配置信息,用户授权等相关工作

OpenVAS安装

apt-get install openvas

修复